Разработка модуля анализа данных в интеллектуальных системах

Автор: Бутенко Дмитрий Сергеевич

Рубрика: 1. Информатика и кибернетика

Опубликовано в

Дата публикации: 30.09.2014

Статья просмотрена: 140 раз

Библиографическое описание:

Бутенко, Д. С. Разработка модуля анализа данных в интеллектуальных системах / Д. С. Бутенко. — Текст : непосредственный // Современные тенденции технических наук : материалы III Междунар. науч. конф. (г. Казань, октябрь 2014 г.). — Казань : Бук, 2014. — С. 4-8. — URL: https://moluch.ru/conf/tech/archive/123/6274/ (дата обращения: 26.04.2024).

Статья описывает прототип работы модуля анализа данных винтеллектуальной системе анализа информационных потоков сцелью обеспечения защиты пользовательских данных ирабочего окружения.

Введение

На сегодняшний день существует множество реализаций интеллектуальных систем, основной задачей которых является обработка большого количество данных. Такие системы могут использовать различные методы анализа информации, например, ассоциации, классификации, кластеризацию, прогнозирование, деревья решений и так далее. Каждый из методов обладает своими преимуществами и недостатками, поэтому может быть использован в каких-то определенных областях.

Для обеспечения защиты информации компании или офиса требуется в реальном времени обрабатывать большое количество информации из нескольких источников: локальная сеть, Интернет, файловая система, оценивать возможные риски в зависимости от действий пользователя или программного обеспечения и принимать решения касательно этих действий (разрешить или запретить). При этом нужно учитывать множество факторов для каждого действия для принятия верного решения (модифицирует файл пользователь или система). Одни и те же действия (например, модификации файла) могут быть осуществлены по разным причинам (действия пользователя, операционной системы, вредоносного программного обеспечения) при различных состояниях рабочего окружения. То есть необходима не только обработка большого массива данных, а еще самообучение системы анализа, подстраивание под работу пользователя и операционной системы, при этом обеспечение защиты информации и предотвращение от атак злоумышленников.

Обоснование выбора типа интеллектуальной системы

После анализа разновидностей интеллектуальных систем выбор пал на искусственные нейронные сети (ИНС). Во-первых, определенные их разновидности (самоорганизующаяся карта Кохонена и нейронная сеть Хопфилда) самообучаемы. Во-вторых, у них широкая область применения: от распознавания образов до кластеризации. В том числе они отлично подходят для анализа данных. И наконец, на сегодняшний день существует достаточное количество реализаций для различных операционных систем.

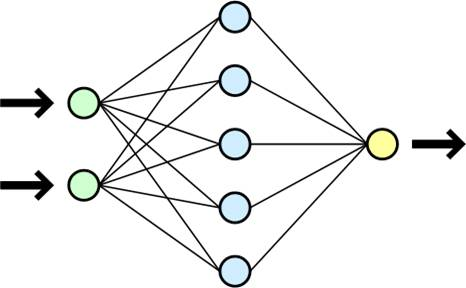

В общем случае схема ИНС достаточно проста (Рис. 1).

Рис. 1. Схема ИНС

На рисунке зеленым цветом изображены входные нейроны, желтым выходные, а синим так называемые «скрытые». Именно в них и заключена вся мощь ИНС: благодаря скрытым слоям и осуществляется обработка информации со входа и выдача результата на выходе. Чем больше в системе скрытых слоев, тем эффективнее работает вся система.

Представление модуля в ИНС

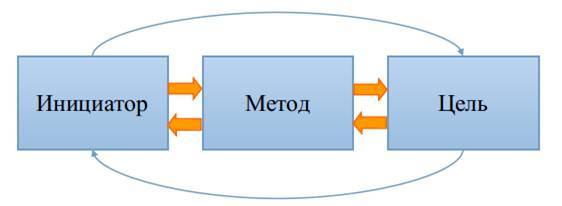

Для описания движения всех информационных потоков системе введено три понятия: инициатор, метод и цель (Рис. 2).

Рис.2. Информационные потоки системы

Инициатор — объект в информационной системе, который начинает обмениваться информацией. Цель, соответственно, объект, с которым обменивается инициатор (Рис. 3).

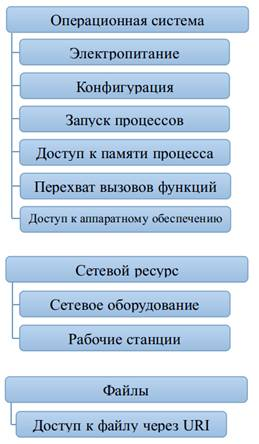

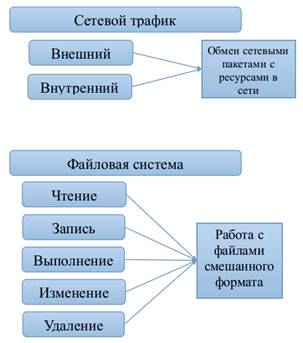

Рис.3. Классификация целей

Метод — канал передачи данных (Рис. 4).

Рис. 4. Классификация методов

При этом важно понимать, что обмен информацией не всегда двусторонний, может не быть ответа от цели. Например, рассмотрим ситуацию сохранения документа на запоминающее устройство. Программа для редактирования документов (процесс в операционной системе) является инициатором, соответственно, цель — файл на запоминающем устройстве. Инициатор взаимодействует с целью с помощью файловой системы (метод). В данном случае инициатор передает информацию и не ждет ответа от цели. Однако, если рассмотреть посещение пользователям веб-страниц в сети Интернет, то ситуация меняется, ресурс в сети будет отвечать на каждый новый запрос браузера.

Тремя вышеописанными понятиями возможно описать любой информационной поток в системе, но для его анализа необходимо еще несколько объектов: сборщик информационных потоков, анализатор и база принятия решений. В задачу сборщика входит сбор сведений о всех текущих попытках передачи информации для последующей передачи анализатору. Также задачей сборщика является классификация каждой попытки передачи и приведение ее к виду инициатор >> метод >> цель. Анализатор принимает данные от сборщика, обрабатывает их в соответствии с базой принятия решений. Cначала ищется решение для информационного потока в базе (разрешить или запретить). Если решение для данного информационного потока не обнаружено, то анализатор на основе имеющихся создает новое решение, принимает его и помещает в базу. Например, пользователь через файловый менеджер запускает исполняемый файл (по умолчанию запуск разрешен для системных процессов). У анализатора может не быть нужного правила, но на основе правил «разрешить порождаемый процесс не имеющий вредоносной активности», «разрешить работу файлового менеджера — процесс, который использует пользователь» и «разрешить запуск процесса в результате действий пользователя» создается правило «разрешить запуск процессов через файловый менеджер».

В базе принятия решений помимо самих правил, могут быть и высказывания, например: «вредоносная активность — запись в память другого процесса» или «пользовательская активность — сигналы с устройств ввода и ввод данных в поля графического интерфейса программы».

Представление модуля в программном обеспечении

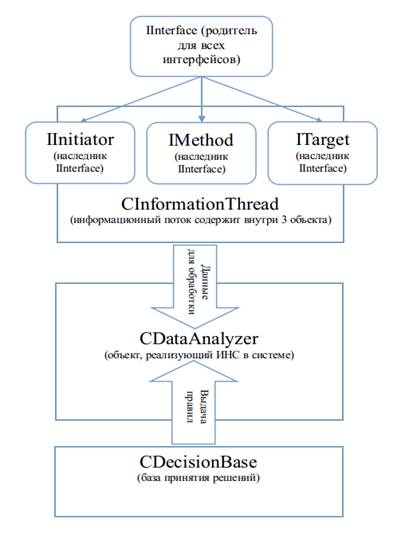

Для описания модуля анализа информационных потоков взята объектная модель языка с++. Каждый из описанных ранее объектов выглядит как интерфейс с общим набором методов, которые могут быть у потомков (Рис. 5).

Рис.5. Зависимость классов ИНС

Такой подход сильно упрощает реализацию и дает гибкость разработчику: конечную программный продукт можно легко дополнять новыми возможностями, либо убирать лишнее для лучшей производительности и более узкого направления. Последнее очень актуально, например, во встраиваемых системах. В итоге становится возможным применять ИНС не только для обеспечения защиты информации, но и для любых других целей, где требуется анализ данных с каким-либо заключением по этим данным (медицина, военное дело и так далее).

Литература:

1. Кластерный анализ. [Электронный ресурс]. URL: https://ru.wikipedia.org/wiki/Кластерный_анализ

2. Методы интеллектуального анализа данных. [Электронный ресурс]. URL: www.ibm.com/developerworks/ru/library/ba-data-mining-techniques/

3. Искусственная нейронная сеть. [Электронный ресурс]. URL: https://ru.wikipedia.org/wiki/Искусственная_нейронная_сеть

4. Самоорганизующаяся карта Кохонена. [Электронный ресурс]. URL: https://ru.wikipedia.org/wiki/Самоорганизующаяся_карта_Кохонена

5. Нейронные сети Хопфилда и Хэмминга. [Электронный ресурс]. URL: аi.obrazec.ru/hopfield.htm

Похожие статьи

Современные системы автоматизированного динамического...

Методика исследования вредоносных программ... Даная операционная система, несмотря на то, что уже не поддерживается, отлично подходит для задач динамического анализа вредоносного программного обеспечения.

Методика исследования вредоносных программ...

Даная операционная система, несмотря на то, что уже не поддерживается, отлично подходит для задач динамического анализа вредоносного программного обеспечения.

Программно-аппаратные средства защиты автоматизированных...

Программно-аппаратные средства защиты автоматизированных систем от несанкционированного доступа.

– Использование вредоносного ПО. Для того, чтобы защитить информацию от НСД, существует ряд специально проводимых мер

Анализ существующего программного обеспечения для...

Ключевые слова:IT, программное обеспечение, автоматизация, Hardware Inspector, «Предприятие 1С», АС «КОРУС».

Анализатор отчета подскажет есть ли найденные в нем устройства в базе данных и, если их нет, поможет добавить их

Анализ методов обнаружения вредоносных программ

При этом отслеживаются потенциально опасные действия, характерные для вредоносного программного обеспечения.

необходимость постоянного сопровождения. не обнаруживает вредоносные программы, сигнатуры которых нет в базе данных.

Разработка информационного обеспечения...

Внутрисистемное информационное обеспечение системы организовано по принципу создания центрального хранилища данных. Ядром системы является база данных, содержащая всю информацию для оперирования в различных модулях системы.

Информационное обеспечение автотранспортных систем

Иначе информационную систему называют системой информационного обеспечения.

— транспортировка потоков информации внутри информационной системы; — накопление информации и ее хранение в базе данных

Интеллектуальные системы поддержки принятия решений

Современные системы поддержки принятия решения (СППР), возникшие как естественное развитие и продолжение управленческих информационных систем и систем управления базами данных, представляют собой системы...

Внедрение средств защиты информации при проектировании...

Действие защиты распространяется только на данные, с которыми работает это программное обеспечение.

– защита информации на файловом уровне (путем шифрования файлов и каталогов) для обеспечения ее надежного хранения

Похожие статьи

Современные системы автоматизированного динамического...

Методика исследования вредоносных программ... Даная операционная система, несмотря на то, что уже не поддерживается, отлично подходит для задач динамического анализа вредоносного программного обеспечения.

Методика исследования вредоносных программ...

Даная операционная система, несмотря на то, что уже не поддерживается, отлично подходит для задач динамического анализа вредоносного программного обеспечения.

Программно-аппаратные средства защиты автоматизированных...

Программно-аппаратные средства защиты автоматизированных систем от несанкционированного доступа.

– Использование вредоносного ПО. Для того, чтобы защитить информацию от НСД, существует ряд специально проводимых мер

Анализ существующего программного обеспечения для...

Ключевые слова:IT, программное обеспечение, автоматизация, Hardware Inspector, «Предприятие 1С», АС «КОРУС».

Анализатор отчета подскажет есть ли найденные в нем устройства в базе данных и, если их нет, поможет добавить их

Анализ методов обнаружения вредоносных программ

При этом отслеживаются потенциально опасные действия, характерные для вредоносного программного обеспечения.

необходимость постоянного сопровождения. не обнаруживает вредоносные программы, сигнатуры которых нет в базе данных.

Разработка информационного обеспечения...

Внутрисистемное информационное обеспечение системы организовано по принципу создания центрального хранилища данных. Ядром системы является база данных, содержащая всю информацию для оперирования в различных модулях системы.

Информационное обеспечение автотранспортных систем

Иначе информационную систему называют системой информационного обеспечения.

— транспортировка потоков информации внутри информационной системы; — накопление информации и ее хранение в базе данных

Интеллектуальные системы поддержки принятия решений

Современные системы поддержки принятия решения (СППР), возникшие как естественное развитие и продолжение управленческих информационных систем и систем управления базами данных, представляют собой системы...

Внедрение средств защиты информации при проектировании...

Действие защиты распространяется только на данные, с которыми работает это программное обеспечение.

– защита информации на файловом уровне (путем шифрования файлов и каталогов) для обеспечения ее надежного хранения