Мобильные приложения для обмена сообщениями или чата становятся очень популярными в последние десятилетия. При использовании приложения большой объем данных передается через интернет. Данные и личная информация ежедневно собираются в качестве клиентов и хранятся для защиты от слежки за собой, а также от хакерских атак. Есть много приложений, но некоторые из них являются лидерами по популярности, доступности платформы и функциональности. В этой статье сравнивается лучшая и безопасная программа обмена сообщениями, основанная на безопасности и конфиденциальности приложения, а также местоположении и доступности хранилища данных.

Ключевые слова: кибербезопасность, шифрование сообщений, конфиденциальность, безопасность хранения данных приложения.

Миллионы людей обмениваются текстовыми сообщениями каждый день, точнее, с помощью обмена мгновенными сообщениями. Однако пользователи не знают, что происходит с сообщениями после их отправки. Первоначальное кодирование было использовано людьми, которые нуждаются в конфиденциальности. Позже люди узнали об угрозе уничтожения интернета и цифровых данных и кражи личных данных. Служба мониторинга вызывает глобальную озабоченность у людей во всем мире, и необходимо принять законы о хранении данных [1]. Мы живем в цифровую эпоху, когда данные отслеживаются и записываются во всех контактных данных. Компания хочет собрать как можно больше личной информации о клиентах. Многие правительства по неизвестным причинам пытаются взломать мобильное устройство, чтобы получить несанкционированный доступ к наблюдениям друг друга [2]. Недавно правительство России попросило приложение Telegram предоставить основную информацию для граждан, зарегистрированных в приложении чата. Если Telegram их не выполнит, в России грозит запрет. [3].

Несмотря на то, что приложения для обмена сообщениями существуют уже много лет, разработка безопасных мобильных приложений все больше фокусируется на защите конфиденциальности пользователей и удовлетворении их потребностей [4]. Последние исследования показывают, что люди обеспокоены защитой своей личной жизни. Согласно опросу, проведенному с участием 2245 пользователей в США, 57 % пользователей телефонов либо удалили приложение по соображениям безопасности и конфиденциальности, либо отказались от установки приложения [5].

Обзор лучших приложений для обмена сообщениями

Я решила остановиться на приложениях Facebook, WhatsApp, Telegram, Signal, WeChat, Line, Skype,Viber [3]. Основная причина, по которым приложение чата стало популярным с высокой скоростью, это быстрое увеличение доступа к мобильным устройствам и интернету.

WhatsApp позволяет легко устанавливать контакты вашего телефона, автоматически синхронизируя их. Это позволяет использовать сквозное шифрование текста и сообщений по умолчанию. Кроме того, периодически требуется пароль для входа в приложение. Facebook владеет WhatsApp, а Facebook-профилем своих членов в Facebook.

Telegram клиент-сервер предоставляет сообщение шифрования, неразрушающие конфиденциальные разговоры. Эти чаты исчезают с обеих сторон устройств (как для личного чата, так и для группового чата) и через некоторое время исчезают на сервере самостоятельно.

Signal разработан компанией под названием Open Whisper Systems. Эдвард сказал, что эта компания заслуживает доверия. Он использует завершающий военный уровень сквозного шифрования. Это предпочтительное приложение хактивистов, ведущих экспертов по безопасности [6].

WeChat используется более чем 700 миллионами человек и является китайским приложением. Приложение предлагает SMS-чат, богатый мультимедийный опыт. Есть также такие функции, как» радар друзей»«, близкие люди», чтобы найти новых людей в интернете. Это одно из первых приложений на Apple watch. Он не обеспечивает шифрование, но обеспечивает защиту клиента от сервера или защиту сервера от клиента. WeChat также соответствует стандарту ISO 270001–2013, который является очень строгим международным стандартом, поэтому хакерам будет очень трудно взломать приложения [3].

Line — это японское приложение с более чем 600 миллионами пользователей по всему миру. Line предоставляет дополнительные функции, такие как групповые чаты и звонки до 200 абонентов, и позволяет совершать звонки на мобильные и городские номера через приобретенные кредиты. Он также отслеживает определенные каналы, новостные каналы и события. Skype недавно был обновлен, чтобы сделать его более привлекательным для пользователей. Он по-прежнему известен своими отличными аудио и видео функциями и все больше используется корпоративными пользователями. Цифровая связь защищена шифрованием транспортного уровня (TLS) и расширенным стандартом шифрования (AES), но не имеет шифрования для звонков на городские или мобильные номера [7].

Viber может предоставлять функции, аналогичные функциям WhatsApp, используя номер мобильного телефона для добавления и синхронизации контактов в телефонной книге устройства [3].

В таблице 1 представлено сводное сравнение этих приложений с точки зрения безопасности и конфиденциальности. Согласно отчету Amnesty International за 2016 год, Snapchat был одним из наименее безопасных приложений, поскольку он потерпел неудачу без внедрения окончательного шифрования с точки зрения конфиденциальности [8]. В 2019 году Snapchat объявил о введении сквозного шифрования для защиты сообщений пользователей [9].

Сравнение функций безопасности и конфиденциальности

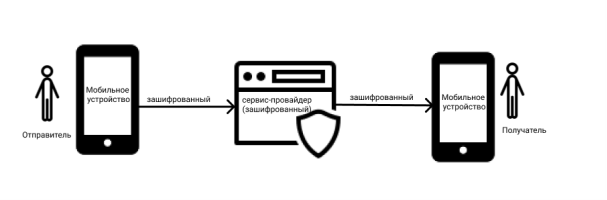

Поскольку потребители нуждаются в большей безопасности и конфиденциальности в приложениях для обмена сообщениями, компании-разработчики программного обеспечения пытаются решить эти проблемы. Один из способов обеспечить его шифрование (См. рис. 1). Сквозная расшифровка показывает, что при передаче сообщений шифруются и никакие копии не хранятся на серверах поставщиков услуг в виде простого текста. Никто, кроме тех, кто общается, не может видеть эти сообщения; нет третьей стороны, даже правительства или разработчиков этих приложений. Связь передается секретным кодом вместо обычного текста [10].

Рис. 1. Сквозное шифрование

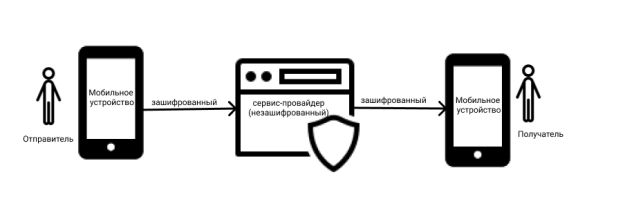

Другой вид шифрования — шифрование при передаче (см. Рис. 2). Это означает, что сообщение зашифровано между пользователем и поставщиком услуг, но хранится на сервере как постоянный текст. Это опасно, потому что сохраненные сообщения могут быть прочитаны поставщиком услуг или другими третьими лицами, посещающими сервер.

Рис. 2. Шифрование при отправке

В таблице 1 представлено сравнение приложений для обмена сообщениями по возможностям безопасности и конфиденциальности.

Таблица 1

Безопасность и конфиденциальность приложений для обмена сообщениями

|

Приложение обмена сообщениями |

Сквозное шифрование |

Шифрование в п роцессе передачи |

Закрытый ключ, недоступный поставщику |

Удален с с ервера |

Сообщения о с амоуничтожении |

Открытый исходный код |

Блокировка пароля |

Подтверждение по SMS/ Email |

Обнаружение скриншота |

Двухэтапная проверка |

Удаленный выход из системы |

Удаленная очистка сообщений |

Самоуничтожение учетной записи |

Бесплатный |

|

|

+ |

+ |

+ |

+ |

+ |

+ | ||||||||

|

Telegram |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ | ||||

|

Signal |

+ |

+ |

+ |

+ |

+ | |||||||||

|

Skype |

+ |

+ |

+ | |||||||||||

|

iMessage |

+ |

+ |

+ |

+ |

+ | |||||||||

|

Skype |

+ |

+ |

+ | |||||||||||

|

Messenger |

+ |

+ |

+ |

+ | ||||||||||

|

Viber |

+ |

+ |

+ |

+ |

+ |

+ | ||||||||

|

|

+ | |||||||||||||

|

Snapchat |

+ |

+ | ||||||||||||

|

Line |

+ |

+ |

+ | |||||||||||

|

CoverMe |

+ |

+ |

+ | |||||||||||

|

Hangouts |

+ |

+ | ||||||||||||

|

Confide |

+ |

+ | ||||||||||||

|

Wickr Me |

+ |

+ | ||||||||||||

|

Slack |

+ |

+ | ||||||||||||

|

Dust |

+ |

+ |

+ |

+ |

+ |

Достаточный уровень сквозного шифрования является золотым стандартом, входящим в приложения для обмена сообщениями, и молчаливым соглашением. Можно сказать, что должна быть возможность безопасности ПО. Большинство приложений, указанных в таблице 1, обеспечивают сквозное шифрование. Signal, WhatsApp и Facebook, Messenger использует протокол шифрования Signal. Telegram, Skype и Messenger предлагают сквозное шифрование, но оно не включено по умолчанию. Telegram предлагает эту функцию в качестве опции «секретный чат». Если этот параметр не включен, шифрование используется при транспортировке. Недавно Skype добавил последнее шифрование, но оно не было подключено по умолчанию. Для завершения шифрования необходимо начать «приватный разговор» [11].

Hangouts и Slack не обеспечивают сквозное шифрование, а используют шифрование при передаче. Это сразу делает их безопасными и надежными. Google Hangouts не следует использовать по максимуму. Приложение определено как имеющее много проблем с безопасностью и конфиденциальностью. Он использует шифрование при передаче, сообщения хранятся на сервере в виде открытого текста. Google может получить доступ к личным сообщениям любого пользователя в любое время и передавать информацию государственным учреждениям и другим третьим лицам [12]. WeChat не предлагает шифрование до конца и не публикует отчеты об открытости по просьбе китайского правительства о предоставлении информации. Из-за отсутствия конфиденциальности и безопасности, удаление приложения с устройства WeChat безопасно.

И Signal, и Telegram придерживаются политики с открытым исходным кодом. Любой может проверить исходный код, протокол и API [12].

Большинство сопоставимых приложений в таблице 1 являются бесплатными. Такие приложения, как Slack и Threema, могут быть подходящими для личных деловых чатов, в то время как другие приложения предназначены для личного использования. Похоже, открылся новый рынок для разработки безопасных приложений и оплаты пользователям услуг безопасного чата. Такие приложения, которые не являются бесплатными-Threema, Wickr Me, Cover Me и Confide. Wickr Me имеет бесплатную версию с ограниченным функционалом, но профессиональная версия не бесплатна. CoverMe обладает дополнительными функциями по сравнению с указанными в таблице 1, такими как собственное хранилище для блокировки сообщений, паролей, документов и мультимедиа; он позволяет пользователям получать второй личный номер для сокрытия личного номера вызывающего абонента; зашифрованные телефонные звонки военного уровня, защищенные паролем, являются приемниками вызовов; и это позволяет скрыть приложение, например, с помощью программы чтения новостей [13].

Результаты анализа показывают, что Signal, Telegram, WhatsApp и Viber являются наиболее безопасными бесплатными приложениями. Все платные приложения в таблице 1 включают в себя все основные функции безопасности и конфиденциальности, а также дополнительные функции, которые показывают, что они более безопасны, чем безопасные бесплатные приложения. CoverMe поднял безопасность и конфиденциальность на новый уровень благодаря ряду дополнительных функций, которые позволяют скрывать и скрывать информацию пользователя. Наименее безопасными программами являются WeChat, Google Hangouts и Slack, в первую очередь из-за отсутствия шифрования.

Заключение

Сравнение функций безопасности различных приложений показывает, что Signal, Telegram, WhatsApp и Viber являются наиболее безопасными бесплатными приложениями. Все платные приложения в таблице 1 могут быть более или менее безопасными, чем самые безопасные бесплатные приложения. CoverMe поднял безопасность и конфиденциальность на новый уровень благодаря дополнительным условиям, которые позволяют скрывать информацию пользователя. Наименее безопасными программами являются WeChat, Google Hangouts и Slack, наиболее ранней причиной которых является отсутствие шифрования. WeChat имеет серьезные проблемы с конфиденциальностью, и наиболее безопасным вариантом является удаление приложения с телефона.

Сравнение с точки зрения доступности сохраненных данных приложения показывает, что Signal является наиболее безопасным.

Литература:

- Ali, Z. (2017). Best Secure Messaging Apps for Android and iOS — PrivacyEnd. https://www.privacyend.com/best- encrypted-messaging-Apps

- Curran, D. (2018). Are your phone camera and microphone spying on you? The Guardian. https://www.theguardian.com/commentisfree/2018/apr/06/phone-camera-microphone-spying

- Caffo, A. (2018). The best (and most secure) chat Apps. https://blog.avira.com/best-chat-Apps-smartphone

- Corpuz, J. (2017). Best Encrypted Messaging Apps. https://www.tomsguide.com/us/pictures-story/761-best-encrypted- messaging-Apps.html.

- Boyles, J.L., Smith, A., and Madden, M. (2012). Privacy and Data Management on Mobile Devices. Pew Internet and American Life Projects.

- Signal (2021). Corporate Website. https://signal.org.

- Websecurity.symantic.com (2021). The Ultimate Guid: What is SSL, TLS and HTTPS. https://www.websecurity.symantec.com/security-topics/what-is-ssl-tls-https.

- Williams, R. (2016). Snapchat among least secure Apps for data protection, report finds. https://inews.co.uk/news/technology/snapchat-among-least-secure-Apps-data-protection-report-finds.

- Titcomb, J (2019). Snapchat adds end-to-end encryption to protect users’ messages https://www.telegraph.co.uk/technology/2019/01/09/snapchat-adds-end-to-end-encryption-protect-users-messages

- Rijnetu, I. (2018). The Best Encrypted Messaging Apps You Should Use Today. https://heimdalsecurity.com/blog/the-best-encrypted- messaging-Apps.

- Deahl, D. (2018). Skype now offers end-to-end encryption conversations. https://www.theverge.com/2018/8/20/17725226/skype-private-conversation-end-to-end-encrypted-opt-in.

- Corrigan, C. (2018). The very best private messaging Apps. https://www.avg.com/en/signal/secure-message-Apps.

- CoverMe (2021). Corporate Websites. http://www.coverme.ws/en/index.html.