В настоящей статье представлены современные технологии обеспечения анонимности пользователя сети Tor с использованием дополнительного программного обеспечения. Рассмотрены некоторые уязвимости данной сети и способы их ликвидации.

Ключевые слова : информационная безопасность, Tor, узел, маршрутизация, обеспечение анонимности, шифрование.

В настоящее время всё большая часть населения пытается обеспечить приватность своих действий в сети Интернет. Но не многие из них знают, что далеко не все их действия или подключения достаточно анонимны.

Для формирования понятийного аппарата по анализируемому предмету обратимся к понятию луковичной маршрутизации — основой действия сети Tor. Она зародилась в 1995 году и финансировалась министерством военно-морских исследований, а затем в 1997 году к проекту финансирования и развития подключилось Управление перспективных исследовательских проектов Министерства обороны США DARPA.

На сегодняшний день финансирование TorProject реализуется несколькими государствами, заинтересованными во внедрении технологий анонимизации в повседневную жизнь граждан.

Рассматривая отличительные особенности браузера Tor наряду с аналогичными проектами с функционалом анонимности, наиболее актуальной является открытый исходный код, позволяющий осуществлять подключение к сети даже через мобильные платформы iOS и Android [5].

Tor, в сравнении с другими браузерами, использующими VPN, обладает значительным преимуществом, заключающимся в обеспечении высокой защищенности сети за счёт своих особенностей.

Во-первых, Tor полностью децентрализован, т. е. для него не существует единого централизованного сервера, который бы контролировал всю сеть целиком, и каждый узел подключения предоставлен самому себе.

Во-вторых, он может работать поверх любой другой сети, тем самым обеспечивая эргономичность использования данной платформы.

В-третьих, разработчиками и исследователями браузера был открыт ключевой принцип действия Tor, заключающийся в формировании в маршрутизации волонтерских узлов, дающем возможность любому человеку, использующему эту сеть, предоставить узел своего подключения как новый узел сети другим пользователям, тем самым способствуя разрастанию сети и увеличению её пропускной способности.

Анализируя вышеперечисленные особенности, необходимо сделать вывод о том, что от количества подключающихся пользователей в сети прямо пропорционально зависит количество доступных сетевых узлов, тем впоследствии чего происходит повышение уровня пользовательской анонимности.

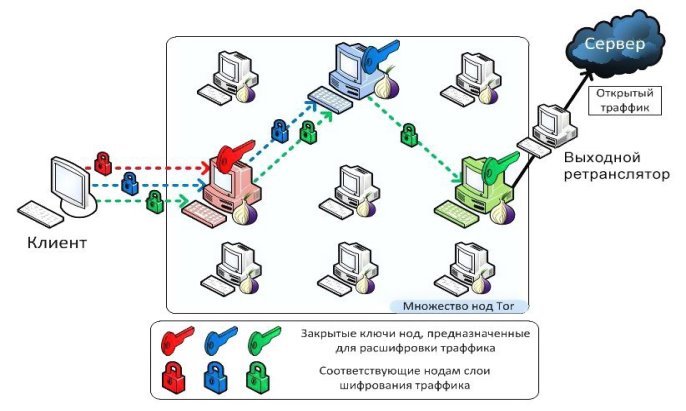

Ещё одной отличительной особенностью браузера Tor является технологичность в цепочке ретрансляторов. При стандартных настройках браузера, цепь подключения будет состоять из трёх узлов (Рисунок 1), однако количество узлов можно изменять через конфигурации подключения.

Первым в цепи подбирается входной (сторожевой) узел, имеющий доступ к IP-адресу пользователя, и, в соответствии с техническими параметрами, к данному узлу предъявляются особые требования: они должны быть в сети достаточно продолжительное время (от нескольких дней до недель), обладать высокой пропускной способностью, а также гарантировать стабильность работы [2].

Второй узел, — промежуточный (передаточный), выбирается в случайном порядке и используется для передачи траффика на выходной узел. Промежуточный адрес не знает как IP-пользователя, так и конечную точку назначения [2].

И, наконец, третьим в цепи подключения является выходной узел, избирающийся сетью по методу, аналогичному выборке промежуточного узла. Принцип действия и основная задача выходного узла заключается в отправке траффика к пункту назначения, который нужен конкретному пользователю.

Рис. 1. Принцип функционирования цепи Tor

На каждом из узлов траффик шифруется, благодаря чему обеспечивается слоистое или, по-другому, луковичное шифрование. Каждые 10 минут или при каждом новом подключении все узлы цепочки меняются, вследствие чего усложняется процесс деанонимизации конкретного пользователя сети.

В пути траффика по узлам подключения наиболее уязвимым местом разработчики выделяют последний, выходной узел, на котором любой пользователь может перехватить пакеты HTTP-протоколов, который в свою очередь содержит информацию об истории посещения сторонних ресурсов.

Данные находятся в заголовке запроса Referer, который может содержать URL источника запроса. Для решения этой проблемы можно использовать HTTPS-протокол при подключении к сайту, если имеется такая возможность [1].

Таким образом, учитывая вышеуказанные особенности, обращение пользователей к сайту будет скрыто даже на самом последнем уровне шифрования.

Наиболее частым заблуждением среди пользователей является их ошибочное суждение относительно обеспечения анонимности других программных продуктов при одновременном их использовании с браузером Tor. К примеру, пользователь устанавливает и запускает Tor, а затем запускает другой браузер — например, Chrome и думает, что его траффик анонимизирован на всех площадках.

Но, к сожалению, это не так, поскольку Tor защищает только те программы, которые работают через него. Разработчики TorProject, наряду с браузером Tor, рекомендуют браузер Firefox с плагином Torbutton. Данный плагин позволяет отслеживает статус сети Tor и отключать потенциально опасные плагины (Flash, ActiveX, Java и т. п.), которые могут нарушить анонимность пользователя.

Чтобы полностью обезопасить свои действия в интернете, знатоки используют ОС LinuxTails (TheAmnesicIncognitoLiveSystem). Данная операционная система даёт возможность запускать анонимайзеры практически на любом компьютере с USB-накопителя, а также сохранять конфиденциальность и анонимность всех подключений, которые вынуждены проходить через сеть Tor и не оставлять следов на техническом устройстве, на котором используется данный анонимайзер.

Подводя итог проведённому исследованию, отметим, что, даже используя сеть с большим количеством ретрансляторов и высоким уровнем шифрования данных, вы не сможете обеспечить полную анонимность в сети Интернет. Однако способы и инструкции, предложенные выше, помогут вам повысить уровень анонимности и защитить свое подключение при просмотре определенных web-страниц.

Литература:

- Авдошин С. М., Лазаренко А. В. Технология анонимных сетей. Журнал «Информационные технологии» № 4 2016 г., в печати.

- Колисниченко Д. Н. Секреты безопасности и анонимности в Интернете 2021 г., в печати.

- В. Олифер, Н. Олифер «Компьютерные сети. Принципы, технологии, протоколы. Учебник» 2016 г., в печати.

- А. Робачевский «Интернет изнутри. Экосистема глобальной сети» 2017 г., в печати.

- Лазаренко А. В. «Технологии деанонимизации пользователей Tor» статья в журнале Новые информационные технологии в автоматизированных системах. 2016 г., С. 257–262.

- Белов Ю. С., Ткаченко А. В., Климушина Д. В. «Технология луковичной маршрутизации и сеть Tor», 2019г., С 157–160.

- Альтерман А. Д., Лушников Н. Д., «Распространение уязвимости Tor Bittorent и его новинки», 2018 г., С. 5–9.