В данной статье исследуется разработка корпоративной сети на базе технологии Multiprotocol Label Switching (MPLS) и стратегии защиты от атак типа Address Resolution Protocol (ARP) spoofing и троянских программ [1]. Основой стратегии безопасности служит централизованная система с серверами, управляющими хэш-суммами исполняемых файлов, что позволяет определить и сравнить список разрешенных программ с теми, что запускаются в локальной сети. Результаты могут быть применены для укрепления защищенности корпоративных сетей различных масштабов.

Ключевые слова: корпоративная сеть, информационная безопасность, сетевая безопасность, человек по середине, хэш-сумма, атака, вирус.

Корпоративная сеть передачи данных является ключевым элементом инфраструктуры любой организации, обеспечивая передачу данных между всеми участками бизнеса. В условиях современной деловой среды, где зависимость от электронного обмена информацией неуклонно растёт, защита данных и поддержание работоспособности организации становится критически важной. Основной целью данной статьи является анализ угроз от вирусов-троянов и атак типа ARP spoofing, представляющих серьезную опасность для корпоративного сектора, и разработка технических решений для повышения уровня защиты информационных систем. В статье описываются подходы к обеспечению информационной безопасности, анализируются современные способы противодействия кибератакам, и предлагаются практические рекомендации по укреплению защиты корпоративных сетевых ресурсов [2].

Сетевая коммуникация в локальных сетях осуществляется на основе Internet Protocol (IP) адресов, которые уникально идентифицируют каждое устройство в сети. Однако для физической передачи данных между устройствами используется не IP-адрес, а Media Access Control (MAC) адрес. MAC-адрес — это уникальный идентификатор, присвоенный каждому сетевому интерфейсу производителем оборудования. Как раз для связи MAC и IP адреса используется протокол ARP. Каждое устройство в сети содержит таблицу ARP — ARP кэш, которая хранит соответствие между IP- адресами и MAC-адресами. Когда ARP запрос успешно получает ответ, соответствующая запись добавляется или обновляется в ARP кэше.

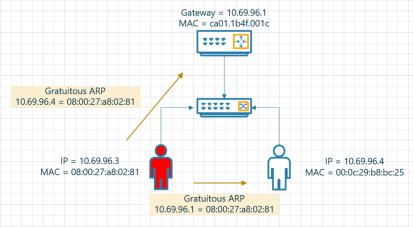

ARP spoofing — это вид атаки, заключающийся в отправке ARP-ответа c ложным MAC-адресом для перенаправления сетевого трафика через собственную сетевую карту [3]. Атака ARP spoofing обманывает устройства в сети, заставляя их верить, что MAC-адрес злоумышленника соответствует IP-адресу другого устройства, такого как маршрутизатор или целевой компьютер. Алгоритм атаки изображен на рис. 1.

Рис. 1. Алгоритм атаки ARP Spoofing

ARP spoofing часто используется для создания условий для атаки типа «человек посередине», где атакующий может перехватывать, вносить изменения и пересылать данные, представляясь каждой из сторон другой стороной или блокировать информационный поток на данном участке сети.

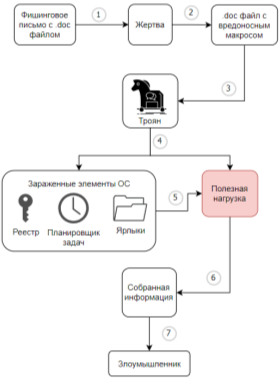

Компьютерные вирусы являются вредоносными программами, которые способны заразить компьютер и замедлить его работу или завладеть конфиденциальной информацией пользователя [4]. Все больше внимания исследователей и специалистов по кибербезопасности, являются Data-Stealing Trojans. Алгоритм атаки представлен на рис. 2.

Рис. 2. Алгоритм работы вирусов-троянов

Фишинговое письмо отправляется на электронную почту жертвы с вложением, содержащим макросы, которое пользователь, привлечённый описанием, открывает, игнорируя предупреждения о безопасности. После активации макросов начинается загрузка вредоносного программного обеспечения, которое закрепляется в системе, внося изменения в реестр, автозагрузку и создавая ярлыки. Завершается процесс сбором данных с компьютера жертвы и их передачей злоумышленнику [5].

В модели защиты лежит централизованная система, которая включает в себя серверы, специализированные на хранении и управлении хэш-суммами исполняемых файлов. Был реализован код, вычисляющий хеш-суммы для определения списка разрешенных программ, для последующего их сравнения с запускаемыми внутри локальной сети. Это необходимо для обеспечения запуска только верифицированных приложений. Что делает невозможным реализации атак типа ARP подмены или вирусов-троянов. Модель оценки легитимности запускаемых программ вычисляется по формуле ∀x j БД ;∃x пр :(x пр -x j БД ) 2 = 0, то процесс считается легитимным. Если (x пр -x j БД ) 2 ≠ 0, то процесс нелегитимен, где x пр — высчитанное значение хэш-функции для данного процесса, x j БД , j=1,m — хэш-значения для легитимных процессов в базе данных центрального сервера.

Программный код стоит на каждом АРМ пользователя, постоянно проверяя активные процессы в системе. Это обеспечивает непрерывный контроль за безопасностью системы. Для каждого процесса функция определяет путь к его исполняемому файлу и проверяет его существование. После вычисляется хэш каждого исполняемого файла и сравнивается с предварительно загруженным списком доверенных хэшей. Эти доверенные хэши представляют собой известные и безопасные файлы, разрешенные к выполнению в системе. Если хэш файла процесса не соответствует ни одному из доверенных хэшей, процесс считается нелегитимным, и функция завершает его. Это предотвращает возможные вредоносные действия этого процесса в системе. Вся информация о блокированных процессах, а также о возникших ошибках при выполнении функции, записывается в систему логирования. Это обеспечивает возможность анализа и отчетности о безопасности системы.

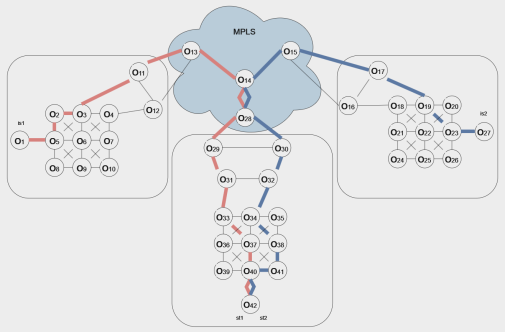

Внутри корпоративной сети данные модели передаём по доверенным маршрутам. Цель доверенных маршрутов заключается в том, что обеспечить безопасную передачу информацию модели. Сервера должны получать информацию об актуальных легитимных ПО и их хэш-сумм для оперативного обнаружения угроз и обновления защитных механизмов. Доверенные маршруты позволяют эту информацию передавать в защищенном виде, минимизируя риск перехвата и манипуляции данными [6]. Схема доверенных маршрутов в сети с сетевыми объектами представлена на рис. 3.

Рис. 3. Схема доверенных маршрутов

Для расчета маршрутов был использован многорядный перцептрон. Алгоритм формирования маршрутов описывается следующим образом. Условия для первого ряда:

В статье была разработана модель защиты от атак типа ARP spoofing и вирусов-троянов в корпоративной сети, реализованной с применением технологии MPLS [7]. В модели реализованы мониторинг сетевой активности и использование хэш-сумм, имени и пути исполняемых файлов для проверки их подлинности, что предотвращает запуск вредоносного программного обеспечения.

Литература:

- MPLS Basic MPLS Configuration Guide. — Текст: электронный // Cisco: [сайт]. — URL: https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/mp_basic/configuration/xe-16/mp-basic-xe-16-book/multiprotocol-label-switching-mpls-on-cisco-routers.html (дата обращения: 25.04.2024).

- Писаренко В. Ю. Защита от атак типа человек посередине / В. Ю. Писаренко, В. А. Соловьев, С. В. Тарасов. — Текст: непосредственный // Динамика систем, механизмов и машин. — 2014. — № 4. — С. 87–90.

- Алиев Р. М. Разработка метода обнаружения атак типа ARP-spoofing / Р. М. Алиев. — Текст: непосредственный // Шаг в науку. — 2019. — № 2. — С. 9–11.

- Козлов З. С. Компьютерные вирусы и антивирусы / З. С. Козлов. — Текст: непосредственный // Столыпинский вестник. — 2022. — № 4. — С. 2332–2344.

- Генджимов Г. Информационная безопасность: вирусы / Г. Генджимов. — Текст: непосредственный // Вестник науки. — 2023. — № 4(61). — С. 186–188.

- Бухарин В. В. Способ защиты информационно-вычислительных сетей от компьютерных атак / В. В. Бухарин, А. В. Кирьянов, Ю. И. Стародубцев. — Текст: непосредственный // Труды МАИ. — 2014. — № 57. — С. 1–9.

- Завьялов А. В. Разновидности MPLS и их особенности / А. В. Завьялов, А. С. Осипова. — Текст: непосредственный // Экономика и социум. — 2018. — № 1(44). — С. 1368–1371.