Предлагается новый способ обмена зашифрованными данными используя бесплатные облачные хранилища. Данный способ помогает избежать обязательных регистраций, участия третьих сторон, а также передачи каких-либо дополнительных данных от получателя, за исключением электронной почты. Такой подход призван упростить и облегчить процесс обмена зашифрованными данными, сводя к минимуму требования для обеих сторон обмена, как получателя, так и отправителя. Он подразумевает под собой не только обмен, а изначальное хранение данных в зашифрованном виде на бесплатных облачных хранилищах.

Ключевые слова: обмен защищенными данными, криптографические преобразования, генерация ключей, хэширование, шифрование, облачные хранилища

Вопрос безопасности на сегодняшний день является наиболее актуальным в сфере информационных технологий. С развитием интернета все больше и больше личных данных хранится на серверах операторов и поставщиках услуг, которые могут находится в любой точке мира.

Мы используем компьютер практически во всех сферах нашей жизни, его используют люди совершенно разных профессий и увлечений: менеджеры, писатели, музыканты, художники, инженеры, программисты и т. д., этот список можно продолжать очень долго. Но сейчас помимо стационарного компьютера, есть еще и мобильные устройства: планшеты, смартфоны и т. д., доля которых за последние годы выросла, а где-то даже обогнала традиционные ПК. Например, цифры поставки ПК по сегментам за 2013–2015 года по данным Gatner (американская компания, специализирующаяся на исследованиях рынка информационных технологий) см. таблицу № 1.

Цифры поставки ПК по сегментам за 2013–2015 года

|

Тип устройств |

2013 |

2014 |

2015 |

|

Традиционные ПК |

296 131 |

276 221 |

261 657 |

|

Ультрамобильные, премиум |

21 517 |

32 251 |

55 032 |

|

Всего рынок ПК |

317 648 |

308 472 |

316 689 |

|

Планшеты |

206 807 |

256 308 |

320 964 |

|

Мобильные устройства |

1 806 964 |

1 862 766 |

1 946 456 |

|

Другие типы |

2 981 |

5 381 |

7 645 |

|

Всего |

2 334 400 |

2 432 927 |

2 591 753 |

Из таблицы можно увидеть, что количество поставленных мобильных устройств в разы превышает количество ПК. Такое количество мобильных устройств повлекло за собой изменение многих сервисов, ведь у мобильного устройства есть большой плюс, его можно взять с собой, но есть и два больших минуса, это время резервной работы и количество свободно места.

«Облачное» хранилище данных — это название модели, в которой данные хранятся на распределённых в сети серверах, которые предоставляются в основном третьей стороной. В отличии от модели, когда данные находятся на собственных серверах, внутренняя структура организации хранения данных скрыта от пользователя. На сегодняшний день для организации такого вида хранилищ используется современный и защищённый протокол WebDAV (Web Distributed Authoring and Versioning).

WebDAV — открытый протокол высокого уровня, основанный на HTTP (HyperText Transfer Protocol) и XML (eXtensible Markup Language). Реализует основные и расширенные файловые операции на удалённом сервере, работает с любыми типами объектов, позволяет осуществлять одновременную работу над объектами. Поддерживается основными операционными системами (Windows, Mac OS X, Linux, Android, iOS).

Основные задачи которые решают с помощью облачных хранилищ:

‒ обеспечение доступа к вашим данным из любой точки мира, где есть интернет;

‒ «увеличение» свободного места на устройстве;

‒ возможность синхронизировать данные между устройствами (при наличии нескольких устройств);

‒ совместная работа с документами.

Существует еще много других полезных применений «облачного» хранилища, к примеру сейчас производители операционных систем очень активно используют данную технологию для хранения резервных копий, настроек и других данных пользователя.

На сегодняшний день операторы «облачных» хранилищ, бесплатно предлагают гигабайты, а в некоторых случая и терабайты, свободного места. Но многие люди не хотят доверять обработку и хранение своих данных третьей стороне, беспокоясь за их сохранность. Но помимо сохранности, в такой ситуации возникает острый вопрос конфиденциальности данных пользователя, так как данные, которые хранятся у оператора, находятся в открытом виде. В связи с этим, когда речь идет об использовании бесплатных «облачных» хранилищах, потребность в сохранении конфиденциальности личных данных на сегодняшний день является более, чем актуальной.

При построении любой системы безопасности принято оценивать:

‒ важность информации,

‒ риски потери информации,

‒ риски компрометации,

‒ стоимость защиты информации.

Так как чаще всего обеспечение безопасности данных ведет к усложнению системы, а, следовательно, и усложнению её использования. И конечно большинство производителей программного обеспечения и операторов услуг предоставляя программные решения по шифрованию данных на «облачных» хранилищах, стремятся предложить «100 %» безопасность. Это подразумевает под собой:

‒ хранение ключей шифрования на серверах оператора,

‒ наличие регистрации на сервисе, который предоставляет услугу шифрования.

В таком случае получается, что в процессе шифрования личных данных, нам необходимо пользоваться услугами третьей стороны, ключи шифрования хранятся на серверах оператора, а для обмена данными с другой стороной, от нее требуется регистрация на стороне оператора, предоставляющего услугу. И где гарантии, что сотрудники сервиса по шифрованию данных не превысят должностные полномочия и не получат доступ к вашей информации.

Рассмотрим существующие способы обмена и хранения зашифрованных данных в облачных хранилищах.

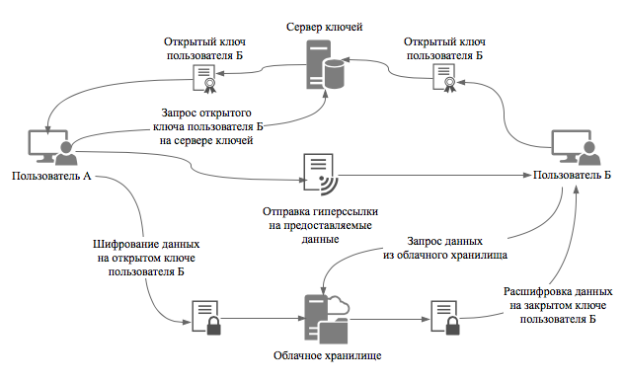

Рис. 1. Процесс обмена данными использующий открытый и закрытый ключ.

Рис. 1. Процесс обмена данными использующий открытый и закрытый ключ.

Способ, основанный на криптографическом алгоритме соткрытым ключом.

Данный способ обмена основан на криптографическом алгоритме с открытым ключом и предоставляется, как оператором облачного хранилища, так и в виде отдельного сервиса. Отличием между ними является лишь отсутствие выбора «облачного» хранилища, что привязывает к одному оператору.

К плюсам, данной системы можно отнести: безопасность, возможность разграничения прав, компрометация одного файла не влияет на безопасность всех данных.

К минусам, данной системы можно отнести: удобство использования, обязательная регистрация обоих участников обмена, необходим отдельный сервер ключей, который обычно принадлежит третьей стороне.

Способ, основанный на обмене файлами ввиде архивов спаролем.

Здесь в роли безопасного контейнера выступают архивы с установленным паролем. Используя данный способ, можно придумать большое количество реализаций обмена и хранения данных, рассмотрим два из них:

- Все файлы шифруются с помощью одного случайного ключа;

- Каждый файл шифруется случайным ключом.

В обоих случаях для отправки файла пользователю, будет необходимо вместе с файлом отправлять ключ в открытом виде посредством другого канала связи, например почты. Только во втором случае еще придется, где-то хранить файл со списком паролей к каждому архиву.

К плюсам, данной системы можно отнести: отсутствие регистрации, отсутствует необходимость в выделенном сервере ключей.

К минусам, данной системы можно отнести: сложная организация процесса, передача ключа в открытом виде.

Существуют способы хранения, основанные на криптографических файловых системах, например EncFS (свободная криптографическая файловая система) или программы для шифрования на «лету», например TrueCrypt, но они не совершенно не предназначены для обмена, поэтому здесь рассматриваться не будут.

Новый способ обмена зашифрованными данными.

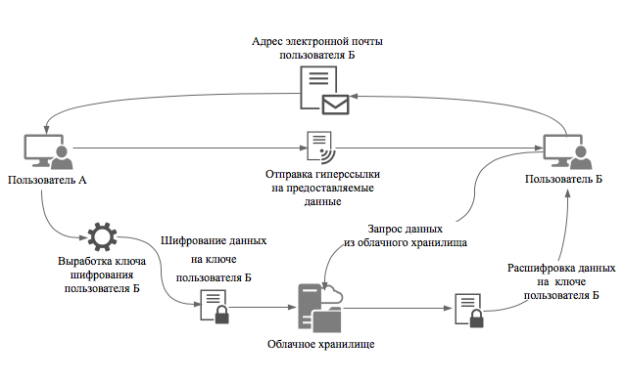

Система, основанная на симметричном алгоритме блочного шифрования AES, использующая алгоритм криптографического хеширования SHA, а также набор расширений и дополнений к протоколу HTTP WebDAV (Web Distributed Authoring and Versioning). Который призван совместить положительные стороны имеющихся методов, а также упростить сам процесс обмена, сведя к минимуму требования от его участников.

Далее предлагается краткое описание процесса шифрования и обмена данными.

Каждый файл шифруется файловым ключом, сгенерированным случайным образом. После этого файловый ключ зашифровывается с помощью уникального ключа пользователя. Каждый зашифрованный файл, помещается в контейнер вместе с файловым ключом, а затем контейнер загружается в облачное хранилище с целью последующей его передачи адресату. Затем специализированное программное обеспечение генерирует сообщение с необходимыми данными для получения зашифрованного контейнера. Далее полученное сообщение отправляется адресату посредством безопасного почтового протокола. С помощью данных полученных из почтового сообщения, программное обеспечение, на стороне адресата, производит скачивание зашифрованного контейнера и его расшифровку.

Для генерации 256-битных ключей используется алгоритм хэширования SHA. А для шифрования данных алгоритм блочного шифрования AES. Для передачи сообщения с данными необходимыми для получения и расшифровки контейнера используется протокол SMTP поверх SSL/TLS.

Рис. 2. Процесс обмена данными использующий новый способ

Рис. 2. Процесс обмена данными использующий новый способ

Рассмотрим случай, когда Алиса хочет поделится зашифрованными данными, которые находятся на бесплатном облачном хранилище, с Бобом.

Отправка:

1) Для начала процесса обмена необходимо получить уникальную ссылку на данные, находящиеся в хранилище, предназначенные для Боба.

2) Из контейнера извлекается файловый ключ зашифрованный ключом Алисы.

3) Затем файловый ключ шифруется уникальным ключом Боба, который представляет из себя хеш конкатенации части полученной ссылки и имени почты Боба. Файловый ключ шифруется еще раз с помощью ключа Алисы.

4) После этого каждый шифр файлового ключа прикрепляется к зашифрованному файлу. Полученный контейнер синхронизируется с облачным хранилищем.

5) Полученная ссылка отправляется Бобу на почту.

Получение:

1) С помощью полученной ссылки скачивается зашифрованный контейнер с данными.

2) Затем с помощью хэш функции на части ссылки и имени почтового ящика получает уникальный ключ.

3) Из контейнера извлекается файловый ключ и дешифруется с помощью уникального ключа боба.

4) Далее из контейнера извлекаются зашифрованные данные и расшифровываются с помощью файлового ключа.

На этом этап дешифрования закончен. Боб и Алиса безопасно произвели обмен данными используя бесплатное облачное хранилище.

Как видно из примера, Бобу не потребовалась регистрация для получения данных, которые ему передала Алиса. Требуется лишь наличие специального программного обеспечения, как и в любом другом способе безопасного обмена описанного выше. Данный способ призван упростить и сделать шифрование данных прозрачным для пользователя. Чтобы у пользователя не возникало необходимости разбираться в ключах и дополнительных действиях при желании поделится личными данными с близкими людьми. Здесь на первый план ставится удобство пользования, а не «100 %» безопасность.

Литература:

- Лебедев А. Н., Электронная подпись: новый этап // Вестник МГАДА, Москва, Зеленоград. Издательство МГАДА. 2013. № 1(20). С. 43–51. ISSN 2077–7353

- Лебедев А. Н., Криптографические примитивы. Асимметричные шифры. Математические основы информационной безопасности, под редакцией В. А. Матвеева // Москва Издательство МГТУ им. Н. Э. Баумана, 2013. С. 214–228. ISBN 978–5-4384–0017–2

- Портал выбора технологий и поставщиков http://www.tadviser.ru/index.php/Статья:Компьютеры_(мировой_рынок)

- Книга «WebDAV: Next-Generation Collaborative Web Authoring» (автор — Lisa Dusseault, издательство Prentice Hall, 2003, ISBN: 0130652083)