В статье исследуется система «водная среда- инфицированные особи- распространение личинок- промежуточные хозяева- распространение церкарий- новый основной хозяин- Schistosoma». Приводятся: анализ и систематизация научных знаний о жизни паразитов и взаимодействия их с живой средой хозяев; построение структурной модели системы; структурирование факторов, влияющих на систему; формализация зависимостей между факторами и параметрами системы; построение математической модели системы; проведение серии имитационных экспериментов и выявление закономерностей или признаков, определяющих рациональные сроки, виды и объемы мер борьбы с паразитами.

Ключевые слова: церкариозы, schistosomatidae, система «паразит-хозяин», математическая модель, имитационная модель, риск инвазии, оптимизация профилактики.

Работа посвящена проблеме прогнозирования и профилактики заболеваний людей церкариозом. Церкариоз поражает кожу человека после длительного пребывания в водоеме, инвазированном личинками трематод семейства Schistosomatidae. Кожный зуд появляется через 10–15 минут после проникновения паразита в кожу и через час на коже появляется пятнистая сыпь. Эритемы и папулы появляются на 2–5-й день и могут держаться до 2-х недель. Иногда возникают отек кожи, волдыри, лихорадочное состояние. Симптомы заболевания обычно исчезают через 2–3 недели.

Возбудители церкариоза обнаружены Роспотребнадзором на ряде Нижегородских водоемов. В частности, на озере Земснаряд в Автозаводском районе и на озерах в Канавинском районе. Распространение среди людей информации о случаях церкариоза на водоеме, снижает его популярность, наносит экономический ущерб бизнесу, ограничивает возможности отдыха городского населения. То есть церкариоз становится не только медицинской, но и социальной проблемой.

Проблеме церкариозов и методов их профилактики посвящены научные работы Беэра, Воронина, Германа, Козловой и других авторов [1, 2], [3], [4]. Этой проблемой занимается институт паразитологии Российской Академии наук, институт имени Марциновского, ММА имени Сеченова и другие.

Министерством здравоохранения РФ выпущены соответствующие СанПиН и Методические Указания [5], [6].

Объект исследования - методы борьбы с паразитами

Предмет исследования- м атематическое моделирование и прогнозирование процессов взаимодействия паразитов с живой природой хозяев.

Существо проблемы прогнозирования процесса инвазии церкариозом, как разность между существующим и желаемым положением раскрыта в таблице 1.

Таблица1

Сущность проблемы прогнозирования церкариозов

|

Существующее положение |

Желаемое положение |

|

Лабораторные методы являются единственным способом оценки риска инвазии людей церкариозом. Динамика процесса инвазии изучена недостаточно. |

Разработать в дополнение к лабораторным методам математическую модель, отражающую динамику процесса инвазии |

|

Профилактика ограничивается ежегодным пассивным мониторингом фактического состояния водоемов с оформлением приблизительного экспертного заключения по риску на момент обследования. |

Разработать метод количественной оценки риска инвазии людей на любой момент времени |

|

Отсутствие инструментов прогнозирования распространения гельминтов и рисков не позволяет эффективно планировать сроки и объемы активных мероприятий по борьбе с ними |

Обосновать оптимальные сроки и объемы активных профилактических мероприятий |

Рабочая гипотеза : объединение имеющихся научных знаний паразитологии, новых методов и средств математики и информатики может привести к созданию математической модели, имитационные эксперименты с которой выявят закономерности динамики развития и распространения гельминтов.

Цель исследования : решение научной задачи разработки метода количественной оценки риска инвазии людей церкариозом и оптимизация мер профилактики

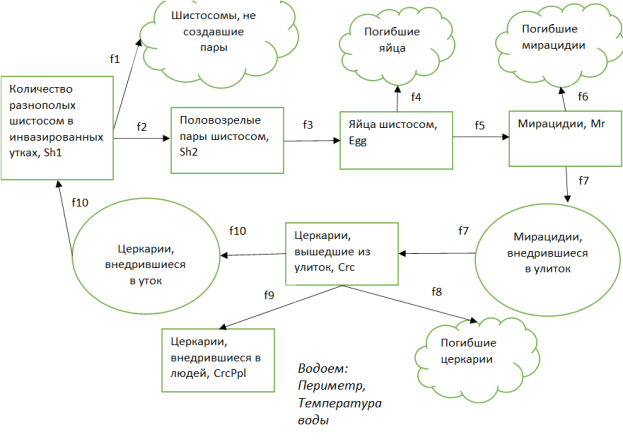

Материалы исследования. Структура и агенты (участники) процесса инвазии представлены на рисунке 1. Основным хозяином паразита- шистосомы являются дикие утки-кряквы. Половозрелые пары шистосом, развивающиеся в организме утки, производят яйца, которые с фекалиями попадают в воду. Из яиц вылупляются личинки-мирацидии, которые стремятся внедриться в брюхоногих легочных моллюсков (улиток)- промежуточных хозяев. В организме улитки развиваются спороцисты, из которых образуются подвижные вилохвостые церкарии. По выходу из улитки церкарии активно ищут своего основного хозяина- утку. Попадая через кожу в организм утки церкарии развиваются в шистосом, которые затем образуют половозрелые пары, способные производить яйца.

Рис. 1. Структура и агенты процесса инвазии

Для исследования отобраны данные по 6 агентам, участвующим в процессе инвазии. Определена роль каждого агента. Имеющиеся в литературе научные данные, важные для математического описания процесса инвазии, популяционные (количественные) характеристики каждого агента и данные о жизненных циклах агентов приведены в таблице 2.

Таблица 2

Материалы для исследования

|

Агент процесса инвазии |

Роль агента в процессе инвазии |

Популяционные характеристики |

Особенности жизненного цикла агентов |

|

Утки-кряквы |

Основной хозяин |

20–30 экз. на водоем |

Срок жизни 7–10 лет. Перелетные. Остаются на зимовку на незамерзающих водоемах. Средние: экстенсивность инвазии- 60 %; интенсивность инвазии- 20–30 пар шистосом на утку. |

|

Шистосомы |

Паразит |

До 45 пар шистосом на одну утку |

Живут в организме утки несколько лет |

|

Яйца шистосом |

Средство размножения паразита |

Одна пара шистосом производит от 200-до 3000 яиц в сутки |

Сохраняют жизнеспособность в течение 1 суток только в воде при температуре не ниже 5–10 град. С |

|

Мирацидии |

Средство передачи инвазии промежуточному хозяину |

Одно жизнеспособное яйцо- одна мирацидия. Плотность- 20–30 мирацидий на 1 кв. м водоема. |

Сохраняют жизнеспособность в течение 1 суток только в воде при температуре не ниже 5–10 град. С. Внедрившись в улитку создают спороцисты. |

|

Улитки |

Промежуточный хозяин, в котором созревают церкарии |

20–30 экз. на 1 кв. м. прибрежной зоны водоема |

Жизнеспособны 1,5–2 года. Средняя экстенсивность инвазии 15–25 %. |

|

Церкарии |

Средство передачи инвазии основному хозяину. Причина церкариоза у людей |

От нескольких сотен до десятков тысяч церкарий на 1 кв. м. водоема |

Сохраняют жизнеспособность в течение 1 суток только в воде при температуре не ниже 5–10 град. С |

Ход исследования. Сучетом имеющегося в литературе опыта моделирования популяционных систем нами проведен системный анализ и разработана структурная модель исследуемой системы рисунок 2.

Моделируется пруд, озеро, в котором сосуществуют, шесть популяций- подсистем :

1) Утки, инвазированные шистосомами;

2) шистосомы, паразитирующие в организмах уток;

3) яйца с личинками шистосом (мирацидиями);

4) улитки, в которых стремятся внедриться мирацидии;

5) церкарии, выходящие из улиток в воду с целью внедрения в нового хозяина (в уток и людей);

6) люди, представляющие мишень для церкарий.

Перечисленные 6 популяций подразделяются на 14 категорий (элементов системы), связанных между собой стадиями процесса инвазии, характеризующимися скоростями протекания- f 1 -f 11 .

Рис. 2. Структурная модель системы: Паразит-основной хозяин-промежуточный хозяин

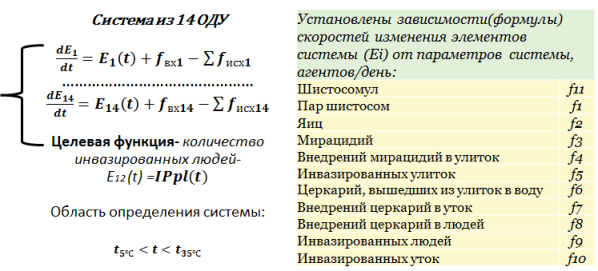

На основе структурной схемы построена математическая модель системы (рисунок 3). Математическая модель связывает все 14 элементов системы 14-ю дифференциальными уравнениями.

Все 14 уравнений имеют одинаковую структуру: изменение количественной характеристики любого из 14 элементов системы за единицу времени представляет собой ранее накопленное количество плюс входящая интенсивность минус исходящая интенсивность. В соответствии с поставленной в работе целью система уравнений решается относительно функции, отражающей динамику количества инвазированных людей (целевой функции).

Рис. 3. Математическая модель системы

В таблице 3представлены параметры системы, входящие в математическую модель.

Таблица 3

Переменные параметры и константы модели

|

Наименования переменных параметров и констант |

Значения переменных параметров и констант |

|

Переменные параметры |

|

|

Популяция уток, экз./водоем |

15–100 |

|

Экстенсивность инвазии уток, % |

10–50 |

|

Интенсивность инвазии уток, пар шистосом/экз. |

5–30 |

|

Популяция улиток, экз./кв. м |

5–45 |

|

Периметр водоема, кв. м. |

500–1000 |

|

Посещаемость водоема людьми, чел/сутки |

Случайная величина, a7=triangular (1,50) |

|

Константы |

|

|

Продуктивность одной пары шистосом, яиц/сутки |

200–3000 |

|

Интенсивность выхода церкарий из одной улитки в день |

840±120 |

|

Инкубационный период церкарий, сутки |

4–6 недель |

|

Инкубационный период шистосом, сутки |

4–6 недель |

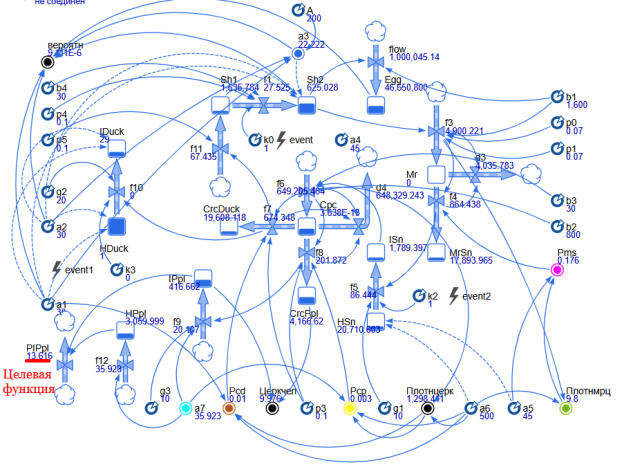

Сложные системы дифференциальных уравнений обычно решаются путем имитационного моделирования. Нами разработана имитационная модель в компьютерной среде имитационного моделирования AnyLogic (системная динамика). Имитационная модель показана на рисунке 4.

Рис. 4. Имитационная модель системы в среде AnyLogic

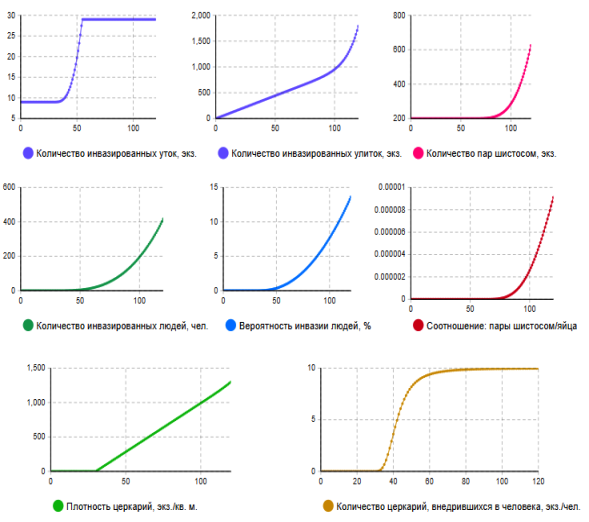

Результаты и обсуждение. На рисунке 5 показаны результаты работы имитационной модели. На протяжении периода в 120 дней с шагом 1 день имитируется динамика процесса развития инвазии на водоеме периметром 500 м, на котором осела популяция из 30 уток, 30 % которых инвазированы, с интенсивностью 33 пары шистосом на одну утку. Плотность улиток в водоеме высокая- 45 экземпляров на один квадратный метр.

Рис. 5. Результаты эксперимента

По результатам прогона видно, что к 50-му дню все 30 уток будут

полностью поражены. К концу периода будут инвазированы около 2 тысяч улиток. Из 3 тысяч человек, посетивших водоем, 416 человек получат церкариоз (более 10 поражений кожи церкариями). Риск церкариоза на 120 день (конец августа)- 13,5 %.

Разработанная имитационная модель работоспособна, адекватно и достоверно отражает реальность и позволяет получать данные, имеющие научную и практическую ценность.

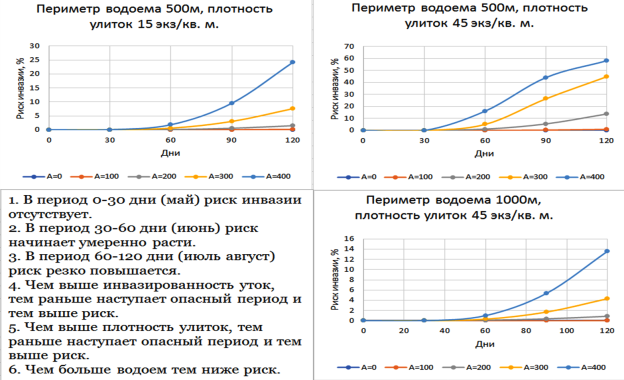

На рисунке 6 показаны результаты серии прогонов модели, которые позволяют судить об общих закономерностях развития процесса инвазии.

При степени инвазии уток менее 100 пар шистосом на всю стаю риск инвазии людей отсутствует. При степени инвазии уток 200 пар шистосом риск для людей минимальный (красная и серая кривые на диаграммах). Высокий риск инвазии людей отмечается при степени инвазии уток свыше 300 (голубая и желтая кривые). Причем в первые 30 дней периода (май) независимо от инвазии уток риска инвазии людей нет. Риск слабым темпом повышается с 30-го по 60-й дни (июнь) и резко возрастает в период 60–120 дни (июль-август). Высокая плотность улиток повышает риск инвазии. При прочих равных условиях водоемы больших размеров- безопаснее.

Рис. 6. Закономерности динамики риска инвазии людей, где А - степень начальной инвазии уток

Максимальная реакция модели отмечается на изменение степени инвазии уток. Повышение степени инвазии уток на 1 % ведет к увеличению риска на 15 % (в 15 раз больше). Чувствительность модели к плотности улиток в 5 раз слабее. Из этого следует, что меры профилактики прежде всего должны предусматривать воздействие на уток.

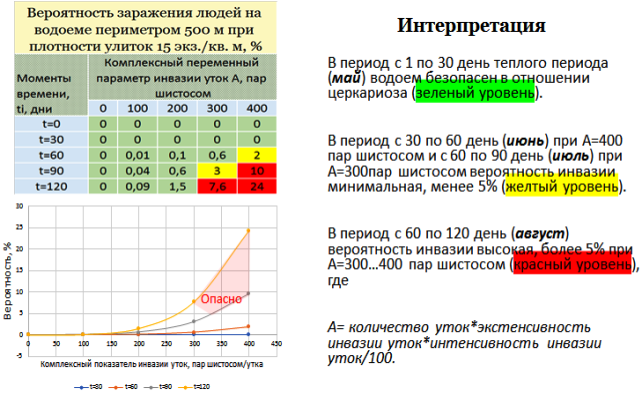

По результатам около 200 имитационных экспериментовразработаны таблицы количественной оценки риска инвазии людей, фрагмент которых показан на рисунке 7.Таблицы позволяют прогнозировать риск инвазии людей в зависимости от конкретных местных условий на любой момент времени теплого периода года и вырабатывать решения о проведении профилактических мероприятий.

Рис. 7. Таблицы количественной оценки риска инвазии людей

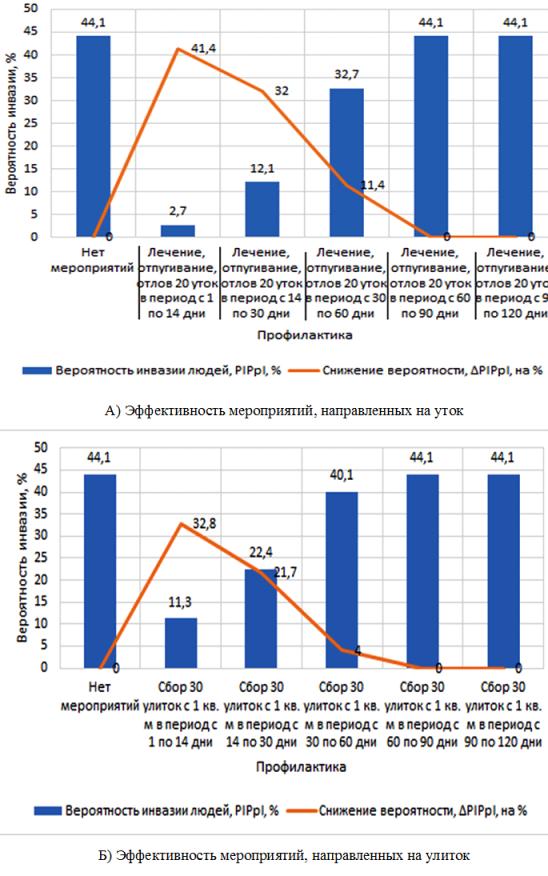

На рисунке 8по данным экспериментовприведена сравнительная оценка эффективности профилактических мероприятий по воздействию на уток и улиток в различные периоды теплого времени года.

Видно, что в обоих случаях пик эффективности (оптимум) приходится на первые две недели теплого периода- начало мая.

Более эффективными, снижающими риск до безопасного уровня, являются мероприятия, направленные на снижение степени инвазии уток. Мероприятия, направленные на улиток менее эффективны.

Рис. 8. Эффективность профилактических мероприятий

Полученные с помощью разработанной модели данные позволяют планировать профилактические мероприятия по снижению риска инвазии людей церкариозами. Предлагаемые практические рекомендации включают инструмент количественной оценки риска инвазии людей и порядок принятия решений о сроках, объемах и направленности активных профилактических мероприятий.

Процедура количественной оценки риска :

– риск оценивается для водоемов, имеющих рекреационное значение;

– по прилету уток на водоем в сроки до перехода температуры воды через 5–10°С, оценить количество уток в популяции;

– отловить несколько экземпляров уток;

– выяснить лабораторным путем экстенсивность и интенсивность инвазии;

– по таблицам риска определить риск инвазии людей.

Оптимальные сроки и направления профилактики :

– профилактика проводится, если количественная оценка риска инвазии людей на водоеме больше 5 %;

– профилактика проводится в первые две недели теплого периода (май);

– мероприятия в первую очередь должны быть направлены на снижение степени инвазии уток: подкормка антигельминтиками, отпугивание, отлов или отстрел;

– объем мероприятий должен снижать показатель степени инвазии уток не выше 150 % (количество популяции уток Х экстенсивность инвазии Х интенсивность инвазии/100).

– если мероприятия по воздействию на уток невозможны, то в местах отдыха людей в прибрежной зоне водоема необходимо обеспечить плотность улиток не выше 5–10 экз./кв. м.

Предложенная модель может быть модифицирована для применения к процессам инвазии людей, домашних животных и рыб другими паразитами, вызывающими гельминтозы: лямблиоз, описторхоз, аскаридоз, токсокароз и другим. Эффективность результатов заключается в снижении риска инвазии людей, и сокращении затрат на профилактику.

Литература:

- С. А. Беэр, С. М. Герман Экологические предпосылки обострения ситуации по церкариозам в городах России (на примере московского региона)

- С. А. Беэр, С. М. Герман, М. М. Воронин Церкариозы — медико-экологическая проблема мегаполисов России. некоторые итоги мониторинга

- А. В. Козлова, О. Б. Жданова, О. В. Руднева, И. В. Шишкина, Ж. М. Ткаченко шистосоматидный дерматит в волго-вятском регионе и особенности его профилактики. ООО МИП «НОПЦ им. П. Г. Сергиева» • МОСКВА • 2022

- Воронин М. В. Церкариозы и борьба с ними в разных странах мира. Проблема церкариоза в Нарочанском регионе: материалы семинара, провед. ГПУ на базе УНЦ 1–2 нояб. 2006 г. / под ред. Т. В. Жуковой, В. С. Люштыка. — Минск: Медисонт, 2007. — 220 с

- Профилактика паразитарных болезней на территории Российской Федерации Санитарно-эпидемиологические правила и нормативы СанПиН 3.2.1333–03

- Методы санитарно-паразитологических исследований Методические указания МУК 4.2.796–999