Системы обнаружения сетевых вторжений и выявления признаков атак на информационные системы уже давно применяются как один из необходимых рубежей обороны информационных систем. Разработчиками систем защиты информации и консультантами в этой области активно применяются такие понятия, как защита по периметру, стационарная и динамическая защита, стали появляться собственные термины, например, проактивные средства защиты.

На сегодня системы обнаружения вторжений и атак обычно представляют собой программные или аппаратно-программные решения, которые автоматизируют процесс контроля событий, протекающих в компьютерной системе или сети, а также самостоятельно анализируют эти события в поисках признаков проблем безопасности. Поскольку количество различных типов и способов организации несанкционированных проникновений в чужие сети за последние годы значительно увеличилось, системы обнаружения атак (СОА) стали необходимым компонентом инфраструктуры безопасности большинства организаций. Этому способствуют и огромное количество литературы по данному вопросу, которую потенциальные злоумышленники внимательно изучают, и все более изощренные методы и сложные и подходы к обнаружению попыток взлома информационных систем.

Современные системы обнаружения вторжений имеют различную архитектуру. Классификации СОА следует уделить отдельное внимание, поскольку зачастую, используя общепринятую классификацию СОА, специалисты принимают решение о том, какой из программных продуктов применить в той или иной ситуации. На данный момент можно разделить все системы на сетевые и локальные. Сетевые системы обычно устанавливаются на выделенных для этих целей компьютерах и анализируют трафик, циркулирующий в локальной вычислительной сети. Системные СОА размещаются на отдельных компьютерах, нуждающихся в защите, и анализируют различные события (действия пользователя или программные вызовы). Также различают методики обнаружения аномального поведения и обнаружения злоумышленного поведения пользователей.

СОА получили широкое распространение в качестве одного из популярных средств защиты современных автоматизированных информационных систем (АИС). Усложнение технологий проведения компьютерных атак, наблюдаемое в настоящее время, требует обнаружения наиболее опасных комплексных атак, состоящих из нескольких этапов, в процессе которых злоумышленник осуществляет злонамеренные действия с использованием различных методов. Таким образом, компьютерные атаки следует рассматривать как попытки нарушения политики безопасности(ПБ) в защищаемой АИС, а для их выявления необходимы средства, контролирующие множество различных параметров АИС.

Обнаружение комплексных атак затруднено вследствие необходимости анализа разнородных источников информации и поиска взаимосвязи между выявленными простыми атаками. СОА должна иметь в распоряжении базу данных признаков выявляемых атак онтологию. Для обнаружения атак нецелесообразно выделение общих признаков, единых для всех АИС, так как в общем случае интенсионал атаки различается для каждой АИС, поскольку он зависит от характеристик системы, на которую направлена атака. В частности, при формировании признаков обнаружения должны учитываться особенности целей, структуры и функционирования АИС. В качестве основания для формирования признаков обнаружения компьютерных атак может применяться ПБ АИС. ПБ учитывает особенности и характеристики АИС, в частности, описывает модель внутреннего нарушителя и внутренних угроз. Также она включает внешние для АИС сведения — модель внешних угроз, а также сведения о роли АИС во внешнем мире.

В состав ПБ входят частные политики, описывающие параметры и критерии безопасности классов защищаемых ресурсов АИС. Указанные политики определяют, что является аномалией и нормальным поведением для различных системных и сетевых параметров, и содержат оценку критичности отклонения от сценариев нормального поведения. Таким образом, ПБ может предоставить информацию, необходимую для формирования признаков обнаружения простых атак с учетом особенностей АИС. Вместе с тем ПБ является документом и почти не содержит количественных характеристик различных критериев и параметров.

Таким образом, в процессе достижения цели возникли задачи формализации признаков обнаружения атак, получаемых из положений ПБ, и разработки алгоритма, позволяющего обнаруживать комплексные атаки на основе этих признаков. Также исследуется возможность использования совокупности нечетких переменных и нечетких правил для решения данной задачи.

Пусть частная политика безопасности указывает, что пользователи не должны использовать ресурсы АИС во внерабочее время. Следовательно, наличие некоторого количества пользователей во внерабочее время должно указывать на возможность проникновения в АИС. Одновременное наличие большого количества активных пользователей (например, большее, чем количество пользователей АИС) должно сигнализировать о проникновении в АИС и о возможности этапа распространения атаки (например, связанной с сетевым червем). В свою очередь зафиксированный факт проникновения говорит о том, что уровень риска для АИС велик. Кроме того, политика мониторинга может указывать на необходимость анализа файлов мониторинга не реже чем один раз в три дня. При этом отклонение от политики мониторинга при высокой возможности распространения атаки также должно указывать на то, что уровень риска для АИС очень высок. Для формализованного описания приведенных выше положений ПБ целесообразно записать их в виде следующих правил:

![]() : если пользователей системы «несколько» и время «нерабочее», то возможность проникновения «большая»;

: если пользователей системы «несколько» и время «нерабочее», то возможность проникновения «большая»;

![]() : если пользователей системы «очень много», то возможность проникновения «большая» и возможность распространения атаки «высокая»;

: если пользователей системы «очень много», то возможность проникновения «большая» и возможность распространения атаки «высокая»;

![]() : если время, прошедшее с момента последнего анализа файлов мониторинга «значительное», то нарушение политики мониторинга «большое»;

: если время, прошедшее с момента последнего анализа файлов мониторинга «значительное», то нарушение политики мониторинга «большое»;

![]() : если возможность проникновения «большая», то уровень риска «высокий»;

: если возможность проникновения «большая», то уровень риска «высокий»;

![]() : если возможность распространения атаки «большая» и нарушение политики мониторинга «большое», то уровень риска «очень высокий».

: если возможность распространения атаки «большая» и нарушение политики мониторинга «большое», то уровень риска «очень высокий».

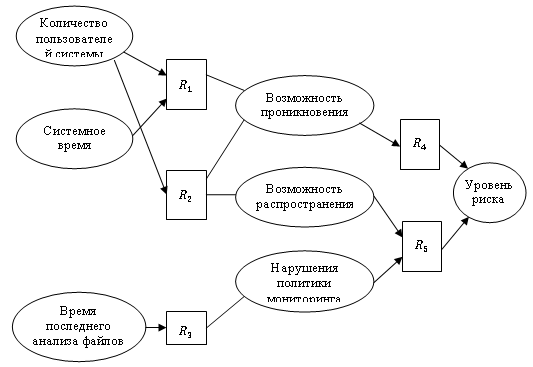

В общем случае предпосылка и заключение правила могут состоять из произвольного ненулевого количества атомарных формул, связанных различными логическими операциями. Модель правил приведенного примера изображена на рис.1.

Рис. 1. Модель правил, интерпретирующих положения политики безопасности

Для формализации положений ПБ предлагается использовать нечеткий иерархический конструкт. В соответствии с использование нечетких множеств позволяет формально определить нечеткие и многозначные понятия, что обосновывает использование аппарата нечетких множеств и нечеткой логики для формализации положений ПБ и для выявления отклонений от нормального поведения АИС. В описанном фрагменте модели правил, интерпретирующих положения ПБ, используются лингвистические переменные: «количество пользователей системы», «системное время», «возможность проникновения», «возможность распространения», «уровень риска» и другие, принимающие различные значения вида «большой», «высокий» и пр. При этом входными значениями являются переменные «количество пользователей системы», «системное время», «время последнего анализа файлов мониторинга». Остальные значения получаются путем вычислений при данных нечетких правилах.

Таким образом, набор правил, полученных при формализации положений ПБ, представляет собой иерархический конструкт, позволяющий осуществлять обнаружение компьютерных атак с учетом особенностей АИС, выраженных в положениях ее ПБ. Данный конструкт может получать на вход количественные показатели АИС и, используя качественное описание, оценивать различные параметры безопасности АИС, в частности текущий уровень безопасности системы, описываемый лингвистической переменной «уровень риска».

Для описания подобного конструкта и представления его в виде, допускающем машинную обработку, будем рассматривать онтологию СОА как совокупности лингвистических переменных и нечетких правил, интерпретирующих положения ПБ.

Для формирования значений переменных в данной модели предлагается использовать метод лингвистических термов с использованием статистических данных, позволяющий на основании статистических данных эффективно формировать функции принадлежности лингвистических переменных. В качестве статистических данных могут использоваться как данные, полученные от экспертов, так и данные, полученные путем эксперимента или наблюдения за функционированием компонентов АИС в различных условиях и режимах.

Онтология модели для выявления атак должна содержать лингвистическую переменную «уровень риска», значение которой представляет собой оценку риска события безопасности, соответствующего выявленной атаке. При обнаружении различных атак могут использоваться другие переменные, соответствующие этапам комплексных атак, например «разведка», «проникновение», «распространение» и другие, показывающие уровень уверенности системы в том, что атака проходит соответствующий этап. Описанные переменные помечаются в онтологии как «интересные».

Совокупность правил и лингвистических переменных может быть представлена как ориентированный граф, его вершинами являются нечеткие правила, а дуга между двумя правилами существует, если имеется лингвистическая переменная, участвующая одновременно в заключении первого и в условии второго правила.

В совокупности правил онтологии не должно существовать цикла правил, т. е. последовательности правил вида ![]() такой, что найдется лингвистическая переменная, встречающаяся одновременно в условии правила

такой, что найдется лингвистическая переменная, встречающаяся одновременно в условии правила ![]() и в заключении правила

и в заключении правила ![]() , для

, для ![]() и

и ![]() , в противном случае значения некоторых лингвистических переменных останутся неопределенными. Данное условие эквивалентно тому, что в указанном ориентированном графе не должно быть контуров. В онтологиях описываемой модели нечеткие правила образуют не линейную, как в классическом алгоритме нечеткого логического вывода, а иерархическую структуру. Таким образом, для реализации нечеткого логического вывода на данной структуре правил в классический алгоритм были внесены изменения. Этапы нечеткой импликации и нечеткой композиции алгоритма нечеткого логического вывода предложено проводить не в произвольном, а в таком порядке, когда лингвистические переменные, входящие в состав условия правила, уже определены либо на основании фаззификации, либо на основании уже используемых правил. Этот порядок может быть достигнут, если правила будут обрабатываться в порядке, соответствующем топологически отсортированному графу правил, что приведет к корректному вычислению каждой последующей лингвистической переменной.

, в противном случае значения некоторых лингвистических переменных останутся неопределенными. Данное условие эквивалентно тому, что в указанном ориентированном графе не должно быть контуров. В онтологиях описываемой модели нечеткие правила образуют не линейную, как в классическом алгоритме нечеткого логического вывода, а иерархическую структуру. Таким образом, для реализации нечеткого логического вывода на данной структуре правил в классический алгоритм были внесены изменения. Этапы нечеткой импликации и нечеткой композиции алгоритма нечеткого логического вывода предложено проводить не в произвольном, а в таком порядке, когда лингвистические переменные, входящие в состав условия правила, уже определены либо на основании фаззификации, либо на основании уже используемых правил. Этот порядок может быть достигнут, если правила будут обрабатываться в порядке, соответствующем топологически отсортированному графу правил, что приведет к корректному вычислению каждой последующей лингвистической переменной.

Поскольку соответствующий структуре правил орграф является орграфом без контуров, то он допускает топологическую сортировку в соответствии с алгоритмом.

Алгоритм обнаружения атак в предложенной модели СОА имеет следующий вид.

- Обработка используемых нечетких онтологий, для каждой онтологии упорядочивание правил в соответствии с алгоритмом топологической сортировки. Указание параметров, которые необходимо собирать агентам в соответствии с входными параметрами онтологий.

- Получение значений входных параметров. Передача полученных параметров на вход модифицированного алгоритма нечеткого логического вывода.

- Обработка полученных параметров путем выполнения модифицированного алгоритма нечеткого логического вывода.

- Оценка полученных значений «интересных» лингвистических переменных, оценка полученного уровня риска события. В случае, когда числовые значения «интересных» лингвистических переменных превышают некоторое пороговое значение, принимается решение о возможности той либо иной атаки.

- Повторение шагов 2, 3 и 4 до получения внешнего сигнала о завершении работы алгоритма.

Таким образом, задача формализации признаков обнаружения, получаемых из положений ПБ, решается путем представления онтологии СОА в виде совокупности лингвистических переменных и нечетких правил, подходящим для машинной обработки. Представленная модель системы обнаружения компьютерных атак используется в качестве признаков обнаружения положения политики безопасности, формализованные средствами аппарата иерархических нечетких систем.

Литература:

1. Правиков Д. И. Использование виртуальных ловушек для обнаружения телекоммуникационных атак / Д. И. Правиков, П. В. Закляков // Проблемы управления безопасностью сложных систем: труды междунар. конф. — М., 2002. — Ч. 1. — С. 310–314.

2. Боршевников А. Е. Сетевые атаки. Виды. Способы борьбы // Современные тенденции технических наук: материалы междунар. науч. конф., г. Уфа, октябрь 2011 г. — Уфа, 2011. — С. 8–13.

3. Малыхина М. П., Бегман Ю. В. Нейросетевая экспертная система на основе прецедентов для решения проблем абонентов сотовой связи: монография. — Краснодар, 2011.

4. Mandujano S. An Ontology-based Multiagent Architecture for Outbound Intrusion Detection / S. Mandujano, A. Galv6n, J. A. Nolazco // Proc. 3rd ACS/IEEE International Conference on Computer Systems and Applications, 2005. — C. 94–101.

5. Богданов В. В. Многоагентная система обнаружения компьютерных атак с учётом внешних и внутренних воздействий / В. В. Богданов, Н. И. Синадский // Безопасность информационного пространства: материалы всероссийской научно-практической конференции. — Екатеринбург: ГОУ ВПО УГТУ-УПИ, 2005. — С. 45–46.

6. Абрамов Е. С. Разработка методов функционального тестирования СОА.// Сборник научных трудов XI Всероссийской научной конференции «Проблемы информационной безопасности в системе высшей школы». — М., 2004.