Введение

Современные криптографические системы, такие как AES или ChaCha20, полагаются на сложные раундовые преобразования, S-блоки и таблицы подстановок, что делает их вычислительно затратными при реализации на аппаратном уровне. В данной работе предлагается альтернативный подход — архитектура, вдохновлённая принципами работы нейронных сетей, но лишённая необходимости обучения. Вместо этого система использует фиксированные или ключевые веса связей и управляемую динамику активации для обеспечения строгой обратимости и детерминированного восстановления состояния.

Актуальность разработки обусловлена растущим спросом на энергоэффективные, аппаратно-дружелюбные и потенциально пост-квантовые криптографические примитивы, особенно в условиях развития edge-вычислений и нейроморфных технологий.

Общий принцип: обратимый псевдостохастический процесс на нейронной организации

1. Нейронная организация [1]

Система состоит из квадратного массива N × N элементов.

Каждый элемент (i,j) функционирует аналогично пороговому нейрону:

Имеет окрестность N(i,j) ⊆ {1,…,N} × {1,…,N}, например, квадрат n × n, где n < N.

Связан с элементами своей окрестности весами w₍ᵢ,ⱼ₎,₍ₖ,ₗ₎ ∈ {−1, +1}, задающими силу и направление влияния.

Получает входной сигнал от окрестности:

Sᵢ,ⱼ⁽ᵗ⁾ = ∑ w₍ᵢ,ⱼ₎,₍ₖ,ₗ₎ ⋅ Mₖ,ₗ⁽ᵗ⁾

Активируется (становится 1) или остаётся пассивным (0) в зависимости от функции активации.

2. Обратимый стохастический процесс

Состояние массива на шаге t — это активное множество A⁽ᵗ⁾.

Процесс эволюции:

A⁽ᵗ⁾ ⟶ (активация) ⟶ A⁽ᵗ⁺¹⁾

— детерминирован, но псевдослучайно меняет структуру.

Обратимость достигается не через сохранение истории, а через встроенную логику динамики, зависящую от:

Топологии связей (ключ),

Функции активации (модель 1 или 2),

Структуры состояния (переходники или пороги).

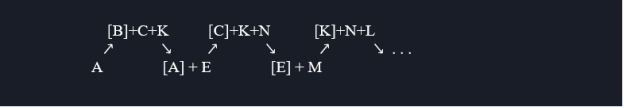

3. Двухслойная структура (концептуальная визуализация)

Траектория активации следует симметричному шаблону с переключением между слоями — концептуально это можно представить следующим образом:

Двухслойная 2-х и 3-х компонентная сеть:

Рис. 1.

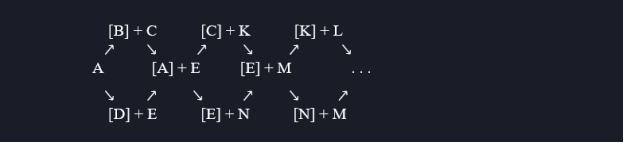

Трёхслойная 2-х компонентная сеть:

Рис.2

Здесь:

Наборы в квадратных скобках [] — состояние предыдущего шага.

Наборы без скобок — текущий шаг.

Храним в памяти только указанные наборы текущего шага — множество активации (входящий и уходящий наборы).

Каждый текущий набор однозначно активирует следующий.

Симметричная активация как слева (прямой ход), так и справа (обратный ход) обеспечивает точное восстановление исходного состояния при обратном проходе.

Формальное математическое описание архитектуры

1. Пространство состояний и ключ

Пусть задано целое N ≥ 2.

Бинарный массив: M ∈ {0,1}ᴺ ˣ ᴺ.

Для каждого элемента (i,j) задана фиксированная окрестность:

N(i,j) ⊆ {1,…,N} × {1,…,N}, (i,j) ∉ N(i,j)

Каждой паре ((i,j), (k,l)), где (k,l) ∈ N(i,j), сопоставлен вес связи:

w₍ᵢ,ⱼ₎,₍ₖ,ₗ₎ ∈ {−1, +1}

Совокупность всех весов образует 4D-тензор связей:

W = { w₍ᵢ,ⱼ₎,₍ₖ,ₗ₎ }

Тензор W — секретный ключ K = W.

2. Структура состояния

На каждом шаге t система хранит два множества:

A⁽ᵗ⁾ ⊆ {1,…,N}² — активное множество (элементы со значением 1),

P⁽ᵗ⁾ ⊆ A⁽ᵗ⁻¹⁾ — переходники (пассивные элементы из предыдущего активного множества, не участвовавшие в активации на шаге t).

Важно:

A⁽ᵗ⁻¹⁾ = I⁽ᵗ⁾ ∪ P⁽ᵗ⁾, I⁽ᵗ⁾ ∩ P⁽ᵗ⁾ = ∅

где:

I⁽ᵗ⁾ — элементы из A⁽ᵗ⁻¹⁾, активировавшие A⁽ᵗ⁾,

P⁽ᵗ⁾ — переходники, не участвовавшие в активации.

3. Функция активации (общий вид)

На шаге t для каждого элемента (i,j) вычисляется входной сигнал:

Sᵢ,ⱼ⁽ᵗ⁾ = ∑ w₍ᵢ,ⱼ₎,₍ₖ,ₗ₎ ⋅ 𝟙((k,l) ∈ A⁽ᵗ⁾ ∪ P⁽ᵗ⁾)

где 𝟙(·) — индикатор принадлежности.

Элемент (i,j) становится активным на шаге t+1, если выполняется условие активации:

Функция активации(Sᵢ,ⱼ⁽ᵗ⁾, pᵢ,ⱼ) = истина

где pᵢ,ⱼ — порог (может быть фиксированным или динамическим).

4. Обратимость (общий принцип)

Обратимость достигается за счёт того, что структура состояния A⁽ᵗ⁾ ∪ P⁽ᵗ⁾ однозначно определяет предыдущее состояние A⁽ᵗ⁻¹⁾ и P⁽ᵗ⁻¹⁾ при известном ключе W.

При обратном ходе:

Из текущего A⁽ᵗ⁾ ∪ P⁽ᵗ⁾ выделяются переходники P⁽ᵗ⁻¹⁾ по их пассивности (они не активируют элементы при обратном применении правила).

Восстанавливается A⁽ᵗ⁻¹⁾ как множество, которое могло бы активировать A⁽ᵗ⁾ с учётом P⁽ᵗ⁻¹⁾.

Модель 1: с переходниками и фиксированным порогом

1. Функция активации

Элемент активируется, если:

Sᵢ,ⱼ⁽ᵗ⁾ > p

где p — фиксированный порог (например, p = 0).

2. Формирование нового состояния

A⁽ᵗ⁺¹⁾ = { (i,j) ∣ Sᵢ,ⱼ⁽ᵗ⁾ > p }

P⁽ᵗ⁺¹⁾ = A⁽ᵗ⁾ ∖ Supp(A⁽ᵗ⁺¹⁾)

где Supp(A⁽ᵗ⁺¹⁾) — элементы из A⁽ᵗ⁾, реально участвовавшие в активации.

3. Свойства

Количество активных элементов: ~N² / 2 (при p=0 и случайных весах).

Требуется хранить два множества — текущее и предыдущее.

Высокая плотность активации → хорошая диффузия.

Простая логика → подходит для начального анализа.

Модель 2: с динамическими порогами и без переходников

1. Функция активации

Элемент активируется, если:

Sᵢ,ⱼ⁽ᵗ⁾ = pᵢ,ⱼ

где pᵢ,ⱼ — индивидуальный динамический порог элемента (i,j).

2. Назначение порога

После выхода из текущего активированного множества элемента (i,j), его порог назначается равным:

pᵢ,ⱼ(новый):= Sᵢ,ⱼ⁽ᵗ⁾

(то есть, сумме сигналов, при выходе из активированного множества).

3. Свойства и обратимость

Количество активных элементов: ~N² / m (при p ∈ {−m/2, +m/2} и случайных весах, равномерном распределении связей и порогов, m — разброс значений порогов).

При обратном ходе:

То же условие активации: Sᵢ,ⱼ⁽ᵗ⁾ = pᵢ,ⱼ,

Но pᵢ,ⱼ — это значение, сохранённое при прямом ходе,

Только то же самое предыдущее состояние сможет воспроизвести ту же сумму Sᵢ,ⱼ⁽ᵗ⁾ = pᵢ,ⱼ,,

Это гарантирует восстановление.

Сравнение моделей

| Критерий | Модель 1 (с переходниками) | Модель 2 (с динамическими порогами) |

| *Обратимость* | Через сохранение переходников | Через динамические пороги |

| *Количество активных элементов* |1. ~N² / 2 | 2.~N² / m |

| *Память* | Два множества | Текущее + индивидуальные пороги |

| *Сложность реализации* | Простая | Средняя |

| *Энергоэффективность* | Средняя | Высокая |

| *Криптографическая плотность* | Высокая | Очень высокая |

| *Подходит для* | Анализа, начального шифрования | Аппаратуры, энергоэффективных систем |

Блочное шифрование и аппаратная реализация

Система реализует блочное шифрование, где блок данных равен размеру массива N×N.

Процесс шифрования состоит из фиксированного числа итераций, после чего массив передаётся в зашифрованном виде.

Дешифрование осуществляется по тому же алгоритму в обратном порядке — с тем же ключом и с гарантией восстановления исходного состояния.

Хотя текущая программная реализация выполняется последовательно, архитектура изначально спроектирована для параллельного исполнения на специализированном оборудовании (FPGA, нейроморфные чипы), что позволяет прогнозировать значительный прирост производительности.

В предлагаемой модели не требуется памяти для хранения истории или таблиц подстановок — только текущее и предыдущее состояния активации. Это делает систему идеальной для встраивания в аппаратные модули безопасности, IoT-устройства и edge-системы.

Экспериментальная верификация

Система протестирована на массивах:

7×7: входной паттерн → 1..10⁵ шага вперёд → хаос → 1..10⁵ шага назад → точное восстановление.

77×77: подтверждена стабильность, отсутствие сбоев и потерь обратимости.

Все операции на шаге в текущей реализации — последовательны. Скорость работы на нейроморфных структурах — предстоит измерить в будущих исследованиях.

Система обладает высокой чувствительностью к изменению входных данных: потеря даже одного бита делает восстановление невозможным, что обеспечивает защиту от частичного перехвата, но требует надёжного канала передачи. Пространство ключей формируется комбинацией: (1) тензора связей (±1 веса), (2) начальных порогов элементов, (3) последовательности режимов активации, (4) количества шагов — что в целом даёт экспоненциально большое пространство ключей.

Обсуждение и перспективы

Архитектура открывает новые направления:

Пост-квантовая криптография: сложность восстановления ключа без знания траектории.

Энергоэффективные вычисления: строгая обратимость → потенциально нулевое тепловыделение (по Ландауэру).

Нейроморфная безопасность: интеграция криптографии прямо в “нейронную” архитектуру чипа.

Дальнейшие исследования могут быть направлены на:

Формализацию доказательства обратимости.

Оптимизацию под конкретные аппаратные платформы.

Сравнение скорости и безопасности с AES/ChaCha20 на FPGA/Loihi.

Измерение реальной производительности на нейроморфных чипах.

Заключение

Предложенная архитектура представляет собой новый класс строго обратимых криптографических примитивов, сочетающих в себе идеи нейронных сетей, пороговой логики и блочного шифрования. Её ключевые потенциальные преимущества — параллельность, аппаратная эффективность, масштабируемость и строгая обратимость — делают её перспективной для внедрения в современные системы защиты данных, особенно в условиях развития нейроморфных и энергоэффективных вычислений. Текущая программная реализация подтверждает корректность и обратимость системы; следующим шагом является её аппаратная реализация и измерение производительности.

Литература:

- Музалёв, О. Н. Обратимый стационарный псевдостохастический процесс с нейронной организацией для блочного шифрования / О. Н. Музалёв. — Текст: непосредственный // Молодой ученый. — 2025. — № 38 (589). — С. 5–9. — URL: https://moluch.ru/archive/589/128522.

- Toffoli T. Reversible Computing // Automata, Languages and Programming. — 1980.

- Intel Labs. Loihi 2: A Neuromorphic Research Chip. — 2021.

- ГОСТ Р 50922–2008. Защита информации. Основные термины и определения.