При построении и эксплуатации системы информационной безопасности есть необходимость выбора средств защиты информации. Необходимо отметить, что данная задача является многокритериальной, так как каждое из рассматриваемых средств имеет набор значимых характеристик. В данной статье рассматривается выбор антивирусных продуктов при помощи метода анализа иерархий.

Ключевые слова: метод анализа иерархий, информационная безопасность, защита данных, информационные технологии, информационные системы, антивирусные средства.

Метод анализа иерархий разработан американским математиком Томасом Л. Саати. Данный метод позволяет понятным и рациональным образом структурировать сложную проблему принятия решений в виде иерархии, сравнить и выполнить количественную оценку альтернативных вариантов решения [1].

Метод анализа иерархий состоит из следующих шагов:

- Выделение проблемы. Определение цели.

- Выделение основных критериев и альтернатив.

- Построение иерархии: дерево от цели через критерии к альтернативам.

- Построение матрицы попарных сравнений критериев по цели и альтернатив по критериям.

- Применение методики анализа полученных матриц.

- Определение весов альтернатив по системе иерархии.

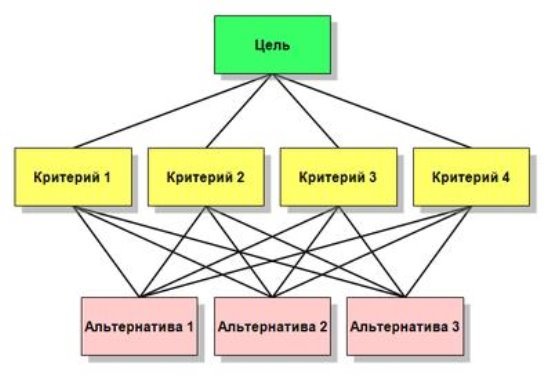

Представление структуры метода показано на рисунке 1.

Рис. 1. Структура метода анализа иерархий

При выборе антивирусных продуктов были выделены следующие альтернативы:

- Kaspersky

- Dr.Web

- PRO32

Для каждой из альтернатив были выделены основные критерии:

- Цена за одно рабочее место

- Поддерживаемые ОС

- Статистика действий пользователей

В таблице 1 указаны характеристики каждого программного продукта по указанным критериям.

Таблица 1

Характеристики рассматриваемых антивирусных продуктов

|

Характеристики |

Kaspersky |

Dr.Web |

PRO32 |

|

Цена за одно рабочее место |

От 1519 рублей в год |

От 1597 рублей в год |

От 2490 рублей в год |

|

Поддерживаемые ОС |

Windows, macOS, Android, iOS |

Windows, Linux, macOS, Android |

Windows |

|

Статистика действий пользователей |

Есть |

Нет |

Нет |

Далее в таблице 2 построена матрица парного сравнения критериев между собой. При построении матрицы используются оценки каждого из критериев числами от 1 до 9 и обратными значениями в зависимости от степени значимости критериев.

Таблица 2

Парное сравнение критериев

|

1 |

2 |

3 |

Ср геометрическое |

Нормализованная оценка критерия | |

|

1 |

1 |

0,2 |

0,5 |

0,464158883 |

0,135163463 |

|

2 |

5 |

1 |

1 |

1,709975947 |

0,497946454 |

|

3 |

2 |

1 |

1 |

1,25992105 |

0,366890084 |

Аналогично по каждому из критериев произведено сравнение рассматриваемых альтернатив. В таблице 3 показано сравнение антивирусных продуктов по критерию цены.

Таблица 3

Сравнение альтернатив по критерию цены

|

1 |

2 |

3 |

Ср геометрическое |

Нормализованная оценка критерия | |

|

1 |

1 |

1 |

5 |

1,709975947 |

0,454545455 |

|

2 |

1 |

1 |

5 |

1,709975947 |

0,454545455 |

|

3 |

0,2 |

0,2 |

1 |

0,341995189 |

0,090909091 |

В таблице 4 показан результат сравнения каждой из альтернатив по критерию поддерживаемых операционных систем.

Таблица 4

Сравнение альтернатив по критерию поддерживаемых операционных систем

|

1 |

2 |

3 |

Ср геометрическое |

Нормализованная оценка критерия | |

|

1 |

1 |

1 |

5 |

1,709975947 |

0,454545455 |

|

2 |

1 |

1 |

5 |

1,709975947 |

0,454545455 |

|

3 |

0,2 |

0,2 |

1 |

0,341995189 |

0,090909091 |

В таблице 5 показано сравнение альтернатив по критерию поддержки функций учета статистики действий пользователей.

Таблица 5

Сравнение альтернатив по критерию поддержки функции учета статистики действий пользователей

|

1 |

2 |

3 |

Ср геометрическое |

Нормализованная оценка критерия | |

|

1 |

1 |

7 |

7 |

3,65930571 |

0,777777778 |

|

2 |

0,14 |

1 |

1 |

0,522757959 |

0,111111111 |

|

3 |

0,14 |

1 |

1 |

0,522757959 |

0,111111111 |

Итоговая матрица расчета вектора глобальных приоритетов показана в таблице 6. Показатели рассчитаны умножением значений матрицы локального вектора приоритетов критериев из таблицы 1 на матрицу значений векторов приоритетов каждой из альтернатив.

Таблица 6

Расчет вектора глобальных приоритетов

|

Цена |

Поддерживаемые ОС |

Статистика действий пользователей |

Глобальный приоритет | |

|

Векторы приоритетов |

0,135163463 |

0,497946454 |

0,366890084 | |

|

Kaspersky |

0,061437938 |

0,165982151 |

0,285358954 |

0,512779043 |

|

Dr.Web |

0,061437938 |

0,165982151 |

0,040765565 |

0,268185654 |

|

PRO32 |

0,012287588 |

0,165982151 |

0,040765565 |

0,219035304 |

На основании расчетов можно сделать вывод, что антивирус Kaspersky по данному ряду критериев будет наиболее оптимальной альтернативой при внедрении в информационную инфраструктуру, так как имеет наибольшее значение глобального приоритета. Следует отметить, что данный анализ носит субъективный характер, так как все оценки и ранги присваивались исходя из личных соображений о важности отдельных факторов.

Таким образом, рассмотрены особенности метода анализа иерархий, выполнена задача сравнения альтернатив на примере антивирусных средств. Данная методика может быть применима при выборе других средств защиты при проектировании системы информационной безопасности предприятия.

Литература:

- Ридченко, А. И. Метод анализа иерархий как эффективный инструмент системного подхода для принятия управленческих решений / А. И. Ридченко // Наука, образование, бизнес: Материалы Всероссийской научно-практической конференции ученых, преподавателей, аспирантов, студентов, специалистов промышленности и связи, посвященной Дню радио, Омск, 29 апреля 2014 года. — Омск: Издательство КАН, 2014. — С. 80–81. — EDN VQMDST.

- Иващенко, А. О. Использование метода анализа иерархий в принятии решений / А. О. Иващенко // Интеллектуальный потенциал XXI века: ступени познания. — 2014. — № 25. — С. 141–144. — EDN TBSMJF.

- Федотова, Л. Л. Управление информационной безопасностью организации с использованием механизмов менеджмента качества / Л. Л. Федотова // Радиоэлектроника, электротехника и энергетика: тезисы докладов Двадцать второй Международной научно-технической конференции студентов и аспирантов: в 3-х томах, Москва, 25–26 февраля 2016 года. Том 2. — Москва: Издательский дом МЭИ, 2016. — С. 233. — EDN WJPFCL.

- Рыленков, Д. А. Анализ средств мониторинга системы информационной безопасности предприятия / Д. А. Рыленков // Эффективное управление и программное обеспечение для образовательных, финансовых, транспортных, логистических и маркетинговых систем: Сборник научных статей аспирантов. — Москва: Московский финансово-юридический университет МФЮА, 2023. — С. 40–42. — EDN XSJAOE.