В данной статье авторы стремятся исследовать шифр A5/2 и его уязвимости с целью криптоанализа и рассмотрение безопасности его применения в современных информационных системах.

Статья рассматривает вопросы криптоанализа и криптостойкости алгоритма шифрования А5/2. Были рассмотрены слабые стороны и уязвимости алгоритма А5/2. В частности, были рассмотрены возможности применения атак на алгоритм шифрования.

Ключевые слова: поточное шифрование, безопасность, атаки, шифр А5/2, криптоанализ.

Шифр A5/2 — это криптографический алгоритм, разработанный в 1990-х годах для обеспечения безопасности сотовых связей в стандарте GSM. Несмотря на то что с тех пор этот алгоритм был постепенно заменен более надежными алгоритмами, такими как A5/3, он все еще представляет интерес для исследователей в области криптографии. В этой статье мы рассмотрим принципы работы алгоритма A5/2 и его слабые стороны, которые стали причиной его замены. [1]

Принципы работы алгоритма A5/2

A5/2 — это симметричный шифр, основанный на линейном регистре сдвига с обратной связью (LFSR). Алгоритм состоит из четырех LFSR, которые работают параллельно и взаимодействуют друг с другом. Каждый LFSR имеет свою стартовую позицию, которая зависит от ключа шифрования. [2] Биты, сгенерированные LFSR, используются для создания гаммы, которая затем применяется к открытому тексту для получения зашифрованного сообщения.

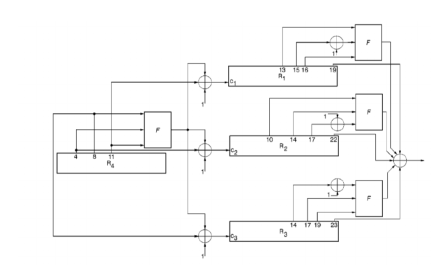

Схематичное представление устройства алгоритма А5/2 изображено на рисунке 1.

Рис. 1. Схема алгоритма А5/2

Слабые стороны алгоритма A5/2

Шифр A5/2 имеет несколько слабых сторон, которые сделали его уязвимым для различных криптоаналитических атак. [5] Некоторые из них включают:

Недостаточная длина ключа

Ключ шифрования в алгоритме A5/2 имеет длину 64 бита, однако 10 из этих битов являются фиксированными и не используются в процессе шифрования. Таким образом, эффективная длина ключа составляет лишь 54 бита. Это недостаточно для обеспечения должного уровня безопасности, так как современные вычислительные мощности позволяют осуществить перебор всех возможных вариантов ключей в разумное время. По мере развития технологий этот процесс становится еще быстрее, что делает алгоритм A5/2 все менее устойчивым к атакам методом перебора. [6]

Линейность алгоритма

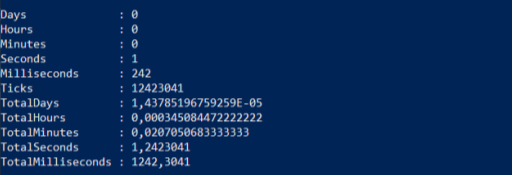

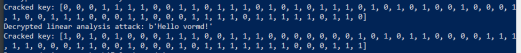

Основным недостатком линейных регистров сдвига с обратной связью (LFSR), которые используются в алгоритме A5/2, является их линейность. Это означает, что гамма, используемая для шифрования, является линейной функцией ключа. Такая линейность дает возможность проводить атаки с корреляционным криптоанализом, которые позволяют восстановить ключ с меньшим количеством ресурсов, чем перебор. [6] Пример линейной аналитической атаки для текста из 12 символов и время, необходимое для ее проведения представлены на рисунке 2 и 3.

Рис. 2. Время, затраченное на атаку

Рис. 3. Пример атаки

Корреляционный криптоанализ использует статистические свойства линейных функций для анализа и выявления закономерностей в шифротексте. В случае A5/2 это может привести к значительному сокращению времени, необходимого для взлома ключа.

Временные корреляции

Алгоритм A5/2 также страдает от временных корреляций между битами гаммы. Эти корреляции могут быть использованы для проведения атак на основе статистического анализа. Временные корреляции означают, что исследователи могут определить закономерности в гамме и использовать их для восстановления ключа.

Например, атакующий может собрать достаточное количество пар открытого текста и шифротекста, а затем провести статистический анализ, чтобы определить корреляции между ними. Это может привести к определению структуры гаммы и восстановлению ключа шифрования.

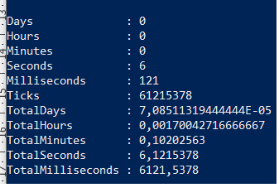

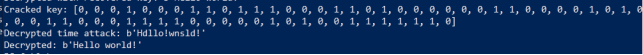

Пример временной атаки для текста из 12 символов и время, необходимое для ее проведения представлены на рисунке 4 и 5.

Рис. 4. Время, затраченное на атаку

Рис. 5. Пример атаки

Проблемы с инициализацией

Процесс инициализации алгоритма A5/2 также имеет свои слабые стороны. В частности, начальные позиции LFSR могут быть предсказуемыми, что упрощает процесс криптоанализа и повышает вероятность успешной атаки.

Этот недостаток может быть использован для проведения атаки, известной как «атака по известному тексту». В рамках этой атаки злоумышленник сначала собирает пары открытого текста и соответствующего шифротекста, а затем анализирует их, чтобы определить закономерности в начальных позициях LFSR. Если начальные позиции предсказуемы, атакующий сможет восстановить ключ шифрования с меньшими усилиями, чем при атаке методом перебора. [5]

Шифр A5/2, хотя и использовался для обеспечения безопасности сотовой связи, на самом деле не обладает достаточной степенью безопасности для современных криптографических стандартов. Его слабые стороны, такие как недостаточная длина ключа, линейность алгоритма и временные корреляции, делают его уязвимым для различных видов криптоаналитических атак. [3] Эти уязвимости стали основной причиной замены A5/2 более надежными алгоритмами, такими как A5/3.

Сегодня A5/2 представляет прежде всего исторический интерес, и его изучение может быть полезным для понимания развития криптографических алгоритмов и методов криптоанализа. Однако для обеспечения безопасности современных сетей связи рекомендуется использовать более современные и надежные криптографические алгоритмы.

Литература:

- Барсуков В. С. Безопасность GSM. Реальная или виртуальная? / В. C. Барсуков; // Специальная техника, — 2006, — № 1;

- Гольдштейн Б. С. Системы коммутации: Учебник для ВУЗов. 2-е изд. / Гольдштейн Б.С; // СПб.: БХВ — Санкт-Петербург, — 2004.– 314 с;

- Nohl, K., & Paget, C. GPRS Intercept. / Nohl, K., & Paget, C.// In Proceedings of the 26th Chaos Communication Congress –2009. — 26C3;

- Van der Lubbe, J. C. A. Basic Methods of Cryptography / Van der Lubbe, J. C. A. // Cambridge University Press — 2011

- Шнайер, Б. Прикладная криптография / Шнайер, Б; // Москва: Триумф.– 2002. — 816