В данной статье авторы стремятся исследовать поточное шифрование и шифр A5/2 с целью анализа их применения в современных информационных системах.

Статья описывает алгоритм шифрования A5/2, который был разработан в результате международных переговоров между странами-участницами GSM. Она объясняет, как работает этот алгоритм на основе поточного шифрования и использования трех линейных регистров сдвига с обратной связью (LFSR) для генерации ключевого потока. Статья также описывает процессы инициализации, генерации ключевого потока, шифрования и дешифрования. Важность синхронизации между отправителем и получателем также подчеркивается.

Ключевые слова: сети GSM, LFSR, функция «голосования», ключевой поток, гаммирование, тактирование.

Поточное шифрование — это метод шифрования данных, при котором используется генератор случайных чисел, называемый гаммирование. Этот метод шифрования имеет множество преимуществ перед блочным шифрованием, поскольку он позволяет защищать данные в реальном времени и обеспечивает большую безопасность передачи информации [1]. В данной статье мы рассмотрим историю шифра A5/2, его преимущества, реализацию и безопасность.

A5/2 — это алгоритм шифрования, используемый для обеспечения безопасности связи в сетях GSM (Global System for Mobile Communications). С момента своего появления в 1980-х годах, A5/2 использовался для защиты мобильных телефонных звонков и других данных, передаваемых по сетям GSM [3]. В данной статье мы рассмотрим историю и принципы работы алгоритма A5/2, а также расскажем о том, какие более современные алгоритмы шифрования заменили A5/2 в современных мобильных сетях.

Сама структура GSM сети представлена нами на рис. 1.

Рис. 1. Структура GSM сети

A5/2 был разработан в результате международных переговоров между странами-участницами GSM. Основная задача заключалась в создании алгоритма шифрования, который был бы достаточно сильным для обеспечения безопасности связи, но в то же время менее мощным, чем A5/1, более сильный алгоритм шифрования, использовавшийся в европейских странах. В результате A5/2 был внедрен во многих странах за пределами Европы, особенно в развивающихся рынках [3].

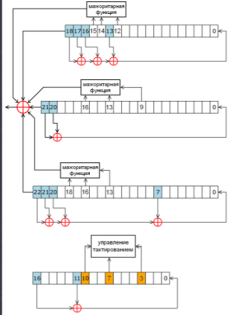

Алгоритм A5/2 основан на поточном шифровании, что означает, что он генерирует псевдослучайную последовательность битов (ключевой поток) и применяет операцию XOR к каждому символу открытого текста для получения шифротекста. Схему поточного шифрования проиллюстрируем на рис. 2. В основе алгоритма лежат три линейных регистра сдвига с обратной связью (LFSR), которые используются для генерации ключевого потока [2]. Ниже приведены основные этапы работы алгоритма A5/2.

Рис. 2. Схема поточного шифра

На этапе инициализации алгоритма регистры сдвига LFSR загружаются секретным ключом и идентификатором кадра. Секретный ключ имеет длину 64 бита, а идентификатор кадра — 22 бита. Этот процесс обеспечивает уникальность ключевого потока для каждого кадра и пользователя [2].

После инициализации регистры сдвига LFSR начинают тактироваться на определенное количество позиций в соответствии с состоянием их битов. На каждом такте один из регистров сдвигается на одну позицию, а его новое состояние определяется функцией обратной связи, которая зависит от старых состояний регистра.

Ключевой поток генерируется путем комбинирования битов из каждого из трех регистров сдвига. В алгоритме A5/2 используется функция «голосования» (majority function), которая определяет значение ключевого потока на основе большинства значений битов из трех регистров сдвига. На каждом такте генерируется один бит ключевого потока [2].

На этапе шифрования ключевой поток применяется к открытому тексту с помощью операции XOR. Результатом является шифротекст, который передается по каналу связи.

Для наглядной демонстрации всех действий, происходящих в шифре A5/2, можно рассмотреть схему на рис. 3.

Рис. 3. Схема шифра A5/2

Процесс дешифрования аналогичен шифрованию. Получатель, используя тот же секретный ключ и идентификатор кадра, инициализирует регистры сдвига и генерирует тот же ключевой поток, что и отправитель. Затем получатель применяет операцию XOR к шифротексту с использованием ключевого потока, восстанавливая таким образом исходный открытый текст.

Важно отметить, что корректность дешифрования зависит от синхронизации между отправителем и получателем. Они должны использовать одинаковые секретные ключи и идентификаторы кадра, а также должны согласовать начало генерации ключевого потока.

С течением времени A5/2 стал уязвимым для атак и неспособен защитить данные пользователя в современных мобильных сетях. Существуют различные методы атаки на A5/2, включая атаки на основе известных открытых текстов, атаки на основе заранее зарегистрированных ключей и атаки на основе анализа трафика. Некоторые из этих методов могут быть реализованы с помощью открытых инструментов и не требуют больших вычислительных мощностей. Поэтому современные мобильные сети перешли на более современные алгоритмы шифрования, такие как A5/1, A5/3 или другие современные криптографические решения, которые обеспечивают повышенную степень защиты для пользователей мобильных сетей [5].

Хотя A5/2 был разработан как упрощенная версия алгоритма A5/1, предназначенная для экспорта и использования в странах с менее строгими требованиями к безопасности связи, он долгое время использовался в развивающихся странах для обеспечения конфиденциальности мобильной связи. Однако, с течением времени, появились более современные и надежные алгоритмы шифрования, которые обеспечивают гораздо больший уровень защиты для мобильной связи. Современные мобильные сети используют более безопасные алгоритмы шифрования, такие как A5/1, A5/3 или другие современные криптографические решения, которые обеспечивают повышенную степень защиты для пользователей мобильных сетей [4].

Литература:

- «Введение в криптографию с теорией кодирования» (Вэйд Трэп, Лоуренс Вашингтон, 3-е издание, 2014, 237.c)

- Киселёв С. А. О сокращении ключевого пространства поточного шифра A5 при тактировании // Прикл. дискрет. математика. Прил. № 3. — 2010. — С. 21–23.

- Shepherd S. J. Cryptanalysis of the GSM A5 cipher algorithm//IEEE Colloquium on Security and Cryptography Applications to Radio Systems, Digest No. 1994/141 (Savoy Place, London, June3,1994).

- Anderson R. Subject: A5 // posting to Newsgroups: sci.crypt, alt.security, uk.telecom; 17 June 1994.

- Wagner D. et al. The real-time cryptanalysis of A5/2 // Crypto’99 (San ta Barbara, August 15–19, 1999): Proc. — Berlin: Springer — Verl., 1999 — P.12–21.