Обеспечение безопасности на объектах Вооруженных сил Российской Федерации, в том числе на объектах специального обеспечения, относящихся к ядерно-оружейному комплексу России, является одной из важнейших задач обеспечения национальной безопасности Российской Федерации.

Нестабильная политическая обстановка в мире, провоцирует рост числа недружественных государств, также растет количество террористических организаций и группировок, о чем подробно рассказывается в [1]. Очевидно, что в связи с этим повышается вероятность проведения различного рода провокаций или специальных операций, в том числе, в отношении объектов специального обеспечения, способных дестабилизировать обстановку внутри государства.

В общем смысле под безопасностью понимается состояние защищенности личности, общества, государства и среды жизнедеятельности от различных видов/типов угроз или опасностей [2].

Под угрозой безопасности объекта будем понимать потенциальную возможность нанесения объекту определенного вида ущерба.

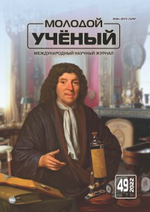

В качестве основных угроз охраняемым объектам рассматриваются провокационные действия в отношении предметов охраны, персонала, а также элементов охраны. Помимо этого, стоит отметить угрозы информационной безопасности объекта, которые характеризуются дистанционным воздействием и способны выводить из строя систему охраны, в результате чего резко снижается уровень безопасности охраняемого объекта [3].

Основой определения угрозы для конкретного объекта является выявление потенциальных нарушителей, прогнозирование их возможностей, намерений и тактики действий [4]. При этом рекомендуется исходить из того, что нарушитель может использовать все доступные ему способы действий, в частности, комбинированную тактику, с целью повысить свои шансы на достижение цели.

Более полный перечень возможных угроз представлен на рисунке 1.

Рис. 1. Основные угрозы охраняемым объектам

Угрозы и вероятные способы их осуществления определяются моделью нарушителя и характером провокации.

Возможности нарушителя по достижению цели описываются его характеристиками (параметрами). Модель нарушителя представляет собой:

— набор его характеристик (параметров);

— описание значений, которые эти характеристики принимают.

Основным требованием к модели нарушителя является адекватное отражение реальных условий функционирования объекта с точки зрения возможных провокационных действий в отношении него.

Под нарушителем, как правило, понимается лицо или группа лиц, совершившие или пытающиеся совершить несанкционированные действия в отношении охраняемого объекта, а также лица, оказывающие содействие в этом.

Для описания моделей нарушителей в качестве критериев классификации рассмотрим некоторые из них:

- Степень принадлежности вероятного нарушителя к объекту;

- Тактика действий возможного нарушителя;

- Уровень осведомленности нарушителя об охраняемом объекте;

- Степень и качество технической оснащенности вероятного нарушителя.

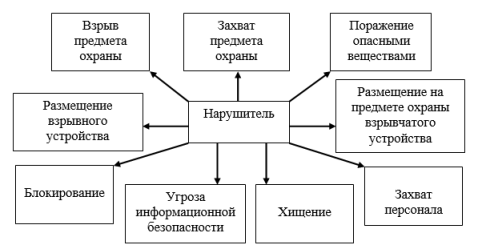

Соответственно источники угроз могут быть разделены на внешние, внутренние и комбинированные, которые рассмотрены на рисунке 2.

Рис. 2. Возможные источники угроз

Внешний нарушитель имеет намного больше сложностей в проникновении на объект, плохо ориентируется на объекте и легко заметен. Это способствует его обнаружению. Усложняют проблему обеспечения безопасности объекта те факты, что внешний нарушитель проявляется внезапно, зачастую неизвестен заранее и может быть вооружен. В общем смысле, внешние угрозы исходят от лиц, не имеющих права доступа на территорию объекта, действуют из-за его периметра. Группы или одиночные нарушителя могут применять различную тактику действий, от скрытого проникновения до силовой операции.

Внутренние угрозы исходят от сотрудников организации и других лиц, допущенных на охраняемую территорию. Он хорошо ориентируется на объекте и может иметь необходимые права доступа в защищаемые зоны. Это существенно затрудняет противодействие его замыслам. Положительным моментом является то, что он известен как сотрудник объекта. Внутренний нарушитель действует максимально скрытно.

Комбинированные угрозы исходя одновременно от внешних и внутренних нарушителей, действующие совместно (в сговоре).

Решение проблемы нейтрализации угрозы, появляющейся от действий внутреннего нарушителя в сговоре с внешним, усложняется из-за совокупности тех отрицательных качеств, которые присущи внутреннему и внешнему нарушителю [5].

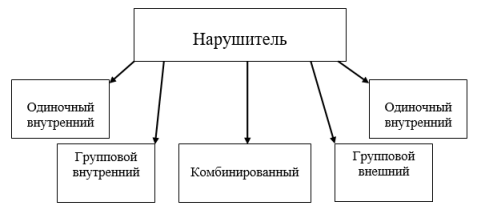

От нарушителей можно ожидать использования любых тактических методов, повышающих вероятность достижения ими цели. К ним, например, можно отнести применение силы (открытое нападение) или дезинформацию (обман), т. е. любую тактику, дающую им определенные преимущества.

Рис. 3. Возможные тактики действий нарушителя

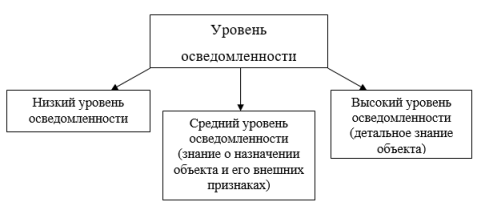

По уровню осведомленности предполагается, что внешний, хорошо подготовленный нарушитель, будет обладать высоким уровнем информированности. Также очевидно, что случайный нарушитель (охотник, грибник) имеет низкий осведомленности об особенностях охраняемого объекта.

Для внутреннего нарушителя характерно хорошее знание объекта, его уязвимых мест, он может владеть навыками работы с системами сигнализации. Внутренний нарушитель может быть хорошо осведомлен о системе охраны и ее возможностях, регламентах обслуживания. У него имеется возможность постепенно и скрытно готовить акцию, используя имеющиеся полномочия.

Возможные уровни осведомленности показаны на рисунке 4.

Рис. 4. Уровни осведомленности об организации охраны

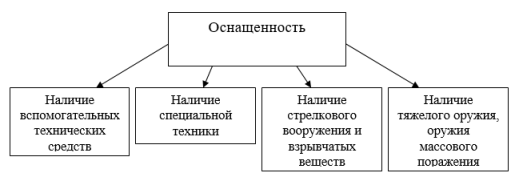

Также необходимо обратить внимание, на техническую оснащенность вероятного нарушителя, так как в последнее время наблюдается тенденция ее совершенствования.

Рис. 5. Оснащенность вероятного нарушителя

На основе изложенных критериев выделяют четыре категории нарушителя:

— нарушитель первой категории — специально подготовленный по широкой программе, имеющий достаточный опыт нарушитель-профессионал с враждебными намерениями, обладающий специальными знаниями и средствами для преодоления различных систем защиты объектов;

— нарушитель второй категории — непрофессиональный нарушитель с враждебными намерениями, действующий под руководством другого субъекта, имеющий определенную подготовку для проникновения на конкретный объект;

— нарушитель третьей категории — нарушитель без враждебных намерений, совершающий нарушение безопасности объекта из любопытства или из каких-то иных личных намерений;

— нарушитель четвертой категории — нарушитель без враждебных намерений, случайно нарушающий безопасность объекта.

Очевидно, что наиболее опасными являются нарушители первой категории, которые способны, с относительно высокой вероятностью преодолеть систему охраны, и провести провокационные действия в отношении предметов охраны или персонала. К сожалению, современные средства охраны не в полной мере удовлетворяют предъявляемым требованиям и не всегда способны противостоять опытному, высоко информированному и хорошо подготовленному нарушителю. На сегодняшний день требуется решение сложных не формализуемых задач распознавания образов нарушителя (одиночный, групповой, вооруженный и т. д.), обнаружения и компенсации ложных срабатываний, в том числе и от специально организованных помех. Предполагается, что требуемые характеристики могут быть достигнуты при разработке интеллектуальных систем охраны на основе нейросетевых технологий.

Литература:

- Защита критически важных объектов инфраструктур от террористических атак: Сборник передового опыта — ИДКТК и КТУ ООН, 2018. — 150с.

- Гончаров А. М., Рябов С. В., Искусственный интеллект как основное направление развития роботехнических комплексов // Военная мысль. 2021. № 6. С. 65–71;

- Гриненко В. А., Общий подход к описанию параметров модели нарушителя // Спецтехника и связь. 2011. № 1. С. 22–26;

- Об утверждении Правил физической защиты ядерных материалов, ядерных установок и пунктов хранения ядерных материалов. Постановление Правительства РФ от 19 июля 2007 г. № 456

- Бондарев П. В. Физическая защита ядерных объектов: учебное пособие для ВУЗов / П. В. Бондарев, А. В. Измайлов, А. И. Толстой; под ред. Н. С. Погожина. — М.: МИФИ, 2008. — 584 с.