С каждым годом все более явной становится тенденция резкого увеличения роли и значения электронной информации во всех сферах жизни общества, будь это деятельность органов государственной власти, различных предприятий и организаций или сфера услуг и развлечений [1, с. 14]. Соответственно защита информации, которая хранится, обрабатывается в информационной системе имеет важное значение. Необходимо обеспечивать доступность, целостность и конфиденциальность информации. Таким образом, возникает необходимость создания такой системы или программного комплекса, который смог бы решить вопрос безопасного функционирования информационной системы и обеспечить контроль деятельности пользователей [2, с. 54]. Например, разработка программы управления системой защиты информации.

Целью такой программы является управление системой защиты информации. Для достижения цели должны выполняться следующие задачи:

- Сбор информации.

- Обработка полученных данных.

- Управление на основании полученных данных.

- Вывод результата.

Разработка проекта программного средства

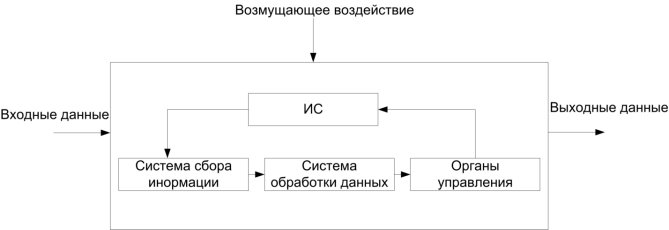

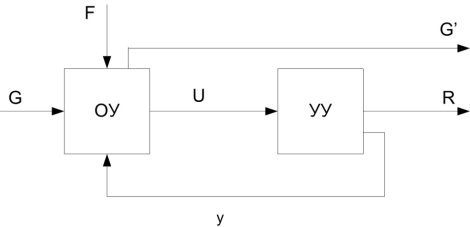

Была разработана структурная схема управления функционированием ИС (рис. 1) и схема цикла управления системой защиты информации (рис. 2). Для эффективного управления ИБ необходимо руководствоваться стандартом ISO/IЕС 27001:2005.

Рис. 1. Структурная схема управления функционированием ИС

Рис. 2. Цикл управления системой защиты информации

G-входные данные, G’-выходные данные, F-возмущающее воздействие, U-положение и состояние объекта, y-управление (процедуры контроля), УУ- управляющее устройство, ОУ- объект управления, R- результаты управления.

Применение РDСА-модели как основы для всех процедур управления ИБ.

Систему управления ИБ можно считать внедренной и эффективно функционирующей на практике тогда, когда все ее процедуры хотя бы один раз пройдут этапы модели РDСА, когда будут найдены и решены проблемы, возникающие при внедрении процедур.

РDСА-модель (или модель Шухарта-Деминга) определяет четыре этапа, которые должны выполняться последовательно для каждого процесса.

Таким образом, для каждой процедуры системы управления информационной безопасностью определяются параметры из РDСА-модели:

– правила выполнения;

– необходимые ресурсы;

– график выполнения;

– процедуры контроля;

– критерии оценки эффективности.

При этом для каждой процедуры последовательно и непрерывно выполняются следующие этапы:

– планирование процедуры;

– внедрение процедуры;

– проверка правильности и эффективности выполнения процедуры;

– внесение необходимых изменений в ход выполнения процедуры. [3, с. 15]

Разработка программы управления системой защиты

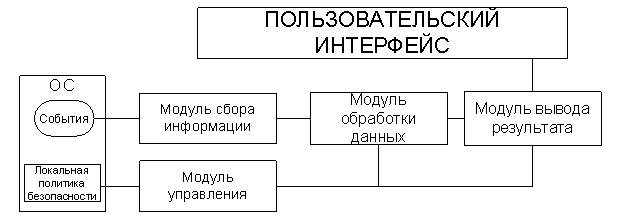

Была разработана архитектура программного средства (рис. 3), описание которой представлено далее.

Рис. 3. Архитектура программного средства

- Модуль сбора информации — получает информацию при определенных событиях в ОС.

- Модуль обработки данных — получает данные с модуля сбора информации и передает их в модуль управления.

- Модуль управления — на основании полученных данных от модуля обработки данных, производит необходимые действия с помощью локальной политики безопасности ОС.

- Модуль вывода результата — выводит результат на пользовательский интерфейс.

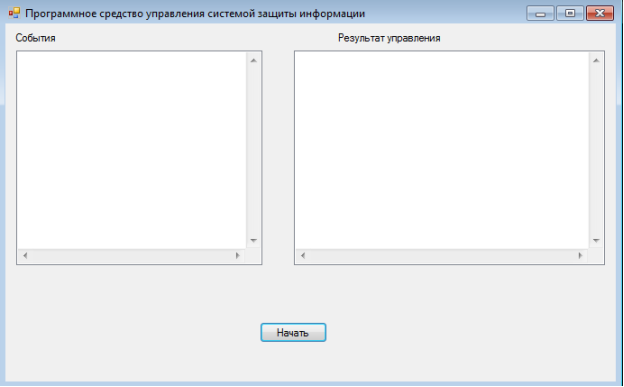

На основании данной архитектуры была разработана программа управления системой защиты, интерфейс которой представлен на рисунке 4.

Рис. 4. Интерфейс программного средства (экранная копия)

Алгоритм работы программы следующий:

1. Программа получает события из журнала Windows «Безопасность», считает их количество за определенный временной интервал и выводит результат в окно «События».

2. Если количество событий за установленный интервал времени превышает допустимое значение, то программа производит установку определенных значений ключей в реестре и выводит результат в окно «Результат управления».

Таким образом, было разработано программное средство управления системой защиты, которое обнаруживает критичные события, заносимые в журнал событий операционной системы Windows Безопасность, и выполняет настройки локальной политики безопасности ОС Windows с использованием системного реестра. [4, с.126]

Литература:

- Аткина В. С. Использование программного комплекса для исследования катастрофоустойчивости информационных систем. // Вестник ВолГУ. Серия 10. Инновационная деятельность. Выпуск 5. 2010–2011 г. В.:Изд-во ВолГУ, 2011

- Багров Е. В. Мониторинг и аудит информационной безопасности на предприятии.// Вестник ВолГУ. Серия 10. Выпуск 5. 2011 г. В.: Изд-во ВолГу, 2011, стр. 54–55.

- ISO/IЕС 27001:2005. Информационные технологии. Методы защиты. Системы менеджмента защиты информации. Требования.

- Назарова К. Е., Попков С. М., Мартынова Л.Е, Белозёрова А. А. Алгоритм управления системой защиты информации. // Молодой ученый. — 2016. — № 27., стр. 125–128.