На сегодняшний день во многих организациях используются информационные системы. В информационных системах (ИС) хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред предприятию [1, с.54]. В связи с этим возникает необходимость в соответствующей защите информации.

Следовательно, для повышения защищенности информации хранящейся, обрабатывающейся и передающейся в ИС предприятий следует внедрять в ИС систему защиты информации (СЗИ). Современные СЗИ представляют собой сложные разнородные системы, для управления которыми следует применять системы управления информационной безопасностью (СУИБ).

Таким образом, актуально разработать алгоритм управления системой защиты информации.

Для этого необходимо провести:

- Анализ информационных систем предприятий для выявления их особенностей;

- Анализ злоумышленных воздействий на информационные системы предприятий для выявления их особенностей;

- Анализ систем защиты информации информационных систем предприятия для выявления их особенностей;

- Анализ методов управления для выявления наилучшего.

Результат анализа показал, что:

- Основным компонентом ИС является операционная система, которая рассматривается как объект управления в ИС, при этом самой популярной ОС является Windows 7 [2].

- Цели атак на ОС:

– Кража пароля;

– Сканирование жестких дисков компьютера;

– Сборка «мусора»;

– Превышение полномочий;

– Отказ в обслуживании. [3, с.152]

Процесс реализации атак злоумышленником приводит к тому, что в операционной системе возникают события безопасности, которые регистрируются в журнале событий Безопасность. Основными из них являются:

– 4782 — Произведен доступ к хэшу пароля от аккаунта.

– 4720 — Создан пользовательский аккаунт.

– 4724 — Предпринята попытка сбросить пароль к аккаунту.

– 4625 — Не удалось осуществить вход в аккаунт.

– 4649 — Обнаружена атака повтора.

– 5632- Произведен запрос на аутентификацию беспроводной сети.

– 5633- Произведен запрос на аутентификацию проводной сети.

– 4715 — Изменена политика проверки (SACL) объекта.

– 4673 — Вызвана привилегированная служба.

- С помощью Локальной политики безопасности можно управлять всеми основными средствами защиты ОС Windows.

- Для эффективного управления ИБ необходимо руководствоваться стандартом ISO/IЕС 27001:2005.

Данный анализ позволил разработать программное средство управления системой защиты информации.

Целью программного средства является управление системой защиты информации. Для достижения цели должны выполняться следующие задачи:

- Сбор информации.

- Обработка полученных данных.

- Управление на основании полученных данных.

- Вывод результата.

Для каждой процедуры управления последовательно и непрерывно выполняются следующие этапы:

– планирование процедуры;

– внедрение процедуры;

– проверка правильности и эффективности выполнения процедуры;

– внесение необходимых изменений в ход выполнения процедуры. [4, с.5]

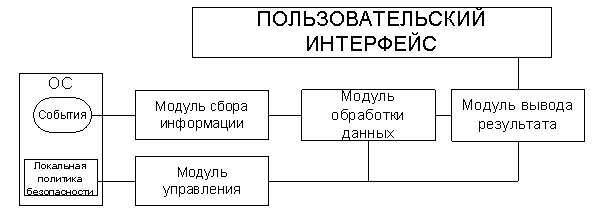

Архитектура программы (Рис.1) включает в себя следующие модули:

- Модуль сбора информации — получает информацию при определенных событиях в ОС.

- Модуль обработки данных — получает данные с модуля сбора информации и передает их в модуль управления.

- Модуль управления — на основании полученных данных от модуля обработки данных, производит необходимые действия с помощью локальной политики безопасности ОС.

- Модуль вывода результата — выводит результат на пользовательский интерфейс.

Рис. 1. Архитектура программного средства

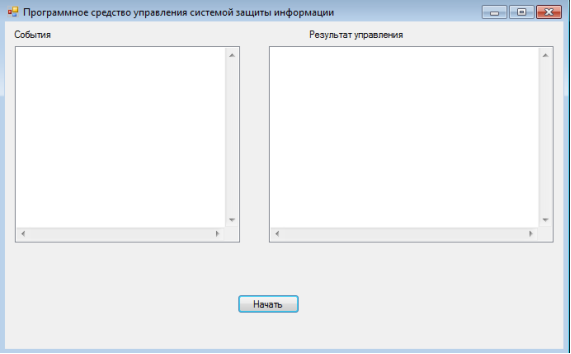

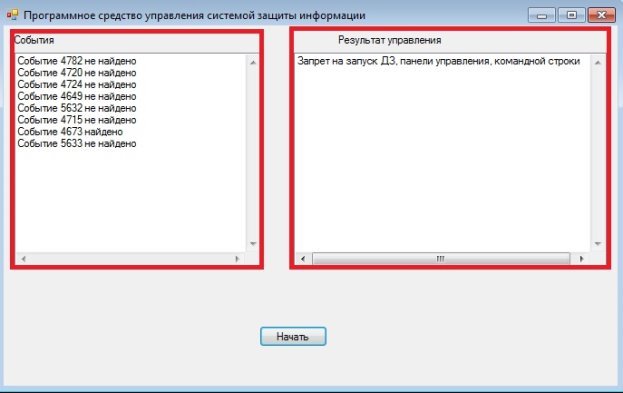

Интерфейс программного средства (Рис.2) включает в себя:

1. Окно «События» получает события из журнала безопасности, считает их количество за определенный временной интервал.

2. Окно «Результат управления» производит установку определенных значений ключей в реестре исходя из полученных событий, и выводит результат на интерфейс.

Рис. 2. Интерфейс программного средства

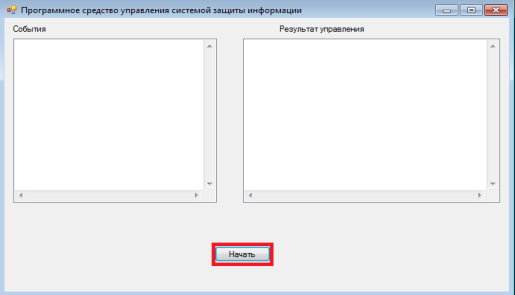

Для запуска программного средства откройте exe файл. Далее нажмите на кнопку «Начать», расположенную на интерфейсе программы (Рис.3).

Рис. 3. Запуск функционирования программного средства

В окне «События» будут выведены события, взятые из журнала «Безопасность». В окне «Результат управления» будут выведены действия, которые были произведены для управления безопасностью ОС в соответствии с определенными событиями (Рис.4).

Рис. 4. Пример функционирования программного средства

Таким образом, было разработано программное средство управления системой защиты, которое обнаруживает критичные события, заносимые в журнал событий операционной системы Windows Безопасность, и выполняет настройки локальной политики безопасности ОС Windows с использованием системного реестра.

Литература:

- Багров Е. В. Мониторинг и аудит информационной безопасности на предприятии.// Вестник ВолГУ. Серия 10. Выпуск 5. 2011 г. В.: Изд-во ВолГу, 2011, стр. 54–55.

- StatCounter GlobalStats.2016. http://gs.statcounter.com/#os-ww-monthly-201505–201605.

- Никишова А. В., Чурилина А. Е. Программный комплекс обнаружения атак на основе анализа данных реестра// Вестник ВолГУ. Серия 10. Инновационная деятельность. Выпуск 6. 2012 г. В.: Изд-во ВолГУ, 2012, стр. 152–155

- ISO/IЕС 27001:2005. Информационная технология. Методы защиты. Менеджмент рисков информационной безопасности// -изд.GlobalTrustSolutions, 2008.-70 с.