Ключевые слова: комплексная система защиты информации, несанкционированный доступ, программно-аппаратные меры защиты информации, информационные системы

Комплексная система защиты информации (КСЗИ) — совокупность организационных, нормативно — правовых и технических мер, направленных на исключение несанкционированного доступа к информации и обеспечение ее надежной защиты. [1, с. 211] Главными принципами построения КСЗИ являются надежность, достаточность для решения поставленных задач, простота и удобство в эксплуатации, технологическая и экономическая обоснованность.

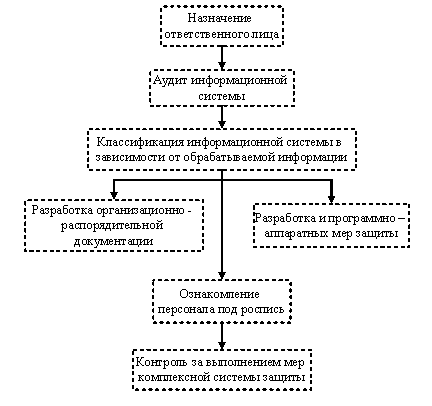

Алгоритм проектирования комплексной системы защиты информации представлен на рисунке 1:

Рис. 1. Алгоритм проектирования комплексной системы защиты информации

Основными составляющими комплексной системы защиты информации являются организационное обеспечение информационной безопасности, а так же программно — аппаратные средства, исключающие несанкционированный доступ к защищаемой информации.

Организационное обеспечение — это регламентация производственной деятельности, функционирования системы обработки данных, деятельности сотрудников организации с целью предотвращения или затруднения несанкционированного доступа к конфиденциальной информации.

Организационные мероприятия включают в себя:

– мероприятия, осуществляемые при проектировании, строительстве и оборудовании служебных и производственных зданий и помещений;

– мероприятия, проводимые при подборе персонала;

– организацию и поддержание надежного пропускного режима и контроля посетителей;

– надежную охрану помещений и территорий;

– назначение ответственного за защиту информации;

– проведение контроля за работой персонала с конфиденциальной информацией.

– учет, хранение, порядок выдачи носителей информации и документов;

– хранение и своевременная смена реквизитов доступа (паролей, ключей и т. д.)

При принятии необходимых организационных мер и разработке организационно-распорядительной документации, регламентирующей политику информационной безопасности организации, необходимо руководствоваться следующими нормативно-правовыми документами:

– законодательной базой РФ в области обеспечения информационной безопасности, включающей в себя: федеральные законы, указы, постановления, кодексы, госты;

– руководящими документами, такими как: приказы ФСТЭК и ФСБ, документы по защите информации, разработанные на предприятии (политика безопасности, модель угроз и т. д.).

Нормативно-правовые документы регламентируют:

– состав защищаемой информации;

– конфигурация и состав информационной системы;

– решаемые ИС задачи;

– перечень угроз ИС;

– требования к функционированию компонентов ИС;

– допустимые к использованию программно — аппаратные средства;

– описание полномочий пользователей;

– порядок предоставления и лишения привилегий пользователей;

– меры ответственности;

– обязанности руководства и персонала по обеспечению безопасности;

– отчетность и регистрация событий безопасности.

Организационные и нормативно-правовые методы являются неотъемлемой частью комплексной системы защиты информации, поскольку регламентируют как порядок действий сотрудников организации, так и порядок внедрения технических средств защиты информации.

Совокупность программно-аппаратных средств обеспечивает необходимую защиту информации от несанкционированного доступа.

Выбор программно-аппаратных средств обеспечения информационной безопасности зависит от масштаба защищаемой сети, распространенности и стоимости рассматриваемых средств защиты, видов атак, коммуникационного поля. Основными программно-аппаратными средствами обеспечения информационной безопасности предприятия являются: антивирусные программы, распределенные программно-аппаратные средства, контролирующие информационные потоки (межсетевые экраны), средства анализа защищенности (сканеры безопасности), программно-аппаратные средства разграничения доступа, средства криптографической защиты информации.

- Антивирусные программы — специализированное программное обеспечение (ПО), предназначенное для поиска и уничтожения вирусов и других вредоносных программ. Принцип работы антивирусов основан на сигнатурном анализе, то есть поиске и сравнении участка кода вируса с базами сигнатур. Так же в настоящее время получают распространение облачные технологии — технологии, основанные на искусственном интеллекте. Наиболее популярными антивирусными программами в настоящее время являются: Kaspersky, ESETNOD32, Dr.Web, F-Secure.

- Межсетевые экраны (брандмауэры) — локальные или функционально-распределенные программные (программно-аппаратные) средства, контролирующие информационные потоки входящие в информационную систему, или исходящие из нее. Контроль информационных потоков состоит в их фильтрации трафика. Прохождение трафика настраивается по IP — адресу и идентификаторам пользователей. Примерамимежсетевыхэкрановявляются WinGate, NetLimiter, Eagle, ANS InterLock, Sidewinder Security Server.

- Сканеры безопасности служат для мониторинга вычислительных сетей. Принцип работы основан на анализе защищенности сети, поиске уязвимостей. На основе полученных результатов создаются отчеты. Поиск уязвимостей осуществляется двумя способами: сканирование и зондирование. Сканирование — метод мониторинга, при котором сканер определяет наличие уязвимостей по косвенным признакам. Процесс представляет собой сканирование портов и анализ найденных заголовков. Каждый заголовок сравнивается с таблицей правил определения сетевых устройств, операционных систем, потенциальных угроз. Зондирование — механизм поиска уязвимости на анализируемом узле. Зондирование выполняется имитацией атаки с использованием искомой уязвимости. Полученная информация используется для детального анализа каждого сетевого устройства. В настоящее время наиболее популярными сканерами безопасности являются: Nessus, MaxPatrol, Internet Scanner, Retina Network Security Scanner, Shadow Security Scanner (SSS), NetClarity Auditor.

- Программно-аппаратные средства разграничения доступа, которые определяют полномочия субъектов на доступ к объектам системы, то есть устанавливают порядок использования ресурсов информационной системы.

Работа средств разграничения доступа основаны на дискретном и мандатном управлении доступом.

При дискретном управлении происходит разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенными правами может передать их любому другому субъекту. Дискретное управлении доступом организуется на базе методов разграничения по спискам или с помощью матрицы доступа.

При мандатном управлении доступом регламентируется разграничение доступа субъектов к объектам, основанное грифе секретности информации, содержащейся в объектах, и допуске субъектов к информации соответствующего уровня. Для реализации мандатного управления доступом каждому субъекту и каждому объекту присваиваются метки, определяющие их место в соответствующей иерархии. С помощью этих меток субъектам и объектам назначаются классификационные уровни, являющиеся комбинациями уровня иерархической классификации и иерархических категорий. Программно-аппаратными средствами разграничения доступа являются: Аккорд, Dallas Lock, SecretNet.

- Средства криптографической защиты. В основе криптографической защиты информации лежит шифрование — преобразование данных к такой форме, при которой их не могут прочитать те лица, для кого они не предназначены. Основным направлением использование средств криптографической защиты является кодирование и передача зашифрованных данных по каналам связи, хранение информации в зашифрованном виде. Криптографические средства защиты обеспечивают основные составляющие защищаемой информации: конфиденциальность, целостность и доступность, а так же обеспечение аутентификации (подлинности) и подтверждение авторства. Программно-аппаратными средствами криптографической защиты являются СКЗИ КриптоПро CSP, VipNet.

Таким образом, назначение комплексного подхода проектирования системы защиты информации состоит в анализе всей системы в целом и принятии необходимых решений для ее оптимизации. При проектировании КСЗИ необходимо учитывать цели и задачи организации. Меры построения КСЗИ взаимосвязаны между собой и в совокупности позволяют снизить уровень угроз или минимизировать ущерб в случае их реализации.

Литература:

- Грибунин В. Г., Чудовский В. В. — Комплексная система защиты информации на предприятии, Академия, 2009.

- Касперский Е. В. — Компьютерное зловредство, Питер, 2007.