Современные информационные системы обладают высокой структурной сложностью. Наличие уязвимостей в этих системах обусловливают важность разработки методов и средств, позволяющих оценивать защищенность от таких воздействий. Раскрытие данной информации или нарушение таких составляющих информационной безопасности, как доступность, целостность и конфиденциальность может принести значительный ущерб учреждению. Исследования проблемы информационной безопасности особенно актуальны для биометрической информационной системы.

Ключевые слова: медицинские информационные системы, информационная безопасность, уязвимость, злоумышленные воздействия

Современные информационные системы обладают высокой структурной сложностью. Наличие уязвимостей в этих системах, а также вариативность и сложность злоумышленных воздействий вкупе с серьезностью последствий их успешной реализации обусловливают важность разработки методов и средств, позволяющих оценивать защищенность от таких воздействий. [1]

Медицинские информационные системы (МИС, биометрические системы) – комплексная автоматизированная информационная система для автоматизации деятельности лечебно-профилактических учреждений, в которой объединены система поддержки принятия медицинских решений, электронные медицинские записи о пациентах, данные медицинских исследований в цифровой форме, данные мониторинга состояния пациента с медицинских приборов, средства общения между сотрудниками, финансовая и административная информация. Информатизация в сфере здравоохранения обеспечивает ряд новых возможностей, позволяет повысить уровень обслуживания потребителей, улучшить качество обследования пациентов и их лечение за счет интеграции с системами цифровой диагностики.

В МИС должно обеспечиваться выполнение следующих функций [3]:

- Сбор, регистрация, структуризация и документирование данных;

- Обеспечение обмена информацией в рамках единого информационного пространства;

- Хранение и поиск информации;

- Статистический анализ данных;

- Контроль эффективности и качества оказания медицинской помощи

- Поддержка принятия решений;

- Анализ и контроль работы учреждения,

- Управление ресурсами учреждения;

- Поддержка экономической составляющей лечебного процесса;

- Совершенствование программ подготовки и обучения персонала.

В информационной системе хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред учреждению. [2] Поэтому исследования проблемы информационной безопасности особенно актуальны для биометрической информационной системы (МИС).

Информационная безопасность — состояние сохранности информационных ресурсов и защищенности законных прав личности и общества в информационной сфере. Управление информационной безопасностью имеет большое значение для любой организации, поэтому оценка защищенности информационных ресурсов является неотъемлемой частью при использовании или внедрении медицинские информационные системы.

В рамках проводимого исследования проблем информационной безопасности (ИБ) МИС, была разработана программа средства оценки защищенности биоинформационной системы. Программа имеет графический пользовательский интерфейс и представляет собой инструментальное средство, которое лицо ответственное за обеспечение информационной безопасности в организации (специалист по защите информации, риск — менеджер, руководитель и др.) может использовать в процессе оценки защищенности МИС.

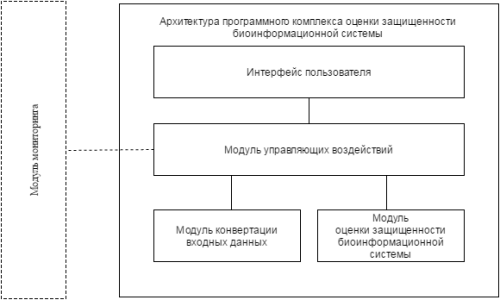

При реализации проекта программы средства оценки защищенности биоинформационной системы, была разработана модульная архитектура, объединяющая схожие функции в отдельные модули, см. рисунок 1.

Рис. 1. Архитектура программного средства оценки защищенности биоинформационной системы

Данная архитектура включает в себя четыре модуля, а именно: «Интерфейс пользователя», «Модуль управляющих воздействий», «Модуль конвертации входных данных», «Модуль оценки защищенности биоинформационной системы». «Модуль мониторинга» при продолжении данного исследования позволит автоматизировать сбор данных, позволяющих определить выполнения требований Приказа ФСТЭК № 17. Для автоматизации процесса сбора данных, их обработки и представления в формате наиболее подходящего для дальнейшего анализа рекомендуется применять такие средства анализа больших данных, как Splunk, Kraftway, «Зодиак» и т. п.

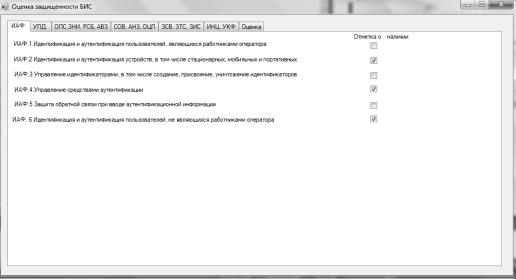

«Интерфейс пользователя» позволит пользователю, в лице администратора безопасности, взаимодействовать с программным средством оценки защищенности биоинформационной системы, см. рисунок 2. Связан двусторонней связью с модулем управляющих воздействий и модулем мониторинга.

Рис. 2. Пример пользовательского интерфейса

«Модуль управляющих воздействий» позволяет контролировать потоки данных, перенаправляя их от модуля к модулю в соответствии с этапом работы программы. Данный модуль связан двусторонней связью с интерфейсом пользователя, модулем конвертации данных, модулем реализации алгоритма оценки защищенности биоинформационной системы.

«Модуль конвертации входных данных» необходим для преобразования полученных с интерфейса пользователя данных.

«Модуль реализации алгоритма оценки защищенности биоинформационной системы» позволяет пользователю с помощью специального интерфейса осуществлять заполнение всех необходимых полей, в соответствии с требованиями, предъявляемыми к обеспечению защиты биоинформационной системы.

Результатом работы создаваемого программного комплекса является показатель определяющий полноту применения мер по защите биоинформационной системы. Показатель выражается в процентном соотношении.

Литература:

- М. Ю. Умницын. Применение многоагентного подхода для полунатурного моделирования злоумышленных воздействий // Вестник Волгоградского государственного университета 2011 // Технические инновации // Серия 10 № 5 С. 38–41.

- Е. В. Багров. Мониторинг и аудит информационной безопасности на предприятии. // Вестник Волгоградского государственного университета 2011 // Технические инновации // Серия 10 № 5 С. 54–56.

- Береснев А. Л. Проектирование медицинских информационных систем для медицинских учреждений вооруженных сил РФ, Известия Южного федерального университета. Технические науки, № 12 / том 89 / 2008.