В настоящее время обеспечение информационной безопасности играют важнейшую роль в предприятиях разного масштаба. Данная тенденция стала наиболее актуальной с применением инструментов OSINT. В данной статье рассмотрены несколько вариантов применения данных инструментов для повышения уровня защищенности предприятия.

Ключевые слова: информационная безопасность, разведка, открытые источники, сбор информации, анализ рисков, модель угроз.

OSINT — разведка на основе открытых данных. В последнее время инструменты OSINT стали все больше привлекать к себе внимание специалистов информационной безопасности, занимающихся конкуренткой разведкой и профайлингом в связи с бурным развитием и усовершенствованием их возможностей поиска.

Наиболее важным пунктом является законность данного процесса. В Федеральном законе от 8 июля 2006 г. No149- ФЗ «Об информации, информационных технологиях и о защите информации» говорится, что информация может делиться на общественную, доступ к которой не ограничен и информацию, доступ к которой может быть ограничен законодательством Российской Федерации. Ограниченной информацией может являться:

– государственная тайна;

– коммерческая тайна;

– служебная тайна;

– профессиональная тайна;

– личная и семейная тайна [1].

Федеральный закон от 27.07.2006 N 152-ФЗ «О персональных данных» утверждает, что персональными данными могут являться информация, которая может позволить аутентифицировать конкретного человека. Данная информация, исходя из закона, должна находиться под надежной защитой. Пресекаются наказанием любые способы обмена, передачи и продаже персональных данных сторонним лицам без согласия субъекта персональных данных. Но также необходимо отметить, что закон не обговаривает возможность сбора украденных и выложенных в открытый доступ данных. На этом этапе все ограничивается вопросом нравственности [2].

Инструменты OSINT не являются программами взлома, а лишь вспомогательным дополнением к поиску информации в открытых источниках. Не редки случаи, когда данные инструменты применяются не в целях конкурентной разведки, а в поисках уязвимостей собственной компании.

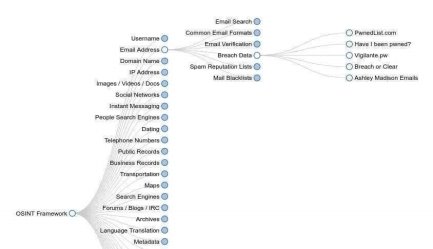

Платформа OSINT Framework не является полноценным инструментом поиска, но она позволяет специалисту выбрать наиболее подходящий инструмент и способ поиска конкретных данных [3].

Рис. 1. Платформа OSINT Framework

В целях повышения защиты собственного предприятия могут быть предложены следующие инструменты OSINT, представленные ниже.

Поисковая система Shodan способная определять по IP адресу все рабочие порты маршрутизатора и подключенные к нему устройства. Не редки случаи, когда некоторые порты могут быть не защищены, что позволяет злоумышленникам беспрепятственно подключаться к сети организации, овладевая устройствами хранения данных. Применение данного инструмента поспособствует выявлению уязвимостей и угроз информационной безопасности.

![Поисковая система Shodan [4]](https://articles-static-cdn.moluch.org/articles/j/86870/images/86870.002.jpg)

Рис. 2. Поисковая система Shodan [4]

Поисковые запросы Google Dorks являются неотъемлемым инструментов в профайлинге, так как они позволяют задавать узконаправленные запросы в поисковой системе. В поисках информации на подозрительного и принимаемого на работу сотрудника, данный инструмент позволит свести к минимум затрачиваемое время на поиск и анализ данных.

![Поисковые запросы Google Dorks [5]](https://articles-static-cdn.moluch.org/articles/j/86870/images/86870.003.png)

Рис. 3. Поисковые запросы Google Dorks [5]

Сервис Have I Been Pwned является одним из крупнейших архивов аккаунтов, данные которых утекли в сеть. Данный инструмент позволит выявить взломанные или намерено выложенные сотрудником почтовые ящики организации [6].

Заключение

Таким образом, исходя из приведённого анализа показано, что при внедрении и использовании инструментов OSINT организация может проводить не только сбор и анализ данных в конкурентной разведке, но и также выявлять собственные уязвимости, устранение которых повысит уровень информационной безопасности организации.

Литература:

- Федеральный закон от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Федеральный закон от 27.07.2006 N 152-ФЗ «О персональных данных»;

- Цифровая плтформа. Сайт: OSINT Frameworks [Электронный ресурс] URL: https://osintframework.com (дата обращения — 24.12.2020);

- Поисковая система. Сайт: Shodan [Электронный ресурс] URL: https://www.shodan.io (дата обращения — 24.12.2020);

- Поисковая система. Сайт: Google [Электронный ресурс] URL: https://www.google.com (дата обращения — 24.12.2020).

- Цифровой сервис. Сайт: HIDP [Электронный ресурс] URL: https://haveibeenpwned.com (дата обращения — 24.12.2020).