Данная работа направлена на программную реализацию по защите компьютерных данных семейства операционных систем Windows, она подразумевает разработку модуля формирования и распределения хеш-функций, что позволит организовать контроль целостности конкретно выбранного файла или каталога, что является важной задачей в области обеспечения информационной безопасности в автоматизированных системах.

Ключевые слова: безопасность операционных систем, криптография, хеш-функции, контроль целостности данных, администрирование, локальные пользователи.

На данном этапе развития современного мира всё стремительнее проходит развитие автоматизированных систем, управляющих различными процессами, путем исполнения ряда заранее предписанных инструкций. Здесь же сразу появляется вопрос безопасности, ведь доступ к объектам вычислительно техники не всегда предоставляется только одному человеку. Современные операционные системы требуют внедрения специальных программных средств, обеспечивающих защиту информации при организации контрольных сетей и их администрирования [1].

К всеобщему сожалению, не все пользователи достаточно квалифицированы и не могут в полной мере обеспечить грамотное администрирование компьютерных сетей, зачастую это банальное создание доступа нескольких пользователей (в т. ч. администраторов) к файлу, процессу. Равноправие полномочий администраторов и доступа каждого из них к аудиту событий напрямую представляет угрозу необнаруженного доступа к объекту защиты (скрытие своих действий путем удаления совершенного события администратором) [2].

В процессе своей деятельности у каждого пользователя появляются файлы, требующие защиты от несанкционированного доступа, изменение которых может повлечь непоправимый вред не только одному файлу, но и всей системе в целом. Все имеют такие данные, которые необходимо скрыть от других пользователей

Для решения такой глобальной проблемы необходимо разработать специальное программное обеспечение, способное реализовать систему контроля целостности данных и журналов, в которые непрерывно будут заноситься изменения защищаемого объекта в виде записей, доступ к которым будет ограничен и предоставляться законному правообладателю [3].

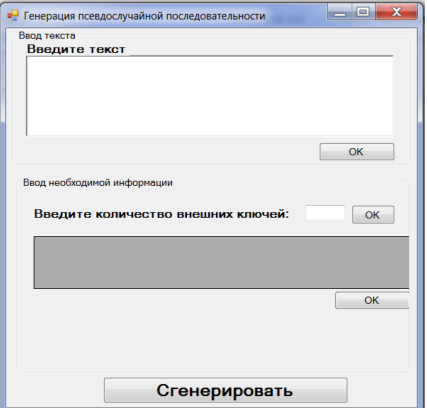

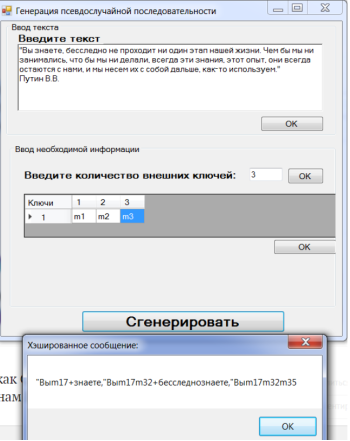

На данном этапе разработан Модуль генерации псевдослучайной последовательности хэш-функций при организации контроля целостности данных, фрагменты экранных изображений которого представлены на рисунках 1–2.

Рис. 1. Интерфейс разработанной программы

Рис. 2. Фрагмент наложения хеш-функций на введенную запись

Обеспечение безопасности информации в автоматизированных системах является важнейшей задачей IT-специалистов. Таким образом, разработанная программа предназначена для защиты информации путем организации контроля целостности данных, при котором формируется блок последовательного наложения контрольных хэш-функций на обрабатываемую информацию. Она обеспечивает выполнение следующих функций: ввод данных; выбор необходимого количества ключей; генерация с дальнейшим суммированием псевдослучайной последовательности хэш-функций; подтверждение данных c выводом результата на экран пользователя. Рассматриваемый продукт может применяться при реализации системы контроля целостности журналов непрерывно ведущихся записей данных.

Литература:

- Файловый архив студентов. [Электронный ресурс] Режим доступа — https://studfiles.net/preview/1872551/page:12/

- Защита информации в автоматизированных системах обработки данных: развитие, итоги, перспективы. [Электронный ресурс] Режим доступа — http://alversch.ru/programmirovanie-kompyutery-i-kibernetika/zashhita-informacii-v-avtomatizirovannyx-sistemax.html

- [Электронный ресурс] Режим доступа — http://www.xserver.ru/computer/raznoe/bezopasn/2/