В условиях активного развития сетевых технологий большое количество информации передается по сетям и возрастает процент атак злоумышленников и попыток несанкционированного доступа к ней. В связи с этим возникает вопрос безопасности передачи данных в сети. В статье представлен подробный обзор существующих стеганографических методов сокрытия информации в изображениях, с указанием их достоинств и недостатков. На основании сформулированных в работе критериев выбран метод сокрытия в спектральных коэффициентах файла изображения, положенный в основу разработанного алгоритма. Представлен алгоритм сокрытия данных в изображениях на основе методологии письма на «влажной бумаге». Проведено экспериментальное исследование метода по критериям точности извлечения данных и их необнаружимости. Показано, что описанный в статье метод предоставляет полное восстановление скрываемой информации.

Ключевые слова: стеганография, сокрытие информации, водяные знаки, сжатие, формат JPEG, PSNR, битовая ошибка

Информация является одним из важнейших предметов современной жизни. В условиях активного развития информационных технологий и глобальных компьютерных сетей, получение доступа к ней стало чрезвычайно простым. В то же время повысилась степень нарушения безопасности данных [1,2,5]. Поэтому появилась необходимость защиты информации от несанкционированного доступа.

Существует два подхода к решению данной проблемы: шифрование информации и стеганография.

Криптографическая защита информации не снимает проблему полностью. При этом подходе защищается само содержание сообщения. Наличие шифрованного сообщения вызывает подозрение и желание расшифровать передаваемое сообщение или же изменить его с целью сделать невозможным будущее дешифрование. К тому же в ряде стран действуют запреты на использование криптографических средств.

Второй подход основан на сокрытии самого факта передачи секретного сообщения. Преимущество стеганографии над чистой криптографией состоит в том, что сообщения не привлекают к себе внимания.

Многие распространенные форматы файлов, в т. ч. формат JPEG, используют сжатие данных, что позволяет при сохранении качества информации сократить ее объем. Существующие методы сокрытия информации либо не устойчивы к сжатию, либо устойчивы при малых степенях сжатия. Поэтому возникла необходимость создания метода во всех случаях устойчивого к сжатию.

В данной статье проведен анализ стеганографических методов сокрытия данных в изображениях. Показано преимущество частотных методов над пространственными. На основе частотных методов разработан и представлен алгоритм сокрытия в спектральных коэффициентах файла формата JPEG, который обеспечивает полное восстановление встраиваемых данных.

1. Обзор известных стеганографических методов

1.1. Основные методы сокрытия данных

Основным свойством разрабатываемого алгоритма является стойкость к различным мерам воздействий, а именно к сжатию. Поэтому для выбора подходящего метода необходимо произвести анализ известных алгоритмов

В настоящее время существует большое разнообразие стеганографических алгоритмов. Методы компьютерной стеганографии делятся на три основные группы:

- Методы сокрытия, основанные на использовании специальных свойств компьютерных форматов;

- Методы сокрытия в пространственной области;

- Методы сокрытия в частотной области.

Достоинством методов 1-ой группы является простота использования. Поля расширения имеются во многих мультимедийных форматах, они заполняются нулевой информацией и не учитываются программой [1–2]. Но такие методы обеспечивают низкую степень скрытности и слабую производительность. Объем передаваемых данных достаточно ограничен.

Методы 2-ой группы основаны на встраивании скрываемых данных в области первичного изображения. Преимущество таких методов заключается в том, что для встраивания информации не требуются сложные математические операции и длительные преобразования изображения [4].

Примером реализации такого подхода может выступать метод LSB (Least Significant Bit, наименьший значащий бит), наиболее распространенный среди методов замены в пространственной области. Суть этого метода заключается в замене последних значащих битов в контейнере (изображения, аудио или видеозаписи) на биты скрываемого сообщения. Разница между пустым и заполненным контейнерами должна быть не ощутима для органов восприятия человека. Недостатком же метода LSB является неустойчивость его к обработке файла-контейнера, что делает невозможным его использование в сокрытии данных в файле, который в дальнейшем подвергается сжатию.

На основании выше сказанного можно сделать вывод о том, что ни методы, основанные на использовании специальных свойств форматов файлов, ни методы, работающие в пространственной области файла, не могут быть использованы для разработки алгоритма сокрытия в формате JPEG. Поэтому необходимо рассмотреть и проанализировать метод сокрытия в частотной области контейнера.

1.2. Формат JPEG

Предназначенные для использования в электронных средствах массовой информации не анимированные полутоновые и полноцветные фотографии обычно сохраняют в цифровых форматах PNG и JPEG. К достоинствам этих форматов можно отнести кроссплатформенность, возможность обработки практически во всех графических редакторах, хорошие показатели качества изображений. Изображения в формате JPEG за счёт возможности их сжатия с потерями имеют меньший размер по сравнению с аналогичными, сохранёнными в формате PNG. Следовательно, использование формата JPEG для сохранения и передачи изображений является более предпочтительным [3].

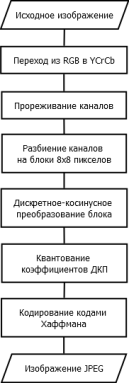

Процесс сжатия JPEG не анимированного изображения представлен на рисунке 1.

Рис. 1. Процесс сжатия изображения JPEG

Стадия прореживания каналов является необязательной, в разрабатываемом алгоритме она опускается.

Переход из системы RGB в систему YCrCb осуществляется по следующим соотношениям:

![]()

![]()

![]()

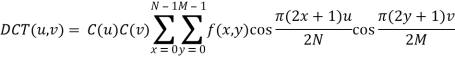

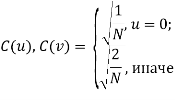

Дискретно-косинусное преобразование блока производится по следующей формуле:

![]()

В данном алгоритме предполагается, что N=M=8.

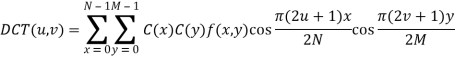

Для обратного дискретно-косинусного преобразования используются те же значения C(u), C(v) и следующая формула:

![]()

Процесс квантования играет ключевую роль в JPEG сжатии. Это — процесс, который удаляет высокие частоты, представленные в исходном изображении — впоследствии высокую детализацию. Это делается из-за того, что глаз более чувствителен к низким частотам, чем к высоким. Таким образом, можно удалить с очень небольшим визуальным убытком высокие частоты. Это выполняется посредством деления амплитуд высокочастотных составляющих на большие величины, чем величины на которые делятся более низкочастотные составляющие. Квантование — это просто деление рабочей матрицы на матрицу квантования поэлементно. Для каждой компоненты (Y, Cr и Cb), в общем случае, задается своя матрица квантования.

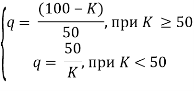

Матрицы квантования для яркостной и цветовой компонент установлены стандартом JPEG для коэффициента сжатия 50 %. Для произвольного коэффициента качества ![]() каждый элемент

каждый элемент ![]() матриц квантования нужно преобразовать по следующим соотношениям:

матриц квантования нужно преобразовать по следующим соотношениям:

Встраивание сообщения в коэффициенты ЦВЗ будет производиться после этапа квантования. Так как изменение цветовой компоненты пиксела менее ощутима для органов восприятия человека, то сокрытие сообщения будет производиться в цветовых каналах изображения (Cr и Cb).

1.3. Обзор стеганографических методов в частотной области

Как было отмечено ранее, стеганографические методы сокрытия данных в специальных полях форматов файлов и в пространственной области изображения являются нестойкими к различным видам искажений, в частности к сжатию. Более стойкими к искажениям, в том числе и компрессии, являются методы, использующие частотную область контейнера для сокрытия информации, так как они работают с уже преобразованными каналами данных.

Существует несколько способов представления изображения в частотной области. При этом используется определенная декомпозиция изображения, используемого в качестве контейнера. Например, существуют методы на основе дискретного косинусного преобразования (ДКП), дискретного преобразования Фурье (ДПФ), вейвлет-преобразования, преобразования Карунена-Лоева и т. д. Подобные преобразования могут применяться как к отдельным частям изображения, так и к изображению в целом.

Наибольшее распространение среди всех ортогональных преобразований в стеганографии получили вейвлет-преобразования и ДКП. Это объясняется значительным распространением их использования при компрессии изображений. Кроме того, для скрытия данных целесообразно применять именно то преобразование контейнера, которому он будет подвергаться при возможной компрессии. Например, алгоритм ДКП является базовым в стандарте JPEG, а вейвлет-преобразования — в стандарте JPEG2000.

Одним из самых известных стеганографических методов является метод Коха и Жао-метод относительной замены величин коэффициентов дискретно-косинусного преобразования (ДКП) [9]. В данном алгоритме, происходит внедрение бит водяных знаков в блоки изображения размером 8 х 8 пикселей (1 бит на блок). При этом в качестве сообщения может использоваться как монохромное изображение, так и некая последовательность {0,1}, состоящая из произвольного количества чисел.

Другим распространенным стеганографическим методом является метод Фридрих. В отличие от предыдущего алгоритма Коха и Жао, в котором ДКП производится поблочно, в алгоритме Фридрих ДКП происходит для всего защищаемого изображения. Скрываемое сообщение представляет собой последовательность {-1, 1} [6–9].

В соответствии с алгоритмом данные встраиваются в изображение двумя различными способами в зависимости от того, в каких коэффициентах ДКП происходит сокрытие — в среднечастотных или в низкочастотных.

1.4. Выбор метода для разработки алгоритма

Из выше проведенного анализа можно сделать вывод о преимуществах и недостатках различных методов сокрытия данных в изображениях. Сравнительные характеристики стеганографических методов относительно цифровых изображений приведены в таблице 1.

Таблица 1

|

Метод |

Недостатки |

Преимущества |

|

– Низкая степень скрытности; – передача небольших ограниченных объемов информации. |

– Простота использования. |

|

– Искажение цифровых потоков; – Неустойчивость к модификациям контейнера, в частности — к компрессии. |

– Возможность скрытой передачи большого объема информации. |

|

– Наилучшие результаты достигаются при малой степени компрессии. |

– Устойчивость к сжатию контейнера. |

Как видно из табл. 1, для реализации алгоритма сокрытия в JPEG за основу могут быть взяты только методы, работающие в частотной области изображения, в связи с их устойчивостью к сжатию [10].

2. Принцип сокрытия информации

Как было обозначено ранее, алгоритм сокрытия информации в коэффициентах спектральных преобразований изображения должен отвечать двум критериям: стойкость к компрессии и незаметность [10].

Первое свойство достигается тем, что непосредственно встраивание данных происходит в квантованные коэффициенты ДКП, что предотвращает потерю информации. Обеспечение второго свойства сводится к задаче выбора коэффициентов ДКП для встраивания бит сообщения [8].

Положим, что отправитель хочет передать ![]() бит сообщения

бит сообщения ![]() . Отправитель и получатель договариваются о секретном ключе, который используется для создания псевдо-случайной бинарной матрицы Dразмерностью

. Отправитель и получатель договариваются о секретном ключе, который используется для создания псевдо-случайной бинарной матрицы Dразмерностью ![]() где

где ![]() — количество коэффициентов ДКП. Множество

— количество коэффициентов ДКП. Множество ![]() — индексы пикселей, в значениях коэффициентов ДКП

— индексы пикселей, в значениях коэффициентов ДКП ![]() , в которых будет производиться сокрытие бит сообщения.

, в которых будет производиться сокрытие бит сообщения.

Отправитель округляет значения ![]() , получая вектор

, получая вектор ![]() , который удовлетворяет следующему условию:

, который удовлетворяет следующему условию:

![]()

Таким образом, отправителю необходимо решить систему линейных уравнений в ![]() , чтобы получить сообщение [9].

, чтобы получить сообщение [9].

Декодирование представляет собой обратную операцию. Получатель знает бинарную матрицу ![]() , составляет вектор

, составляет вектор ![]() и производит операцию умножения в

и производит операцию умножения в ![]() .

.

Выбор пикселей, а соответственно и коэффициентов ДКП для сокрытия данных сводится к заданию порогового значения ![]() , по которому будут отбираться коэффициенты: встраивание бит будет производиться только в тех коэффициентах, значение которых выше B. В каждом блоке ДКП выбирается два таких коэффициента [10].

, по которому будут отбираться коэффициенты: встраивание бит будет производиться только в тех коэффициентах, значение которых выше B. В каждом блоке ДКП выбирается два таких коэффициента [10].

3. Экспериментальное исследование

В качестве эксперимента было проведена серия испытаний на исследование работы программы для цветных изображений разного размера и скрываемых сообщений различной длины [10].

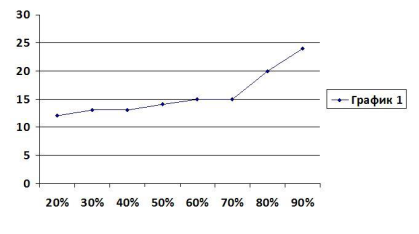

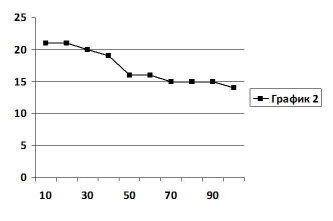

Постановка эксперимента 1: исходное изображение является цветным, размер его фиксирован. Необходимо исследовать зависимость оценки PSNR от коэффициента качества сжатия при одинаковой длине сообщения.

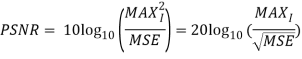

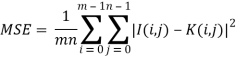

PSNR наиболее часто используется для измерения уровня искажений при сжатии изображений. PSNR определяется по формуле:

где ![]() — максимальное значение, принимаемое пикселем изображения (при разрядности 8 бит

— максимальное значение, принимаемое пикселем изображения (при разрядности 8 бит ![]() ), а MSE — среднеквадратичная ошибка для изображений I и K размера m×n, вычисляемая по формуле:

), а MSE — среднеквадратичная ошибка для изображений I и K размера m×n, вычисляемая по формуле:

Результаты исследования приведены на рис. 2. Области на оси X соответствуют коэффициентам сжатия, значения оси Y соответствуют значениям PSNR.

Рис. 2. Результаты эксперимента 1

Как видно из графика существует прямая зависимость между коэффициентом сжатия и значением оценки PSNR. Наилучшие результаты были достигнуты при использовании коэффициента выше 80 %, а наихудшие — при 20 % — 40 %.

Постановка эксперимента 2: исходное изображение является цветным, размер его фиксирован. Необходимо исследовать зависимость оценки PSNR от длины встраиваемого сообщения при фиксированном коэффициенте качества сжатия. В эксперименте был выбран коэффициент сжатия 80 %.

Результаты исследования приведены на рисунке 22. Области на оси X соответствуют длинам сообщения в символах, значения оси Y соответствуют значениям PSNR.

Рис. 3. Результаты эксперимента 2

Как видно из графика существует обратная зависимость между длиной сообщения и значением оценки PSNR. При встраивании небольшого сообщения (до 30 символов) достигается наилучшая оценка, а наихудшая — начиная от 70 символов.

Для определения точности извлечения данных использовался критерий BER — вероятность битовой ошибки, который показывает отношение числа битовых ошибок к числу переданных битов.

Реализованный алгоритм обеспечивает 100 %-ную точность извлечения данных. Оценка BER во всех случаях равно 0 %. В случаях, когда размер сообщения превышает предельно допустимый, вычисление BER является некорректной задачей, так как размеры исходной и извлеченной строки не совпадают. Следовательно, такие случаи не рассматривались в ходе эксперимента.

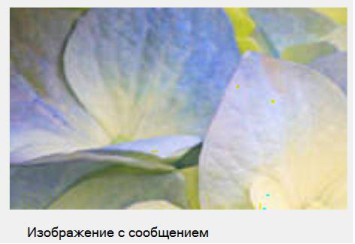

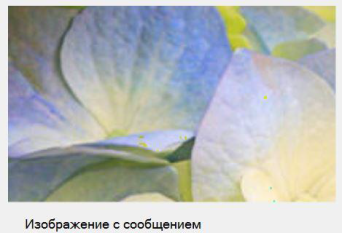

Также при оценке алгоритма необходимо оценивать визуальный критерий незаметности передачи сообщения [10]. На рисунках 4–6 представлены изображений, получавшиеся при сокрытии одного и того же сообщения, но при разной степени компрессии. Как видно из рисунков, при коэффициенте сжатия ниже 60 % видны артефакты сокрытия сообщения.

Рис. 4. Изображение с коэффициентом сжатия 20 %

Рис. 5. Изображение с коэффициентом сжатия 60 %

Рис. 6. Изображение с коэффициентом сжатия 80 %

Заключение

В статье представлен разработанный алгоритм сокрытия информации в спектральных коэффициентах файла формата JPEG. Проведены исследования по критериям точности извлечения данных и незаметности передаваемого сообщения, которые показали, что разработанный алгоритм обеспечивает полное восстановление скрытой информации. В дальнейшем предполагается адаптация алгоритма для аудиофайлов, в частности к файлам формата MP3.

Литература:

- Грибунин В. Г., Оков И. Н., Туринцев И. В. Цифровая стеганография. Наука и учеба, 2002.

- Аграновский А. В., Балакин А. В., Грибунин В. Г., Сапожников С. А. Стеганография, цифровые водяные знаки и стеганоанализ. М.: Вузовская книга, 2009.

- Гонсалес Р., Вудс Р. Цифровая обработка изображений. М.: Техносфера, 2005.

- Михайличенко О. В. Методы и алгоритмы защиты цифровых водяных знаков при JPEG сжатии: дис. … канд. техн. наук: 05.13.19. — СПб., 2009.

- Конахович Г. Ф., Пузыренко А. Ю. Компьютерная стеганография. Теория и практика. МК-Пресс. Киев, 2006.

- Fridrich J. Combining low-frequency and spread spectrum watermarking // Proceedings of the SPIE Conference on Mathematics of Data/Image Coding, Compression and Encryption. 1998. Vol. 3456. P. 2–12.

- Fridrich J. Efficient Wet Paper Codes, with M. Goljan and D. Soukal, Information Hiding. 7th International Workshop, LNCS vol. 3727, Springer-Verlag, New York, pp. 204–218, 2005.

- Fridrich J. Perturbed Quantization Steganography with Wet Paper Codes, with M. Goljan and D. Soukal, Proc. ACM Multimedia Security Workshop, Magdeburg, Germany, September 20–21, pp. 4–15, 2004.

- Koch E., Zhao J. Towards Robust and Hidden Image Copyright Labeling // IEEE Workshop on Nonlinear Signal and Image Processing. 1995. P. 123–132.

- Балашова С. А., Разработка алгоритма сокрытия информации в коэффициентах спектральных преобразований файла формата JPEG, 2016г.