В статье рассмотрена проблема идентификации нарушений безопасности в информационной системе предприятия посредством анализа и классификации событий системы. Проанализирована динамика нарушений безопасности информации в организации. Сделан вывод, что основными последствиями инцидентов являются утечка информации. Предложен и формализован подход к классификации состояний ИС по критерию безопасности на нормальные, аномальные и опасные.

Ключевые слова: информационная безопасность, инцидент, событие, защита информации, оценка риска, аномалия, злоумышленник, атака

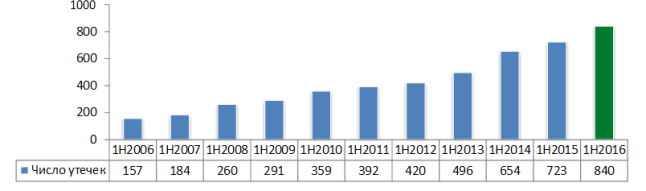

Сегодня практически каждая организация в процессе управления и осуществления своей деятельности использует объекты информационной инфраструктуры и сети связи для хранения, обработки и передачи больших объемов электронной информации различной формы, ценности и категории доступа. Информационная система (ИС) является базовым компонентом информационной инфраструктуры, в которой циркулирует наиболее значимая конфиденциальная информация различного вида: персональные данные, коммерческая тайна, служебная и профессиональная тайна, сведенья об изобретениях и ноу-хау. Данные аналитики, представленные в отчетах компании Infowatch [1], показывают, что при эксплуатации ИС с каждым годом расчет число утечек конфиденциальной информации (см. рисунок 1). В 2016 году число зафиксированных утечек превышает на 16 % количество зафиксированных утечек за аналогичный период 2015 года, а за последние 10 лет количество утечек увеличилось в 5 раз (см. рисунок 1).

Рис.1. Динамика роста числа утечек конфиденциальной информации за последние 10 лет, данные компании Infowatch

Основными причинами утечек являются преднамеренные действия и атаки злоумышленников, а также халатность и ошибки сотрудников организации, в 33 % источниками нарушений являлись внешние воздействия, в 67 % — действия внутренних нарушителей. Как показано в [2], действия злоумышленника при проведении атаки на информационные ресурсы, данные и объекты ИС представляют собой сложный, многоступенчатый, часто ветвящийся процесс, который сопровождается рядом событий, происходящих в ИС. Данные события возникают на системном и сетевом уровнях, носят нежелательный характер и влияют на состояние информационной безопасности (ИБ) ресурсов и подсистем ИС. Совокупность множества взаимосвязанных событий безопасности образуют сценарий инцидента безопасности, который, оставаясь долго незамеченным, наносит существенный ущерб организации и может стать причиной возникновения новых нарушений. Для предотвращения подобного сценария развития ситуации, своевременного обнаружения инцидента безопасности, его локализации и минимизации рисков необходимо проводить регулярный мониторинг событий ИС и классифицировать ее состояния по критерию безопасности.

В данной работе авторами предлагается подход к классификации состояний ИС по интегральному критерию безопасности, который основан на периодической оценке рисков событий происходящих в системе.

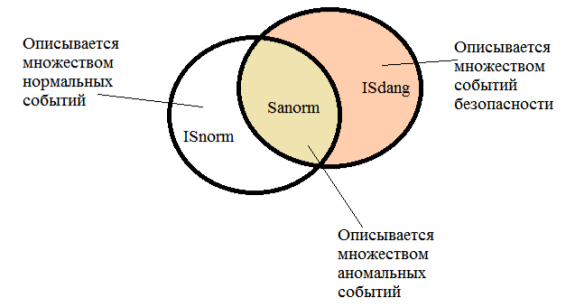

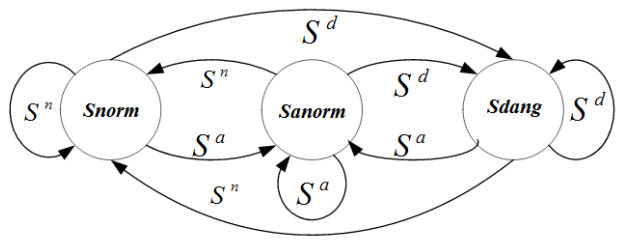

При решении задачи классификации текущего состояния ИС — ST, в соответствии с подходом работы [3], предлагается выделить три возможных состояния ИС, которые описываются кортежем — ISState = <snorm, sanorm,="" sdang=""> (см. рисунок 2): </snorm,>

– нормальное состояние (Snorm) — указывает на отсутствие в ИС подозрительной активности, аномальных событий и соответствует штатному режиму ИС, не требует проведения каких-либо внеплановых мероприятий по защите информации;

– аномальное состояние (Sanorm) — указывает на присутствие в системе подозрительной аномальной активности, ошибок пользователей, снижение производительности и других отклонений от штатного режима работы, не имеющих явных признаков нарушения безопасности, требует дополнительного контроля и мониторинга дальнейшего развития ситуации;

– опасное состояние (Sdang) — указывает на наличие событий безопасности, признаков обнаруженной атаки, сбоев и отказов программно-аппаратных подсистем ИС, требует немедленной реакции службы безопасности и применение средств и механизмов, направленных на блокирование и локализацию угрозы, а также снижение рисков.

Рис. 2. Множества состояний ИС

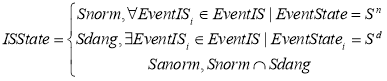

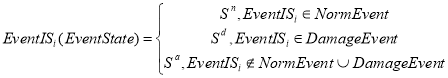

Классификация состояния ИС осуществляется по правилу (см. формулу 1)

(1)

(1)

где ![]() — определенное событие, во множестве всех событий ИС;

— определенное событие, во множестве всех событий ИС; ![]() — тип события;

— тип события; ![]() — событие нарушение безопасности;

— событие нарушение безопасности; ![]() — нормальное событие;

— нормальное событие; ![]() — аномальное событие. Принадлежность события EventISi к одному из трех состояний EventState={

— аномальное событие. Принадлежность события EventISi к одному из трех состояний EventState={![]() } определяется с двух шаблонов опасных и безопасных событий —

} определяется с двух шаблонов опасных и безопасных событий — ![]() , которые представляют собой пополняемые базы данных, сформированные на этапе составления «профиля ИС» и расширяемые в процессе эксплуатации ИС и управления инцидентами ИБ (см. рисунок 3).

, которые представляют собой пополняемые базы данных, сформированные на этапе составления «профиля ИС» и расширяемые в процессе эксплуатации ИС и управления инцидентами ИБ (см. рисунок 3).

Рис. 3. Схема классификации событий ИС на основе базовых шаблонов

Классификация ![]() , осуществляется следующим образом (формула 2).

, осуществляется следующим образом (формула 2).

(2)

(2)

Таким образом, при классификации ИС по критерию безопасности нужно учитывать, что аномальное состояние ИС является пограничным и требует детального изучения. Причинами аномального состояния являются [4–6]:

– временное санкционированное отклонение от штатного режима работы, например, расширение программно-аппаратной платформы ИС, появление новых пользователей, сдача отчетов и увеличение объема передаваемой в сети информации, осуществление планового резервирования, тестирование политики безопасности;

– отклонение, вызванное отказом средств или подсистем ИС, появлением новой уязвимости или действием злоумышленника, например, предварительное сканирование ИС, внедрение вредоносного программного обеспечения, блокирование серверов (DDos — атаки), нарушение логических связей или переполнением буфера или стека.

С течением времени может наблюдаться переход ИС из аномального состояния в нормальное или опасное. В связи с этим требуется постоянный мониторинг источника аномальной активности, анализ рисков событий, связанных с источником и принятие управляющих решений относительно классифицированного состояния ИС. Кроме того отсутствие или применение средств защиты может также повлиять на состояние ИС и перевести ее из одного класса в другой (см. рисунок 4).

Рис. 4. Ориентированный граф перехода состояний ИС

Поскольку переходные процессы сопровождают ИС на протяжении всего периода эксплуатации, то классификацию состояний ИС по критерию безопасности следует проводить на регулярной основе. При этом период времени между классификациями состояний будет зависеть от результатов прошлой проверки, если предыдущее состояние было классифицировано как опасное или аномальное, то проверки следует проводить чаще, сводя к минимуму временной интервал.

Литература:

- Глобальное исследование утечек конфиденциальной информации в I полугодии 2016 года//Аналитический центр Infowatch [электронный ресурс]. URL: https://www.infowatch.ru/sites/default/files/report/analytics/russ/InfoWatch_Global_Report_2016_half_year.pdf?rel=1 (дата обращения 11.03.2017).

- Микова С. Ю., Оладько В. С. Модель системы обнаружения аномалий сетевого трафика//Информационные системы и технологии. 2016. № 5 (97). С. 115–121.

- Никишова А. В., Рудиков Р. Ф., Калинина Е. А. Нейросетевой анализ событий безопасности в информационной системе//Известия ЮФУ. Технические науки. 2014. № 2 (151). С. 80–86.

- Оладько В. С., Садовник Е. А., Ермакова А. Ю. Анализ аномальной активности как инструмент обнаружения злоумышленных воздействий в информационной системе// Евразийский союз ученых. 2015. № 3–4 (12). С. 146–149.

- Козунова С. С., Бабенко А. А. Модель построения защищенной информационной системы корпоративного типа// Информационные системы и технологии. 2016. № 3 (95). С. 112–120.

- Аткина В. С. Система анализа катастрофоустойчивости//Известия Томского политехнического университета. Инжиниринг георесурсов. 2013. Т. 322. № 5. С. 116–120.