В работе исследована модель угроз информационной системы для учебно-методического управления вуза. Исследования проводились в экспертной системе аудита информационной безопасности Digital Security Office, в составе которой две подсистемы: «Гриф», «Кондор».

Ключевые слова: информационная система персональных данных, система защиты информации, риски, угрозы.

В последние время вопросы защиты персональных данных стали едва ли не самыми актуальными в области информационной безопасности. В мире действует большое количество мошенников и аферистов, которые пользуются имеющимися сведениями о гражданах. В Российской Федерации операторами персональных данных являются буквально все организации. С 1 января 2010 года федеральный закон № 152 ФЗ «О персональных данных» [10] перешел из статуса «для ознакомления» в статус «обязательного к исполнению». Поэтому исследование модели угроз для информационных систем в учебно-методическом управлении Приамурского государственного университета имени Шолом-Алейхема является актуальным.

Исследованная информационная система персональных данных (ИСПД) находится в учебно-методическом управлении вуза, в котором используются различные программные продукты [1, 2], она располагается на компьютере, не подключенным к сети интернет и локальной сети. Данная информационная система имеет второй класс защиты (персональные данные, позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию, за исключением персональных данных, относящихся к первой категории). Объем записей в базе данных (БД) рассмотренной системы более 1000. В ней хранятся персональные данные студентов, такие как фамилия, имя, отчество, дата рождения, адрес регистрации по месту жительства, адрес фактического проживания, контактные данные и сведения об образовании. К данной ИСПД имеют доступ два равноправных пользователя, а так же два человека обслуживающие компьютер: ответственные за поддержку программного обеспечения и аппаратную часть. Рассматриваемая ИСПД находится под защитой программно-аппаратного средства Secret Net 5.1, который реализует требования руководящих документов и государственному стандарту по защите информации, не ограничивая возможности операционной системы и прикладного программного обеспечения.

Вопросами оценки и управления рисками защиты информации занимались различные ученые. Например, А. Г. Кащенко [4] в своей статье о многокритериальной модели выбора варианта системы защиты информации для распределенной вычислительной сети предприятия для решения задачи выбора системы защиты информации математически формализованной в виде многокритериальной задачи оптимизации разработал алгоритм и программу на основе метода вектора спада. В. И. Харитонов и А. В. Поповкин [6] рассматривают вопросы обеспечения компьютерной безопасности при интерактивном обучении. Технологии компьютерной безопасности изучали И. В. Котенко, Р. М. Юсупов [5]. Р. И. Баженов [3] исследовал вопросы разработки экспертных систем в контексте рассматриваемой проблемы. М. Гуан и др. разработали метод оценки рисков в системе, основанной на знаниях [7]. М. Лейттер, С. Риндерле-Ма провели обзор исследований по защите информационных систем [8]. Вопросы применения методов основанных на знаниях в компьютерной безопасности изучали Р. С. Саммерса, С. А. Курзбанб [9].

Для разработки модели угроз была использована экспертная система аудита информационной безопасности Digital Security Office, в составе которой две подсистемы: «Гриф», «Кондор».

В подсистеме «Гриф» была создана модель учебно-методического управления, обозначен рабочий компьютер и причислены все угрозы (рис 1) с уязвимостями (рис 2) способными нанести ущерб информационной системе.

Рис. 1. Угрозы ИСПД

Рис 2. Уязвимости ИСПД

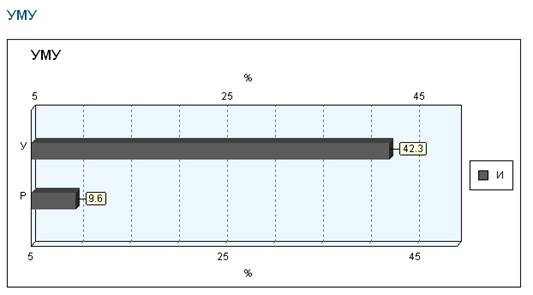

После чего модель была проанализирована и программа показала результат (рис. 3): У — Уровень ущерба 42,3 %, Р — Уровень риска 9,6 %.

Рис. 3. Уровень ущерба и риска информационной системы

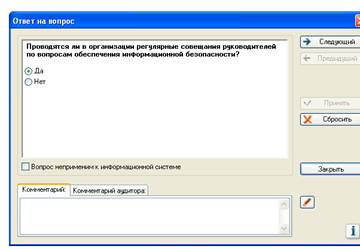

В системе «Кондор» созданная модель была проанализирована с помощью заранее созданного в программе теста. (рис. 4).

Рис 4. Анализ созданной модели

После чего мы получили следующий результат (рис 5)

Рис 5. Уровень ущерба и риска информационной системы

1. Политика безопасности: Невыполненные требования-21,1 %, Риск-23 %

2. Организационные меры: Невыполненные требования-37,5 %, Риск-35 %

3. Управление ресурсами: Невыполненные требования-18,2 %, Риск-12,7 %

4. Безопасность персонала: Невыполненные требования-13,3 %, Риск-12,6 %

5. Физическая безопасность: Невыполненные требования-26 %, Риск-23 %

В результате, по показаниям данных графиков можно сказать, что защита системы находится на высоком уровне. Так средние показатели риска системы 9,6 %, самым высоким он оказался в сфере организационной деятельности средств безопасности, тогда как безопасность персонала в данном отделе организации находится на высоком уровне. Относительно ущерба, нанесённого системе при осуществлении угроз указанных нами в модели, то уровень этой величины находится в районе 42 %, это говорит о том, что система при каких-либо нарушениях равновесия получит ощутимый урон.

Была исследована информационная система учебно-методического отдела, из этого можно извлечь опыт при обучении будущих специалистов и решении проблем безопасности в подобных системах.

Литература:

1. Баженов Р. И., Гринкруг Л. С. Информационная система абитуриент-деканат ФГБОУ ВПО «Приамурский государственный университет им. Шолом-Алейхема» // Информатизация и связь. 2013. № 2. С. 97–99.

2. Баженов Р. И., Гринкруг Л. С. Информационная система по расчету и распределению нагрузки профессорско-преподавательского состава ФГБОУ ВПО «Приамурский государственный университет им. Шолом-Алейхема» // Информатизация и связь. 2012. № 5. С. 75–78.

3. Баженов Р. И., Лопатин Д. К. О применении современных технологий в разработке интеллектуальных систем // Журнал научных публикаций аспирантов и докторантов. 2014. № 3 (93). С. 263–264.

4. Кащенко А. Г. Многокритериальная модель выбора варианта системы защиты информации для распределенной вычислительной сети предприятия // Вестник Воронежского государственного университета. Серия: Системный анализ и информационные технологии. 2010. № 2. С. 46–49.

5. Котенко И. В., Юсупов Р. М. Технологии компьютерной безопасности // Вестник российской академии наук. 2007. № 4. С. 323–333.

6. Харитонов В. И., Поповкин А. В. Защита информации в сети системы интерактивного обучения // Педагогическая информатика. 2011. № 1. С. 70–79.

7. Guan J.-Z., Lei M.-T., Zhu X.-Lu, Liu J.-Y. Knowledge-based information security risk assessment method // The Journal of China Universities of Posts and Telecommunications. 2013. № 20 (2). P. 60–63.

8. Leitner M., Rinderle-Ma S. A systematic review on security in Process-Aware Information Systems — Constitution, challenges, and future directions // Information and Software Technology. 2014. № 56. P. 273–293.

9. Summersa R. C., Kurzbanb S. A. Potential applications of knowledge-based methods to computer security // Computers & Security. 1988. № 7. P. 373–385.

10. Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 23.07.2013) «О персональных данных» URL: http://www.consultant.ru/document/cons_doc_LAW_149747/