В настоящее время большинство видеосервисов работают с потерями, при которых видео перекодируется для минимизации полосы пропускания и места для хранения. Перекодирование видео делает большинство видеостеганографических схем непригодными для скрытого общения в видеохостингах. В данной статье авторы предлагают надежную видеостеганографию против перекодирования видео для построения надежной скрытой коммуникации в каналах ведосервисов.

Ключевые слова: видеостеганография, видеосервисы, шифрование, скрытая коммуникация.

Стеганография — это скрытая коммуникация, которая встраивает секретные сообщения в цифровые носители, не вызывая никаких подозрений. Благодаря широкой популярности различных видеосервисов и постоянному совершенствованию технологии кодирования видео, видео стало одним из самых влиятельных средств массовой информации.

Видеостеганография в социальных сетях становится центром исследований в области сокрытия информации. По сравнению с традиционной скрытой коммуникацией модель скрытой коммуникации, основанная на социальных сетях, имеет больше преимуществ и повышает безопасность.

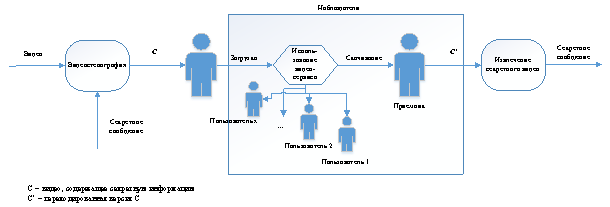

Традиционная скрытая коммуникация — это общение один на один (один отправитель связан с одним получателем). Передаваемые мультимедийные данные идентичны оригиналу. В отличие от традиционной скрытой коммуникации, скрытая коммуникация, основанная на социальных сетях, является коммуникацией «один ко многим». Как правило, передача мультимедийных стеганографических данных происходит с потерями. На рисунке 1 продемонстрирована модель скрытой коммуникации.

Рис. 1 — Модель скрытой коммуникации

Модель скрытой коммуникации, заключается в том, что отправитель загружает стего-видео на платформы или сайты социальных сетей. Получатели загружают перекодированное видео для извлечения секретного сообщения. Скрытая коммуникация осуществляется на основе обмена в видеосервисах.

Видеостеганографию можно разделить на две категории: сжатую стеганографию предметной области и пространственную стеганографию предметной области. Видеостеганография в пространственном домене встраивает секретные сообщения в пространственный домен или домен пространственного преобразования [2].

Перед введением предлагаемого нами метода необходимо объяснить некоторые предварительные моменты, включая перекодирование видео в социальных сетях, построение домена DWT-SVD, надежную модуляцию и канальное кодирование.

Перекодирование видео распространено на каналах социальных сетей. Более того, их механизмы перекодирования видео не имеют открытого исходного кода для пользователей. Каждый канал представляет собой черный ящик, и пользователи могут получать только его входные и выходные данные.

Домен DWT-SVD — это широко используемый встраиваемый домен в надежную стеганографию, созданный совместными усилиями DWT и SVD. DWT может фиксировать специфические характеристики от частоты низкого уровня до частоты высокого уровня.

Модуляция младшего значащего бита является базовым методом встраивания при сокрытии информации. После этого было предложено матричное кодирование. Эти стеганографические коды повышают эффективность встраивания и безопасность.

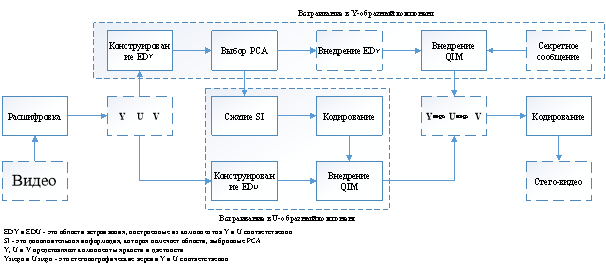

Авторами предлагается надежная видеостеганография с защитой от перекодирования видео для скрытой коммуникации в ведеосервисах. Сначала представлена стратегия на основе PCA для выбора надежных областей встраивания [1]. Затем выполняется дополнительное сжатие информации для снижения стоимости полосы пропускания. Для повышения надежности перекодирования видео введено канальное кодирование. Наконец, описаны процессы совместного двухканального встраивания и извлечения на основе компонентов Y и U. Общая стеганографическая структура показана на рисунке 2.

Рис. 2. Стеганографическая структура, основанная на выборе PCA

Из рисунка 2 видно, что сначала необходимо расшифровать видео с обложки, чтобы сгенерировать последовательность компонентов YUV. Затем внедрить секретные сообщения в Y-компонент и дополнительную информацию в U-компонент. Далее закодировать модулированную последовательность YUV-компонентов для создания стего-видео. Стоит упомянуть, что использование кодов для кодирования секретных сообщений необязательно. Могут быть введены биты для исправления ошибок, чтобы снизить частоту битовых ошибок, но уменьшить доступную емкость сообщений.

В данной статье авторы предлагают надежную видеостеганографию на основе перекодирования видео для обмена в видеосервисах. Во-первых, надежные области встраивания выбираются адаптивно на основе PCA. Во-вторых, достигается совместное двухканальное встраивание на основе компонентов Y и U для синхронизации областей встраивания и извлечения. В-третьих, выполняется предварительная обработка видео для создания видеороликов для обложек путем имитации TCM.

Литература:

- Как применять метод PCA для уменьшения размерности данных // ХАБР URL: https://habr.com/ru/companies/otus/articles/769274/ (дата обращения: 01.06.2024).

- Л. Чжао, В. Чжун на Международной конференции IEEE по программному обеспечению связи и сетям. Новый алгоритм стеганографии, основанный на векторном и матричном кодировании движения (IEEE New York, 2019).

- Руководство по стеганографии: значение, типы, инструменты и техники // Информационные технологии, кибербезопасность, искусственный интеллект URL: https://newsletter.radensa.ru/archives/1157 (дата обращения: 10.06.2024).

- Стеганография и другие альтернативные методы сокрытия информации. Библиофонд // Библиофонд URL: https://www.bibliofond.ru/view.aspx?id=657009 (дата обращения: 01.06.2024).