В статье рассматривается модель полумарковского процесса для использования в моделировании систем защиты информации.

Ключевые слова: система информационной безопасности, информационная система, полумарковские процессы, модели защиты информации.

Система информационной безопасности (СИБ) представляет собой комплекс законодательных, организационных, технических и других мер и средств, обеспечивающих защиту важной информации от угроз и каналов потери в соответствии с заявленными требованиями.

Автор провел исследование [1] по математическим моделям информационных систем. Состояние информационных систем и систем информационной безопасности моделировалось как полумарковский процесс. Применение полумарковских процессов при создании СИБ классифицировалось через матрицу связей элементов.

В связи с интенсивным развитием и широким распространением информационных технологий разработка СИБ стала важной частью процесса создания информационных систем. На момент исследования возникла проблема борьбы с новейшими угрозами (так называемые «атаки нулевого дня»). Для повышения эффективности моделирования при проектировании функционирования и реакции на атаки информационных систем могут быть применены полумарковские процессы.

Многомерная (интегральная) задача информационной безопасности требует реализации системного подхода, включающего моделирование процессов защиты на основе научных методов.

Особенности решения такой задачи заключаются в следующем.

- Наличие множественности критериев, связанное с необходимостью учета большого количества отдельных показателей (требований);

- Неполнота и неясность исходной информации;

- Невозможность применения классических методов оптимизации;

- Необходимость получения как качественных, так и количественных показателей эффективности системы информационной безопасности.

Системный подход к информационной безопасности — это способ мышления и анализа, согласно которому система безопасности рассматривается как совокупность взаимосвязанных элементов, имеющих общую цель — обеспечение информационной безопасности. При целенаправленном соединении элементов СИБ приобретает специфические свойства, изначально не присущие ни одному из ее компонентов.

С методической точки зрения определение эффективности СИБ заключается в измерении соответствующих показателей и вынесении суждения о соответствии тех или иных методов и средств защиты заданным требованиям и назначению СИБ.

Следовательно, процесс создания СИБ подразумевает установление жестких логических и функциональных связей между разнородными элементами безопасности. Таким образом, снижается значимость свойств отдельных элементов СИБ, а общие задачи системы выдвигаются на первый план. Как показывает практика, именно качество заявленных соединений определяет эффективность системы безопасности в целом.

Для повышения эффективности СИБ можно использовать системный подход к информационным системам, предложенный В. В. Домаревым в [2]. Подход определяет взаимосвязь между понятиями, определениями, принципами, методами и механизмами обеспечения безопасности. Системный подход применим не только при создании СИБ, но и на всех этапах жизненного цикла информационных систем. Таким образом, все инструменты, методы и меры, используемые для обеспечения безопасности, объединяются в единый механизм.

Модель информационной системы, используемая в системном подходе, разделена на три группы элементов: основы (из чего состоит), направления (для чего предназначена), этапы (как работает). Отношения между компонентами представлены в виде матрицы знаний (представленной в Таблице 1), где содержание каждого элемента описывает взаимосвязь составляющих.

Таблица 1

|

Этапы |

Направления |

010 |

020 |

030 |

040 |

050 | |||||||||||||||

|

ИС защиты объектов |

Защита программ и процессов |

Защита каналов коммуникаций |

Стороннее влияние |

Защита системы управления | |||||||||||||||||

|

Основы |

Основа |

Структура |

Меры |

Значения |

Основа |

Структура |

Меры |

Значения |

Основа |

Структура |

Меры |

Значения |

Основа |

Структура |

Меры |

Значения |

Основа |

Структура |

Меры |

Значения | |

|

011 |

012 |

013 |

014 |

021 |

022 |

023 |

024 |

031 |

032 |

033 |

034 |

041 |

042 |

043 |

044 |

051 |

052 |

053 |

054 | ||

|

100 |

Определение информации, подлежащей защите |

111 |

112 |

113 |

114 |

121 |

122 |

123 |

124 |

131 |

132 |

133 |

134 |

141 |

142 |

143 |

144 |

151 |

152 |

153 |

154 |

|

200 |

Определение угроз и каналов потери информации |

211 |

212 |

213 |

214 |

221 |

222 |

223 |

224 |

231 |

232 |

233 |

234 |

241 |

242 |

243 |

244 |

251 |

252 |

253 |

254 |

|

300 |

Оценка уязвимости и рисков |

311 |

312 |

313 |

314 |

321 |

322 |

323 |

324 |

331 |

332 |

333 |

334 |

341 |

342 |

343 |

344 |

351 |

352 |

353 |

354 |

|

400 |

Определение требований к СИБ |

411 |

412 |

413 |

414 |

421 |

422 |

423 |

424 |

431 |

432 |

433 |

434 |

441 |

442 |

443 |

444 |

451 |

452 |

453 |

454 |

|

500 |

Выбор средств предоставлений к ИС |

511 |

512 |

513 |

514 |

521 |

522 |

523 |

524 |

531 |

532 |

533 |

534 |

541 |

542 |

543 |

544 |

551 |

552 |

553 |

554 |

|

600 |

Введение и использование выбранных методов и значений |

611 |

612 |

613 |

614 |

621 |

622 |

623 |

624 |

631 |

632 |

633 |

634 |

641 |

642 |

643 |

644 |

651 |

652 |

653 |

654 |

|

700 |

Контроль интеграции и управление защитой |

711 |

712 |

713 |

714 |

721 |

722 |

723 |

724 |

731 |

732 |

733 |

734 |

741 |

742 |

743 |

744 |

751 |

752 |

753 |

754 |

Состояние информационной системы, как и СИБ, можно описать как непрерывный во времени полумарковский процесс, имеющий произвольную матрицу вероятности перехода и все времена удержания, заданные экспоненциальным распределением (1).

h ij (t) = λ e –λ t , 1 ≤ i, j ≤ N. (1)

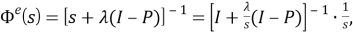

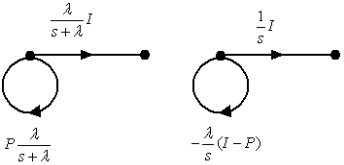

Тогда матрица вероятности интервального перехода будет описываться формулой (2).

и граф состояний будет иметь одну из двух форм, показанных на рис. 1.

a) б)

Рис. 1. Матричные потоковые графы полумарковского процесса с непрерывным временем

Приведенное выше описание состояния ИС можно принять за основу ее обобщенной модели функционирования. Основное назначение обобщенных моделей состоит в создании характеристик для объективной оценки общего состояния ИС. Необходимость в оценках обычно появляется при анализе общей ситуации с целью принятия решений при организации безопасности. Общие модели систем и процессов информационной безопасности — это модели, позволяющие определить общие характеристики рассматриваемых систем и процессов.

Ниже представлен краткий список и описание моделей, в которых могут быть применены полумарковские процессы.

Общая модель процесса обеспечения информационной безопасности . Эта модель в общем виде и для общего защищаемого объекта должна отображать процесс обеспечения информационной безопасности как процесс взаимосвязи случайных дестабилизирующих факторов, воздействующих на информацию, и средств защиты информации, препятствующих действию этих факторов. Результатом сотрудничества станет определенный уровень информационной безопасности;

Обобщенная модель СИБ. Обобщенная модель СИБ должна отображать основные процедуры, выполняемые внутри системы с целью эффективного использования процессов обеспечения информационной безопасности. Эти процессы в общем виде можно представить, как распределение и использование ресурсов информационной безопасности как реакции на случайные изменения воздействия дестабилизирующих факторов;

Модель общей оценки информационных угроз. Основная цель этой модели — оценка не просто информационных угроз, но и тех потерь, которые могут иметь место в результате различных угроз. В моделях этого направления в наибольшей степени раскрываются условия, при которых оценки могут быть разумны реальным процессам информационной безопасности;

Модели анализа систем, разграничивающих доступ к ресурсам ИС . Модели этого класса предназначены для поддержки решения задач анализа и синтеза систем, дифференцирующих доступ к различным типам ресурсов ИС.

Определение этих моделей в самостоятельный класс общих моделей подтверждается тем, что механизмы разграничения доступа относятся к наиболее содержательным компонентам СИБ, а общая эффективность обеспечения информационной безопасности в информационной системе не зависит от эффективности доступа. дифференциация в значительной степени. В этих моделях полумарковский процесс может иллюстрировать доступ к информации с разной степенью секретности, где состояниями будут аутентификации на разных уровнях безопасности.

Литература:

- Домарев Д. В. Применение полумарковских процессов в разработке и описании состояния систем защиты информации. Зб. наук. пр. — Х.: ФОП «АЗАМАЄВА В. П»., 2009. — № 7(79). — С. 19–24.

- Домарев В. В. Безопасность информационных технологий. Системный подход. К.: ООО «ТИД «ДС», 2004. — 992 с.