В связи с постоянным ростом потребностей в управленческой сфере, появилась необходимость компьютеризировать процесс принятия решений. Так как решение сложных задач требует значительно много расчетов, на выполнение которых в ручном исполнение необходимо огромное количество времени. В соответствии с этим была поставлена задача выработать метод выбора защиты от утечки данных на основе анализа иерархии. На принятие решений на прямую влияют продвижение компьютерных инноваций и на основе этого, существенное изменение информационно-коммуникационных процессов. Постоянно растущее количество информации и неэффективная обработка информации людьми стали началом движения новых информационных технологий.

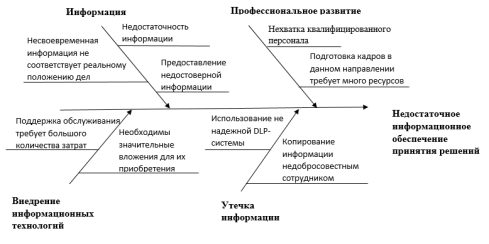

Актуальность проблематики информационного обеспечения процесса разработки и принятия решений на сегодняшний день объясняется следующим: почти все функции управления создаются путем производства, принятия, а также исполнения управленческих решений, далее следует то, что на сегодняшней день характеристики современного бизнеса на постоянной основе уменьшают возможность менеджмента по планированию и прогнозированию. Рассмотрим проблему недостаточного информационного обеспечения принятия решений на диаграмме Исикавы (рисунок 1).

Рис. 1. Диаграмма Исикавы

Наиболее главными требованиями при принятии эффективного решения являются:

— вовремя полученная и необходимая информация, так как при несвоевременной подаче, а именно задержке, информация потеряет свою актуальность;

— полнота информации;

— точность информации.

При соблюдении всех вышеперечисленных требований информация способна справиться со своей ролью в принятии решения и как следствие возможно эффективное выполнение. Защита информации требует использования сертифицированных продуктов, к ним относятся: Контур информационной безопасности СёрчИнформ (КИБ SI), InfoWatch TrafficMonitor, ZGate. Все перечисленные DLP-системы обладают такими свойствами, как: контроль электронной почты, социальных сетей, блогов, форумов; анализ с использованием словаря, анализ архивов, лингвистический анализ, анализ рисунков; блокирование утечек.

Существуют функции, которые не свойственны всем представленным системам. Их подробный анализ представлен в таблице 1.

Таблица 1

Характеристики DLP- систем

|

Функции |

КИБ SI |

InfoWatch TrafficMonito r |

ZGate |

|

Контроль портов |

LPT, USB |

COM, USB, WI-FI, LPT, BLUETOOTH |

COM, USB, WI-FI, LPT, BLUETOOTH |

|

Контроль внешних устройств |

Имеется |

Имеется |

Отсутствует |

|

Роли |

Любой объем |

Немного |

Любой объем |

|

Модульность системы |

Имеется |

Отсутствует |

Имеется |

На основе выбранных функций из таблицы 1 можно провести оценку на основе метода анализа иерархий. Для начала необходимо провести сравнение выбранных критериев (таблица 2). Выбранная оценка зависит от значимости функции. Так, контроль портов и контроль внешних устройств соответствует оценку 1, как наиболее важные, ведь без них теряется контроль над информацией, которую необходимо защитить. Данные критерии превосходят над функциями роли и модульности системы, поэтому можно поставить оценку 7 по шкале относительной предпочтительности. Критерий роли уступает в важности модульности системы, что соответствует оценке 5. Коэффициент согласованности в результатах расчетов составляет 8 % и является нормальным. Таким образом, сравнение выбранных критериев выполняется правильно.

Таблица 2

Сравнение критериев оценки

|

Критерий оценки |

Контроль портов |

Контроль внешних устройств |

Роли |

Модульность системы |

Ср. значение |

Вектор норм |

Погрешность |

Индекс согласованности |

Отношение согласованности |

|

Контроль портов |

1 |

1 |

7 |

7 |

2,645751 |

0,433059 |

0,989848541 |

||

|

Контроль внешних устройств |

1 |

1 |

7 |

7 |

2,645751 |

0,433059 |

0,989848541 |

||

|

Роли |

1/7 |

1/7 |

1 |

1/5 |

0,25276 |

0,041372 |

0,827439519 |

0,071099 |

8 % |

|

Модульность системы |

1/7 |

1/7 |

5 |

1 |

0,565189 |

0,565189 |

0,092511 |

||

|

ИТОГО |

2,29 |

2,29 |

20,00 |

15,20 |

6,11 |

1,00 |

4,21 |

Далее необходимо сравнить DLP-системы по каждому из критериев. Начнем с критерия контроля портов (таблица 3). Исходя из данных таблицы 1 InfoWatch TrafficMonitor и ZGate имеют преимущество перед КИБ SI по числу портов, находящихся под контролем, что соответствует оценке 3.

Таблица 3

Контроль портов

|

Контроль портов |

КИБ SI |

InfoWatch TrafficMonito r |

ZGate |

Ср. значение |

Вектор норм |

Погрешность |

Индекс согласованности |

Отношение согласованности |

|

КИБ SI |

1 |

1/3 |

1/3 |

0,4807 |

0,142857 |

1 |

||

|

InfoWatch TrafficMonitor |

3 |

1 |

1 |

1,4422 |

0,428571 |

1 |

||

|

ZGate |

3 |

1 |

1 |

1,4422 |

0,428571 |

1 |

||

|

ИТОГО |

7,00 |

2,33 |

2,33 |

3,37 |

1,00 |

3,00 |

0,00 |

0 % |

В таблице 4 сравниваются системы по критерию контроля внешних устройств. ZGate занимает нижнюю позицию, так как реализует управление внешними устройствами с помощью программы Zecurion Zlock, которая продается отдельно. Соответственно, другим системам подходит оценка 3.

Таблица 4

Контроль внешних устройств

|

Контроль внешних устройств |

КИБ SI |

InfoWatch TrafficMonito r |

ZGate |

Ср. значение |

Вектор норм |

Погрешность |

Индекс согласованности |

Отношение согласованности |

|

КИБ SI |

1 |

1 |

3 |

1,4422 |

0,428571 |

1 |

||

|

InfoWatch TrafficMonitor |

1 |

1 |

3 |

1,4422 |

0,428571 |

1 |

||

|

ZGate |

1/3 |

1/3 |

1 |

0,4807 |

0,142857 |

1 |

||

|

ИТОГО |

2,33 |

2,33 |

7 |

3,37 |

1,00 |

3,00 |

0,00 |

0 % |

Таблица 5 содержит сравнительную характеристику DLP-систем по критерию роли. Киб SI и ZGate имеют неограниченное количество ролей тем самым превосходя InfoWatch Traffic Monitor, что соответствует 3 баллам по шкале относительных предпочтений.

Таблица 5

Роли

|

Роли |

КИБ SI |

InfoWatch TrafficMonito r |

ZGate |

Ср. значение |

Вектор норм |

Погрешность |

Индекс согласованности |

Отношение согласованности |

|

КИБ SI |

1 |

3 |

1 |

1,4422 |

0,428571 |

1 |

||

|

InfoWatch TrafficMonitor |

1/3 |

1 |

1/3 |

0,4807 |

0,142857 |

1 |

||

|

ZGate |

1 |

3 |

1 |

1,4422 |

0,428571 |

1 |

||

|

ИТОГО |

2,3 |

7 |

2,33 |

3,37 |

1,00 |

3,00 |

0 |

0 % |

Таблица 6 содержит сравнительную характеристику по критерию модульности системы. Киб SI и ZGate имеют преимущество перед InfoWatch Traffic Monitor, так как состоят из отдельных модулей, что соответствует оценке 5.

Таблица 6

Модульность системы

|

Модульность системы |

КИБ SI |

InfoWatch TrafficMonito r |

ZGate |

Ср. значение |

Вектор норм |

Погрешность |

Индекс согласованности |

Отношение согласованности |

|

КИБ SI |

1 |

5 |

1 |

1,71 |

0,454545 |

1 |

||

|

InfoWatch TrafficMoni |

1/5 |

1 |

1/5 |

0,342 |

0,090909 |

1 |

||

|

ZGate |

1 |

5 |

1 |

1,71 |

0,454545 |

1 |

||

|

ИТОГО |

2,2 |

11,00 |

2,20 |

3,76 |

1,00 |

3,00 |

0 |

0 % |

Для расчёта рейтинга DPL-систем необходимо рассчитать сумму произведений векторов норм критериев оценки на векторы норм DPL-систем. Результаты представлены в таблице 7.

Таблица 7

Рейтинговая оценка DPL -систем

|

Критерий оценки |

Рейтинговая оценка |

||||

|

Контроль портов |

Контроль внешних устройств |

Роли |

Модульность системы |

||

|

Численное значение вектора приоритета критериев |

|||||

|

0,433058737 |

0,433058737 |

0,041371976 |

0,092510551 |

||

|

КИБ SI |

0,142857143 |

0,428571429 |

0,428571429 |

0,454545455 |

0,30724 |

|

InfoWatch TrafficMonitor |

0,428571429 |

0,428571429 |

0,142857143 |

0,090909091 |

0,38551 |

|

ZGate |

0,428571429 |

0,142857143 |

0,428571429 |

0,454545455 |

0,30724 |

Таким образом, самый высокий рейтинг согласно расчетам рейтинговых показателей, оказался у InfoWatch TrafficMonitor. Оценка показателей зависит от их важности, так как продукт с некоторыми незначительными недостатками в результате оценки может быть лучше, чем продукт, у которого есть один, но довольно существенный недостаток. По итогу именно в ходе анализа можно сделать вывод о существенности плюсов и минусов, и на основе этих знаний принять наиболее объективное решение.

Литература:

- Аминова Р. М., Филимончук И. И., Муратова А. Р. Контроль в системе информационного обеспечения процедур управленческих решений в условиях инновационного развития экономики // Экономика и предпринимательство. — 2018. — № 12. — С. 1213–1215].

- Вавилова А. С., Натальина Т. В., Севостьянова О. Г. Принципы и методы исследований и принятия решений: практикум / А. С. Вавилова, Т. В. Натальина, О. Г. Севостьянова; Новосиб. гос. ун-т экономики и управления. — Новосибирск: НГУЭУ, 2022. — 119 с.

- Ларионова С. Л., Товпеко Л. И. Метод принятия решений в условиях неопределенности для обеспечения информационной безопасности // Инновации и инвестиции. — 2020. — № 6.

- Натальина Т. В., Севостьянова О. Г. Электроэнергетика в РФ: стратегический анализ отрасли и перспективы развития/ Конкурентоспособность в глобальном мире: экономика, наука, технологии. 2022. 7. С. 138–143.

- Севостьянова О. Г., Натальина Т. В. Кампус: неотъемлемый элемент глобальной конкурентоспособности российского университета / Конкурентоспособность в глобальном мире: экономика, наука, технологии. 2022. № 8. С. 137–141.