Применение искусственных нейронных сетей в системах обнаружения вторжений является весьма перспективным и заслуживающим внимание, так как работа таких сетей отличается большей гибкостью в сравнении с заранее запрограммированными алгоритмами. Сети способны обучаться в процессе работы в режиме реального времени, что увеличивает вероятность правильного срабатывания при обнаружении атаки.

Ключевые слова: обнаружение атак; искусственная нейронная сеть, DDoS — атаки, сетевые атаки.

Введение

На сегодняшний день разработаны методики противодействия DDoS атакам, однако их применение требует значительных материальных и административных затрат. Обнаружение таких атак является непростой с точки зрения алгоритма задачей, так как не существует простых и универсальных признаков, по которым можно было бы отличить сетевые запросы законопослушных пользователей к ресурсам сервера от запросов, посылаемых на сервер с целью атаки. [1]

Обеспечение работоспособности сети и функционирующих в ней информационных систем зависит не только от надёжности аппаратуры, но и, зачастую, от способности сети противостоять целенаправленным воздействиям, которые направлены на нарушение её работы. Актуальность выбранной темы обусловлена тем, что на текущий момент активно разрабатываются и применяются различные методы по обнаружению и предотвращению вторжений, но они не всегда являются эффективными на практике. Вследствие этого все технологии защиты постоянно изучаются и улучшаются. [2]

-

Обзор современных DDoS атак, методов исредств противодействия

- Основные определения

DoS-атака (атака типа «отказ в обслуживании», от англ. Denial of Service) — атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднён.

Эффективность одиночных DoS-атак не слишком высока. Кроме того, нападение с личного компьютера подвергает злоумышленника риску быть опознанным и пойманным. Гораздо больший интерес представляют распределенные атаки (DDoS).

DDoS-атака (Distributed Denial of Service) — это осуществленная с нескольких машин атака на определенный сервер или систему с целью доведения до отказа. [3] DDoS-атака осуществляется одновременно с большого числа компьютеров, совокупность которых представляет собой ботнет. Обычно это нейтральные компьютеры, которые в силу каких-то причин (отсутствие файрвола, устаревшие базы антивируса и т. д.) были заражены, вредоносными программами. Программы, работая в фоновом режиме, непрерывно посылают запросы на атакуемый сервер, выводя его таким образом из строя. [4]

Система обнаружения атак (СОА) — это программный или программно-аппаратный комплекс, предназначенный для выявления и по возможности предупреждения действий, угрожающих безопасности информационной системы.

Система обнаружения вторжений (СОВ) (англ. Intrusion Detection System (IDS)) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа (вторжения или сетевой атаки) в компьютерную систему или сеть. [2]

Для успешного противодействия сетевым атакам разрабатываются методы и механизмы защиты; почти все современные программные и программно-аппаратные средства защиты используют целый набор методов. Из-за высокой стоимости средств защиты многие компании отказываются от их приобретения и эксплуатации, что приводит к значительному росту финансовых и клиентских потерь при осуществлении сетевых атак.

1.2 Виды DDoS-атак

Все DDoS атаки можно разделить на три обширные группы:

– атаки с насыщением полосы пропускания;

– атаки на уровне протоколов;

– атаки на уровне приложений. [2]

Первая группа — это атаки, направленные на переполнение канала связи, иными словами, различные типы flood (затопление). Цель — создать мощный поток запросов, который займет собой всю выделенную полосу трафика, пакеты пользователей не проходят и ресурс вынужден отказывать им в обслуживании (UDP, ICMP и прочие потоки сфальсифицированных пакетов). [6]

Вторая группа — это атаки, использующие уязвимости стека сетевых протоколов. При атаке через ошибки протоколов TCP/IP могут использоваться SYN-пакеты (запросы на открытие соединения) в результате чего на атакуемом компьютере в короткие сроки исчерпывается количество доступных сокетов и сервер перестаёт отвечать (так называемый SYN- flood).

Третья группа — атаки, направленные на уязвимости в приложениях и операционных системах (Apache, Windows, OpenBSD и т. п.). При этом типе атаки используется не канал связи, а собственно сама система. Они приводят к неработоспособности какого-либо приложения или ОС в целом. [6]

1.3 Методы обнаружения атак

Все методы обнаружения атак можно разделить на два класса: методы обнаружения аномалий и методы обнаружения злоупотреблений.

Деятельность систем по выявлению злоупотреблений опирается на составлении шаблонов и заключается в поиске признаков уже известных атак. Преимущество метода в том, что он практически не подвержен ложным срабатываниям. Недостатком является невозможность обнаруживать незаложенные в систему атаки. Поэтому требуется поддерживать большую базу данных, которая включала бы каждую атаку и ее вариации. [7]

Метод обнаружения аномальной активности, более гибкий, обнаруживает неизвестные атаки, но предрасположен к ложным срабатываниям.

Выявления атак основаны на сопоставлении текущих значений параметров активности с нормальными, а любое отклонение от нормального поведения считается аномальным (нарушением). В качестве таких параметров могут выступать, количественные показатели использования системных ресурсов, интенсивности обращений к ресурсам. Под текущими значениями параметров активности обычно понимаются средние значения на коротком интервале времени (от нескольких минут до нескольких часов), который предшествует моменту наблюдения. Нормальными считаются средние значения этих параметров, вычисленные за достаточно большой период времени (от суток до нескольких месяцев). [7]

Можно привести пример аномального поведения: большое количество соединений за короткий промежуток времени, высокая загрузка центрального процессора. Но в то же время аномальное поведение не всегда является атакой. Так атакой не является прием большого числа ответов на запрос об активности станций от системы сетевого управления.

Достаточно редкое обновление базы параметров нормального поведения дает возможность нарушителям приспособить своё поведение к требованиям системы обнаружения аномальной активности, которая в результате воспринимает его как легального пользователя. [7]

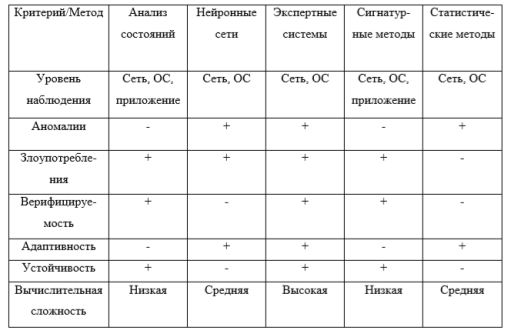

Основные механизмы, применяемые для противодействия DDoSатакам, представлены в таблице 1.

Таблица 1

Основные механизмы защиты. Сравнительный анализ

«+» — критерий выполняется

«-» — критерий не выполняется

1.4 Методы защиты от DDoS-атак. Обзор современных решений

Методы защиты от DDoS-атак можно разделить на две группы: это методы, предшествующие началу атаки, которые направлены на предотвращение самого факта атаки и методы, которые применяются уже после начала атаки, это методы активного противодействия и смягчения результатов атаки. [4]

К методам по предотвращению атаки можно отнести организационно- правовые мероприятия. Например, предотвращение, то есть профилактика причин, побуждающих тех или иных лиц организовывать и предпринять DDoS-атаки.

Также на этом этапе реализуется устранение уязвимостей и поддержка задействованного аппаратно-программного комплекса в актуальном состоянии. Некоторые виды сетевых атак направлены именно на эксплуатирование различного рода уязвимостей.

После начала атаки используются активные меры, направленные на противодействия атаки. Основными из этих мер являются наращивание ресурсов и фильтрация трафика.

Наращиванию ресурсов предшествует подробный анализ загруженности сервера и сетевого сегмента с целью обеспечения узких мест. Так, например, если в нормальном рабочем режиме сервер расходует значительную часть канала связи, можно предположить, что в случае начала атаки, злоумышленник может добиться полного заполнения канала вредоносными запросами. В этом случае целесообразно заблаговременно увеличить пропускную способность канала связи. [4]

Такой подход к увеличению ресурсов не является панацеей от сетевых атак, кроме того, имеет ряд минусов:

– наращивание ресурсов связано с изменением аппаратного комплекса и не может быть оперативно проведено в момент начала атаки;

– поддержание избыточных ресурсов экономически нецелесообразно в период ожидания атаки.

- Применение нейронных сетей для прогнозирования DDoS-атак

Так как DDoS-атака осуществляется одновременно с большого числа компьютеров, ее наличие невозможно не заметить, и поэтому специальные средства для обнаружения DDoS-атак не нужны. Это имеет место быть. Однако возможно осуществить успешную атаку, которая может быть незамеченной в течение нескольких суток и нанести серьезный урон как в финансовом плане, так и в других аспектах.

Современные систем обнаружения атак (СОА) непосредственное обнаружение осуществляют путём контроля профилей поведения либо поиска специфических строковых сигнатур. Используя эти методы, практически невозможно создать полную базу данных, содержащую сигнатуры большинства атак. Тарасов Я.В [8] указывает три главные причины такого исхода:

1) новые сигнатуры необходимо создавать вручную. Сигнатуры известных атак, которые уже включены в БД, не могут гарантировать надёжной защиты без постоянных обновлений;

2) теоретически существует бесконечное число методов и вариантов атак, и для их обнаружения понадобится БД бесконечного размера. Таким образом, есть возможность осуществления некой атаки, которая отсутствует в базе данных;

3) современные методы обнаружения порождают большое число ложных тревог. Таким образом, могут быть скомпрометированы легальные сетевые события. [8]

Главное преимущество нейросети заключается в том, что она не ограничена знаниями, которые в нее изначально заложили программисты, а способна обучаться на предшествующих событиях. Именно поэтому эти сети обладают высокой эффективностью.

Литература:

1. Обнаружение ddos атак нечеткой нейронной сетью / И. И. Слеповичев // Известия Саратовского университета. Сер. Математика. Механика. Информатика. — 2009. — №.3 — С.84–89.

2. Кайлачакова, Д. И. Разработка системы анализа сетевого трафика: (магистерская диссертация). — Красноярск, 2016. — 56 с.

3. Мочалов, В. А. Защита информационных процессов в компьютерных системах [Электронный ресурс]. — Режим доступа: http://uchebana5.ru/cont/3667286.html (дата обращения 28.03.19).

4. Терновой, О. С. Методика и средства раннего выявления и противодействия угрозам нарушения информационной безопасности при ddosатаках: (диссертация на соискание ученой степени кандидата технических наук). — Барнаул, 2016. — 130 с.

5. Хайкин С. Нейронные сети: полный курс/ 2-e издание: пер. с анrл. — М.: Издательский дом «Вильямс”, 2006. — 1105 с.

6. Классификация DDOS-атак: краткий обзор современных подходов. [Электронный ресурс]. — Режим доступа: https://ddos-guard.net/ru/info/blogdetail/classification-of-ddos-attacks-a-short-overview-of-modern-approaches (дата обращения 25.03.2019).

7. Лукацкий А. В. Обнаружение атак / А. В. Лукацкий — СПб: БХВПетербург, 2003. — 561 с.

8. Тарасов, Я. В. Метод обнаружения низкоинтенсивных DDOS-атак на основе гибридной нейронной сети, инфраструктуру // Известия ЮФУ. Технические науки. — 2014. — № 8. — С. 47–87.