В ходе научной работы рассмотрены основные лидеры рынка Data Leak Protection — систем, предназначенных для корпоративных сетей малого и среднего бизнеса. Проведен сравнительный анализ рассмотренных систем по каналам утечки информации и выявлены существенные недостатки в реализации механизмов защиты при передачи данных по сетевым протоколам. Также разработано программное обеспечение на основе алгоритмов глубокого анализа трафика.

Ключевые слова: корпоративная сеть, DLP-системы, анализ трафика

На сегодняшний день информационная безопасность является одним из популярнейших понятий. Современная жизнь уже прочно связана с информационными технологиями в их настоящем понимании, и каждому из нас приходится защищать свои данные. Одним из основных направлений в реализации информационной безопасности (ИБ) является защищенность при использовании удаленных сервисов, что очень актуально при выполнении финансовых транзакций.

В рамках научной работы объектом рассмотрения является конфиденциальная информация, которая используется в процессе электронного документооборота. Вступление в силу Федеральных законов № 152-ФЗ «О персональных данных» и № 98-ФЗ «О коммерческой тайне» требует принятия эффективных мер по контролю над доступом и использованием защищаемой информации. Важно также отметить, что в случае утечек защищаемой информации, предприятие несет убытки в сфере финансов, и опасности подвергается многолетняя репутация. Решение, которое позволило бы обеспечить безопасность системы предприятия от утечек, является использование DLP -систем.

В существующих DLP-системах, механизмы защиты в определенных каналах утечек информации реализованы на низком уровне. В связи с этим возникает риск несанкционированной передачи защищаемой информации. Рынок DLP-систем довольно разнообразен, есть много продуктов, которые своевременно обнаруживают и предотвращают утечку информации. Но комплексных решений, которые обеспечили бы активную защиту, значительно меньше. В данной ситуации особо важным становится выбор той технологии, которая сможет обеспечить защиту от утечек с незначительным количеством ошибочных срабатываний.

Целью работы является разработка системы выявления и предотвращения возможных фактов утечки информации с помощью систем глубокого анализа трафика.

Задачами данной работы являются:

‒ сравнение существующих DLP-систем;

‒ разработка DLP-системы;

‒ тестирование проекта в рамках разработанного комплекса DLP-системы.

DLP-системы обладают рядом преимуществ перед продуктами, использующими криптографические преобразования, контроля и доступа к твердым носителям, анализаторами статистических данных [1]:

‒ функция контроля каналов передачи информации по сети;

‒ своевременное обнаружение конфиденциальной информации по ее сигнатуре;

‒ блокировка утечек.

На рынке представлены несколько полноценных решений как зарубежных, так и отечественных, для сравнения возьмем более популярные, подходящие для малого и среднего бизнеса.

Российские:

‒ Zecurion DLP;

‒ Solar Dozor.

Зарубежные:

‒ Symantec Data Loss Prevention;

‒ Trend Micrо Data Loss Prevention.

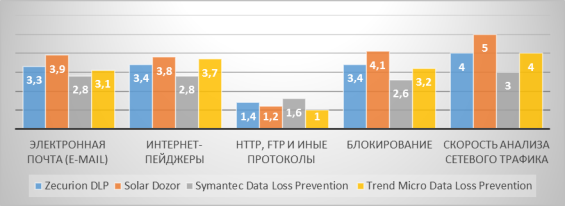

Сравнительный анализ данных систем показал, что наиболее уязвимым звеном является низкий уровень реализации защиты при передачи данных по HTTP, FTP и иным протоколам. На Рис. 1 приведен сравнительный анализ DLP-систем по каналам утечки:

Рис. 1. Сравнение DLP систем по каналам утечки

В связи с этим возникает необходимость разработки решения, которое позволит отслеживать несанкционированную передачу защищаемых файлов по сетевым протоколам. Данную проблему можно решить, создав сниффер на основе библиотеки Packet Capture, который будет просматривать и анализировать весь сетевой трафик с целью выявления сигнатур защищаемых файлов.

Сниффер — это программное обеспечение, работающее на уровне NIC адаптера. Данная программа функционирует на канальном уровне модели OSI и позволяет не подчиняется правилам протоколов более высокого уровня, что дает в свою очередь определенные плюсы при анализе информации [2]. Разработанное программное обеспечение состоит из трех основных взаимосвязанных частей:

‒ система алгоритмов глубокого анализа трафика;

‒ система блокирования утечек;

‒ база данных с статистикой.

Система алгоритмов глубокого анализа трафика предназначена для выявления несанкционированной утечки информации. Логично, для того чтобы DLP достоверно различала нужную информацию, необходимо передать в систему логику, основываясь на которой она в дальнейшем будет классифицировать информацию. В разработанном программном обеспечении в классе «Packetman» реализована комбинация по трем видам поиска конфиденциальной информации:

‒ цифровые сигнатуры файлов;

‒ цифровые отпечатки баз данных;

‒ грифы секретных документов.

Основной метод класса «Packetadd» выполнит сохранение пакета в базе данных и запустит процедуру блокирования. Блокирование утечки информации обеспечивает класс «Packetblock», которая перенаправляет файл в хранилище с последующей отправкой данных о пользователе намерившийся передать конфиденциальные данные. Информация о пользователе состоит из следующих пунктов:

‒ IP адрес;

‒ MAC адрес;

‒ дата и время;

‒ название и месторасположение файла в хранилище.

В базе данных SQLite записывается вся информация о переданных пакетах. Также класс «Packetgraph» осуществляет построение диаграмм на основе статистических данных выгруженных из базы данных. Для удобства предусмотрены инструменты выгрузки информации в облачный сервис Dropbox для удаленного просмотра статистики.

Предложенное решение хорошо подойдет для тех случаев, когда предприятие ведет активный, но слабо поддающийся управлению документооборот с внешними контрагентами, а при этом стоит задача по обеспечению конфиденциальности данного процесса. Разработанная DLP-система включает в себя просмотр всех информационных потоков, обнаружение конфиденциальных данных в потоках и активное реагирование на обнаруженные попытки распространения защищаемой информации. По результатам перемещений важной информации ведется подробная статистика. Данные системы предотвращения утечек информации не могут предоставить вам сто процентную защиту, поскольку необходимо учитывать человеческий фактор и хакерские методы обхода DLP-систем.

В результате внедрения данного ПО предприятие получит ряд преимуществ:

‒ автоматизация процедур реагирования на возникающие инциденты;

‒ упрощение составления отчетов по состоянию системы ЗИ;

‒ упрощение поиска инсайдеров, пытавшихся передать конфиденциальную информацию;

‒ усовершенствование комплексной системы защиты информации и повышение уровня защищенности данных.

Литература:

- Лебедев А. В. Защита компьютера от вирусов, хакеров и сбоев / А. В. Лебедев. — Питер, 2013–114 с. ISBN: 978–5–496–00078–9

- Каторин, Ю. Ф. Защита информации техническими средствами [Электронный ресурс] / Ю. Ф. Каторин // СПб НИУ ИТМО. — 2012, — С. 248–255. — URL: http://books.ifmo.ru/file/pdf/975.pdf (дата обращения: 25.05.2017).