В статье предлагается подход к моделированию процессов функционирования систем защиты информации, основанный на использовании методологии функционального моделирования IDEF0. Процесс функционирования системы защиты информации разбивается на составные части — подпроцессы, каждый из которых отражает защиту информации по конкретному направлению. Далее выполняется моделирование каждого подпроцесса. Практическое применение этого подхода позволит детально изучить и проанализировать особенности протекающих в системе защиты процессов, выявить имеющиеся уязвимости системы защиты и разработать предложения по их устранению.

Ключевые слова: система защиты информации, методология функционального моделирования IDEF0

Интенсивное развитие и масштабное внедрение информационных систем и технологий сбора, обработки, передачи и хранения информации способствует тому, что в настоящее время необходимость сохранения различных видов тайн, обеспечения безопасности электронных документов является актуальной проблемой руководства большинства организаций, предприятий и банков.

При проектировании систем защиты информации выполняется ряд работ, направленных на анализ возможных угроз и каналов утечки конфиденциальной информации, формировании необходимого перечня программно-аппаратных, технических, криптографических средств, совместное использование которых обеспечит требуемый уровень защиты информации предприятия. При этом особо внимание уделяется тому, чтобы были перекрыты все возможные каналы утечки информации, а функционирование элементов системы защиты информации было согласованным.

В работе предлагается подход к моделированию процессов функционирования систем защиты информации, основанный на графическом представлении процессов с помощью диаграмм. Использование этих диаграмм позволит проводить анализ систем защиты информации с целью определения перечня необходимых средств и методов защиты, нормативных документов, назначения ответственных лиц.

Наиболее распространенными методологиями моделирования процессов из различных предметных областей являются IDEF0 и диаграммы потоков данных (DFD). Методология IDEF0 предназначена для решения задач моделирования сложных систем и позволяет отображать и анализировать деятельность этих систем [1, 2]. DFD-диаграммы создаются для моделирования существующего процесса движения информации в некоторой системе, для описания документооборота, процессов обработки информации [3].

Основными преимуществами DFD-диаграмм являются:

− способность нотации точно определить внешние сущности, при этом используя анализ потоков информации внутри и за пределами системы;

− способность проектирование сверху вниз;

− описание процессов нижнего уровня, что позволяет преодолеть логическую незавершенность модели.

Недостатками являются невозможность анализа временных промежутков в процессе преобразования данных, а также необходимость ввода управляющих процессов.

Достоинствами IDEF0-диаграмм [4]:

− полнота описания процесса защиты информации (управление, информационные и материальные потоки, обратные связи);

− комплексность при декомпозиции (мигрирование и туннелирование стрелок);

− возможность агрегирования и детализации потоков данных и информации (разделение и слияние стрелок);

− наличие жестких требований методологии, обеспечивающих получение моделей процессов стандартного вида;

− простота документирования процессов, соответствие подхода к описанию процессов в IDEF0 стандартам ISO 9000:2000.

Сходство, присущее всем методам моделирования процессов и систем, DFD- и IDEF0-диаграмм, это несомненное удобство их использования для представления циркуляции потоков и их обработки.

На диаграммах IDEF0 не акцентируется внимание на том, какие конкретно потоки необходимо обрабатывать, благодаря этому диаграммы IDEF0 смогут обеспечить работу систем, использующих обработку любых видов потоков. Таким образом, диаграммы IDEF0 способны продемонстрировать систему с позиции различных функциональных областей. В том числе, с помощью этих диаграмм возможно представление информационных потоков. Так как информационные и другие потоки имеют одинаковое обозначение в модели (IDEF0), она является универсальной моделью. Возможность декомпозиции процессов на диаграммах позволяет представить процесс защиты практически на любом уровне реализации.

Модель на основе диаграмм потоков данных (DFD) позволяет описывать систему только с позиции обработки в ней информации. Несмотря на то, что в публикациях можно встретить на диаграммах потоков данных потоки материальных ресурсов, продукции и т. п., это неверно по определению потока данных, который включает только информацию.

Для моделирования процессов функционирования систем защиты информации предполагается использовать методологию IDEF0, так как, она более универсальна и популярна. С 13 апреля 2005 г. по 2008 г. проводился опрос на тему: «Какой технологии (функционального моделирования) вы отдаете свое предпочтение?» и 42,9 % человек проголосовало за методологию IDEF0 [3].

Как правило, системы защиты информации строятся таким образом, чтобы обеспечить защиту по нескольким направлениям. Основными направлениями использования систем защиты информации являются [5]:

− защита объектов информационных систем;

− защита процессов обработки информации;

− защита каналов связи;

− подавление побочных электромагнитных излучений.

Предлагаемый в работе подход заключается в разбиении процесса функционирования систем защиты информации на составные части — подпроцессы, каждый из которых отражает защиту информации по конкретному направлению, и построении диаграмм, отображающих сущность этих подпроцессов. Целью такого разбиения является упрощение понимания и анализа модели.

Рассмотрим суть предлагаемого подхода на примере моделирования процесса защиты информации, передаваемой по каналам связи.

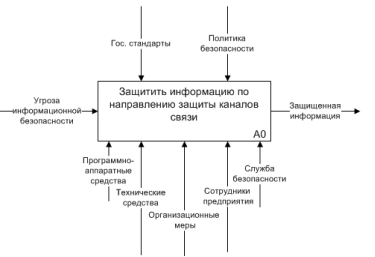

На первом этапе построим контекстную диаграмму процесса защиты информации (Рисунок 1). При этом будем использовать следующие названия элементов IDEF0-диаграмм:

− функциональный блок — «Защитить информацию по направлению защиты каналов связи»;

− входящая интерфейсная дуга — «Угроза информационной безопасности»;

− исходящая интерфейсная дуга — «Защищенная информация»;

− управляющая — «Государственные стандарты», «Политика безопасности предприятия»;

− механизм — «Программно-аппаратные средства», «Технические средства», «Организационные меры», «Сотрудники предприятия», «Служба безопасности».

Рис. 1. Контекстная диаграмма

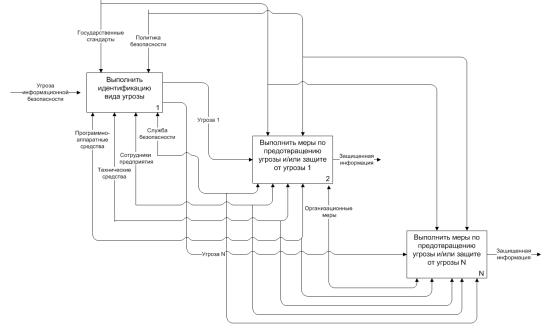

На втором этапе построим диаграмму декомпозиции первого уровня (Рисунок 2). На этой диаграмме наглядно показан процесс функционирования системы защиты информации в случае возникновения угрозы при передаче информации по каналам связи. На начальном шаге декомпозиции выполняется идентификация вида угрозы. Затем выполняются меры по предотвращению угрозы и/или защите от угрозы.

Дальнейшую декомпозицию необходимо выполнить для каждого блока декомпозиции первого уровня, что позволит получить детализированные графические схемы происходящих и планируемых процессов защиты информации.

Рис. 2. Диаграмма декомпозиции первого уровня

Предложенный подход к моделированию процессов функционирования систем защиты информации, использующий методологию функционального моделирования IDEF0, позволит детально изучить и проанализировать особенности протекающих в системе защиты процессов, выявить имеющиеся уязвимости системы защиты и разработать предложения по их устранению.

Литература:

- Новак С. Н. IDEF0-модель торгового механизма межбанковского валютного рынка // Экономика и предпринимательство. — 2014. — № 1–3 (42–3). — С. 821–826.

- Новикова Т. Б., Курзаева Л. В., Петеляк В. Е., Масленникова О. Е., Белоусова И. Д. Описание управления бизнес-процессами предприятия на основе методологии IDEF0: трудности разработки, рекомендации по совершенствованию построения диаграмм // Фундаментальные исследования. — 2015. — № 8–2. — С. 318–322; URL: http://www.fundamental-research.ru/ru/article/view?id=38893 (дата обращения: 07.12.2016).

- Отличия DFD и DEF0 // studopedia.ru —URL: http://studopedia.ru/3_29166_otlichiya-DFD-i-DEF.html (дата обращения: 07.12.2016).

- IDEF0: основные преимущества // studopedia.ru — URL: http://studopedia.ru/6_79726_preimushchestva-IDEF.html (дата обращения: 07.12.2016).

- Бедердинова О. И., Коряковская Н. В. Алгоритм разработки системы защиты информации // Вестник Северного (Арктического) федерального университета. Серия: Естественные науки. — 2013. — № 3. — С. 139–146; URL: http://cyberleninka.ru/article/n/algoritm-razrabotki-sistemy-zaschity-informatsii (дата обращения: 07.12.2016).