В статье проводится разработка модели оценки рисков информационной безопасности предприятия, источником которых является множество признаков внешнего и внутреннего характера. Предлагается методика оценки состояния организации на основе механизма нечеткого вывода.

Ключевые слова: безопасность, модель, угроза, анализ.

Для компьютерных систем случайные сбои и отказы практически неизбежны. Их возникновение может быть обусловлено как внутренними технологическими причинами, так и внешними воздействующими факторами (механическими, климатическими, электромагнитными, биологическими, термическими и др.). В результате сбоев или отказов может произойти искажение и даже уничтожение данных, хранящихся и обрабатываемых в системе. Для снижения рисков безопасности с целью минимизации негативного влияния среды в процессе проработки концепции ИБ необходимо учитывать внешние факторы. Технологические меры предосторожности применяются, как правило, только для специализированных компьютерных систем. Учитывая, что корпоративные компьютерные системы конструктивно менее защищены, они могут быть подвержены различного рода внешним воздействиям как естественного, так и искусственного происхождения. Важным является отслеживание их физического состояния на этапе хранения и обработки информации. [1]

Целью настоящей работы является разработка модели оценки рисков ИБ в компьютерной системе, источником которых является множество воздействующих внешних и внутренних факторов. Определение стратегии решения задачи: Рассмотрим объекты, понятия и отношения в данной предметной области.

Задача комплексного учета совокупности описанных параметров требует наличия специализированных знаний и эвристического опыта со стороны разработчиков. Поэтому оправданной и разумной стратегией в выработке обоснованных заключений о возможных информационных рисках в компьютерной системе является применение технологии экспертных систем. [2] Многие понятия, связанные с безопасностью, являются сугубо качественными, их оценка на основе количественного измерения в большинстве случаев является затруднительной. [3] В ряде случаев оценка экспертом проводится в виде словесных формулировок, которые затем связывают с числовыми значениями, что ограничивает возможности данной технологии, поскольку уверенность в предлагаемой экспертом оценке может носить субъективный характер. Это обусловливает необходимость оперирования лингвистическими основными структурными единицами естественного языка (лингвистическими переменными), то есть применения аппарата нечеткой логики, успешно себя зарекомендовавшего в схожих задачах обеспечения ИБ. В данной работе предлагается методика оценки рисков информационной безопасности на основе технологии механизма нечеткого вывода [4]

Разработка нечеткой модели.

Согласно установленным ранее объектам и понятиям разрабатываемой системы, введем и формализуем необходимые лингвистические переменные:

T1 — Аппаратный уровень защиты;

T2 — Программный уровень защиты;

T3 — Инженерный уровень защиты;

ОП1 — Организационный уровень защиты;

ОП2 — Правовой уровень защиты;

ТТ — Технический уровень защиты.

Выходной лингвистической переменной является:

R — уровень риска информационной безопасности.

Определим терм-множества для входных и выходной лингвистических переменных.

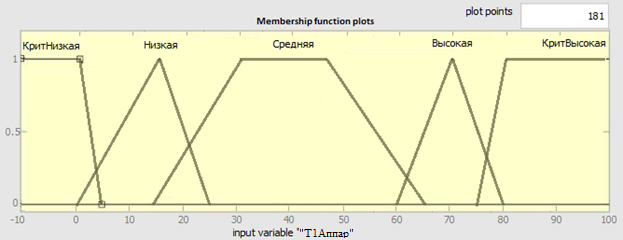

Для входных лингвистических переменных T2, ОП1, ОП2, ТТ введем терм-множество {НИЗКАЯ, СРЕДНЯЯ, ВЫСОКАЯ};

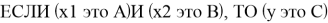

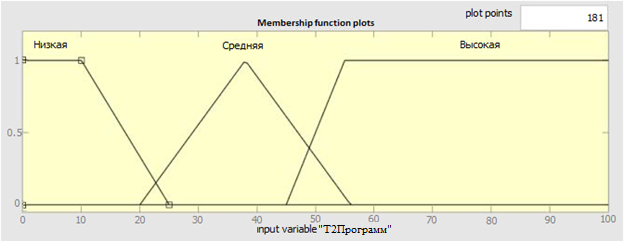

Для Т1, T3 — {КРИТИЧЕСКИ НИЗКАЯ, НИЗКАЯ, СРЕДНЯЯ, ВЫСОКАЯ, КРИТИЧЕСКИ ВЫСОКАЯ};

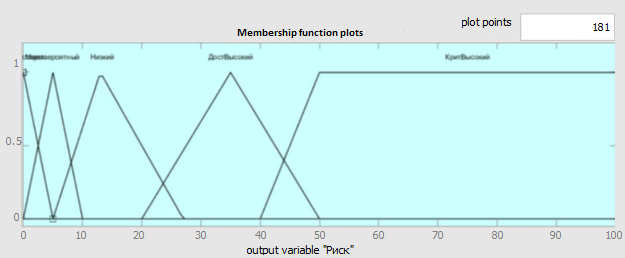

Терм-множество выходной лингвистической переменной описывает уровень информационных рисков: {ОТСУТСТВУЕТ, МАЛОВЕРОЯТНЫЙ, НИЗКИЙ, ДОСТАТОЧНО ВЫСОКИЙ, КРИТИЧЕСКИ ВЫСОКИЙ}.

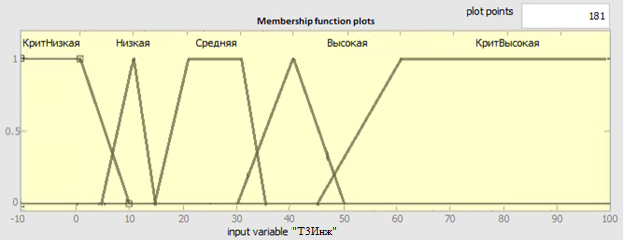

Уровень риска оценивается в процессе нечеткого вывода, использующего множество нечетких правил, составляющих в совокупности базу знаний данной предметной области, которые представляются в виде:

В результате проведенного исследования была определена нечеткая база знаний, представленная далее:

- ЕСЛИ Т1= «КРИТИЧЕСКИ НИЗКАЯ» ТО R=«КРИТИЧЕСКИ ВЫСОКИЙ»

- ЕСЛИ Т1= «КРИТИЧЕСКИ ВЫСОКАЯ» ТО R= «КРИТИЧЕСКИ ВЫСОКИЙ

- ЕСЛИ Т1= «НИЗКАЯ» ТО R=«ОТСУТСТВУЕТ»

- ЕСЛИ Т1= «СРЕДНЯЯ» И ОП1=«НИЗКАЯ» ТО R=«ОТСУТСТВУЕТ»

- ЕСЛИ Т1= «СРЕДНЯЯ» И ОП1=«СРЕДНЯЯ» ТО R=«ОТСУТСТВУЕТ»

- ЕСЛИ Т1= «СРЕДНЯЯ» И ОП1=«ВЫСОКАЯ» ТО R=«МАЛОВЕРОЯТНЫЙ»

- ЕСЛИ Т1= «ВЫСОКАЯ» И ОП1=«НИЗКАЯ» ТО R=«ДОСТАТОЧНО ВЫСОКИЙ»

- ЕСЛИ Т1= «ВЫСОКАЯ» И ОП1=«СРЕДНЯЯ» ТО R=«НИЗКИЙ»

- ЕСЛИ Т1= «ВЫСОКАЯ» И ОП1=«ВЫСОКАЯ» ТО R=«МАЛОВЕРОЯТНЫЙ»

- ЕСЛИ ТТ= «СРЕДНЯЯ» ТО R=«ОТСУТСТВУЕТ»

- ЕСЛИ ТТ = «ВЫСОКАЯ» ТО R=«КРИТИЧЕСКИ ВЫСОКИЙ»

- ЕСЛИ ТТ = «НИЗКАЯ» ТО R=«КРИТИЧЕСКИ ВЫСОКИЙ»

- ЕСЛИ Т3= «КРИТИЧЕСКИ НИЗКАЯ» ТО R=«КРИТИЧЕСКИ ВЫСОКИЙ»

- ЕСЛИ Т3= «КРИТИЧЕСКИ ВЫСОКАЯ» ТО R=«КРИТИЧЕСКИ ВЫСОКИЙ»

- ЕСЛИ Т3= «НИЗКАЯ» И ОП2=«НИЗКАЯ» ТО R=«ОТСУТСТВУЕТ»

- ЕСЛИ Т3= «СРЕДНЯЯ» И ОП2=«НИЗКАЯ» ТО R=«МАЛОВЕРОЯТНЫЙ»

- ЕСЛИ Т3= «СРЕДНЯЯ» И ОП2=«СРЕДНЯЯ» ТО R=«ОТСУТСТВУЕТ»

- ЕСЛИ Т3= «СРЕДНЯЯ» И ОП2=«ВЫСОКАЯ» ТО R=«МАЛОВЕРОЯТНЫЙ»

- ЕСЛИ Т3= «ВЫСОКАЯ» И ОП2=«НИЗКАЯ» ТО R=«КРИТИЧЕСКИ ВЫСОКИЙ

- ЕСЛИ Т3= «ВЫСОКАЯ» И ОП2=«СРЕДНЯЯ» ТО R=«НИЗКИЙ»

- ЕСЛИ Т3= «ВЫСОКАЯ» И ОП2=«ВЫСОКАЯ» ТО R=«НИЗКИЙ»

- ЕСЛИ Т2= «КРИТИЧЕСКИ НИЗКАЯ» ТО R=«КРИТИЧЕСКИ ВЫСОКИЙ»

- ЕСЛИ Т2= «ВЫСОКАЯ» ТО R=«КРИТИЧЕСКИ ВЫСОКИЙ»

- ЕСЛИ Т2= «НИЗКАЯ» И ОП2=«НИЗКАЯ» ТО R=«ОТСУТСТВУЕТ»

- ЕСЛИ Т2= «СРЕДНЯЯ» И ОП2=«НИЗКАЯ» ТО R=«МАЛОВЕРОЯТНЫЙ»

- ЕСЛИ Т2= «СРЕДНЯЯ» И ОП2=«СРЕДНЯЯ» ТО R=«ОТСУТСТВУЕТ»

- ЕСЛИ Т2= «СРЕДНЯЯ» И ОП2=«ВЫСОКАЯ» ТО R=«МАЛОВЕРОЯТНЫЙ»

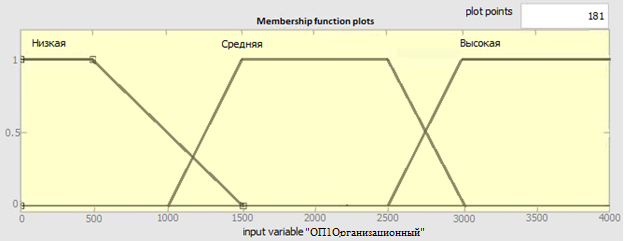

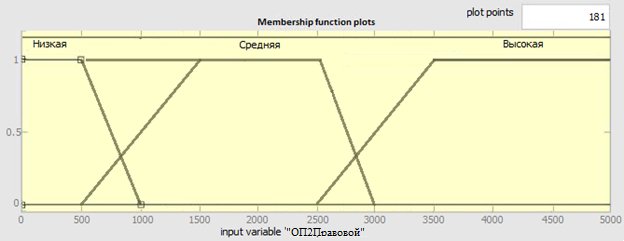

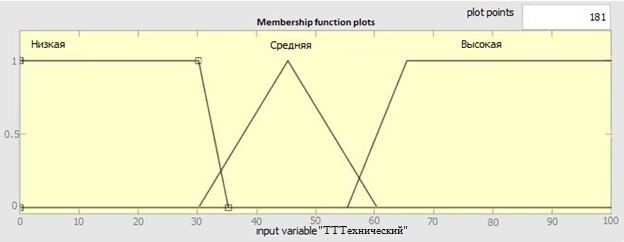

Для создания методики оценки рисков необходимо разработать экспертную систему, которая была бы реализована в виде системы нечеткого вывода и позволяла определять величину риска на основе субъективных оценок всех уровней ИБ. Для последующего моделирования такого рода системы используется программный инструментарий Fuzzy Logic Toolbox, представляющий собой пакет расширения MATLAB, содержащий инструменты для проектирования систем нечеткой логики. При определении форм кривых функций принадлежности учитывается, что они строятся субъективно по результатам опроса экспертов, поэтому являются, в некотором смысле, «приближенными». [5] На практике форма кривых функции принадлежности выбирается исходя из сложности проведения расчетов. Наибольшее распространение получили треугольная и трапецеидальная функции принадлежности из-за их универсальности и меньших требований к вычислительным ресурсам при их аппаратной реализации. [6] Для отображения выделенных нечетких подмножеств лингвистических переменных воспользуемся ими. Параметры входных функций принадлежности приведены на рис.1–6.

Рис. 1. Параметры входных лингвистических переменных: Аппаратный уровень защиты

Рис. 2. Параметры входных лингвистических переменных: Программный уровень защиты

Рис. 3. Параметры входных лингвистических переменных: Инженерный уровень защиты

Рис. 4. Параметры входных лингвистических переменных: Организационный уровень защиты

Рис. 5. Параметры входных лингвистических переменных: Правовой уровень защиты

Рис. 6. Параметры входных лингвистических переменных: Технический уровень защиты

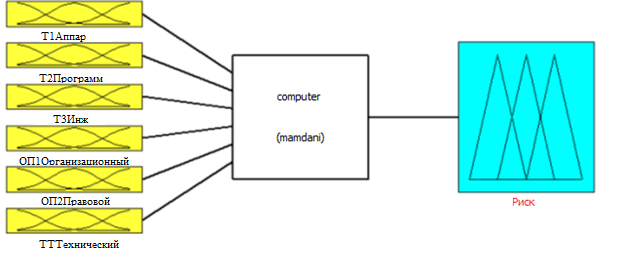

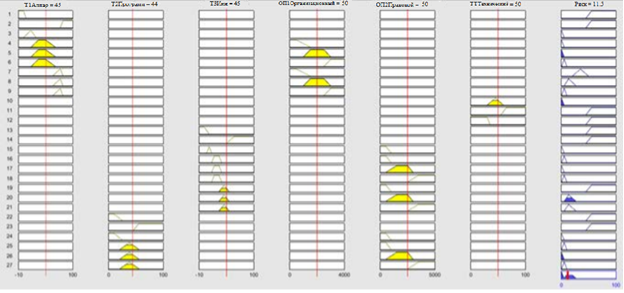

В качестве механизма нечеткого логического вывода разрабатываемой системы применяется алгоритм Мамдани, получивший наибольшее практическое применение в задачах нечеткого моделирования и заключающийся в применении минимаксной композиции нечетких множеств. Процесс обработки нечетких правил вывода в этом случае состоит из четырех этапов.

Фаззификация, состоящая в определении степени истинности, т. е. значения функции принадлежности для предпосылок (левых частей) каждого правила.

- Нечеткий вывод, состоящий в применении к заключениям (правой части) правил вычисленного значения истинности для предпосылок каждого правила. В качестве правил логического вывода в алгоритме Мамдани используется операция минимум (min), «отсекающая» функцию принадлежности заключения правила по высоте, соответствующей вычисленной степени истинности предпосылки правила.

- Композиция, объединяющая с использованием операции максимум (max) все нечеткие подмножества, определенные для каждой переменной вывода, и формирующая одно нечеткое подмножество для каждой переменной вывода.

- Дефаззификация, реализующая скаляризацию результата композиции, т. е. переход от нечеткого подмножества к скалярным значениям. Реализованная в среде MATLAB схема описанной системы нечеткого вывода приведена на рис. 7.

Рис. 7. Схема системы нечеткого вывода в среде MATLAB

Данная система позволяет оценить риск ИБ в компьютерной системе на основании введенной выходной лингвистической переменной, параметры которой представлены на рис. 8.

Рис. 8. Параметры выходной лингвистической переменной «уровень риска информационной безопасности»

Рассмотрим пример проведения подобной оценки. Для этого предположим, что на основании эскпертных измерений были получены следующие входные данные, считаемые по балльной шкале 0–100: Аппаратный уровень составил 45, Программный уровень — 44, Инженерный уровень — 45, при этом Организационный уровень — 60, Правовой уровень — 50, Технический уровень — 50. Особенностью нечеткой экспертной системы является одновременное срабатывание всех заданных правил, с различной степенью их влияния на выходное значение. Результаты вычислений нечеткого вывода для 27 заданных ранее правил приведены на рис. 9.

Рис. 9. Результаты вычислений нечеткого вывода для 27 заданных правил

Согласно выполненному расчету уровень риска ИБ при измеренных параметрах является НИЗКИМ (11.5), что соответствует исходным входным данным. Проведенные аналогичные исследования представленной нечеткой модели для различных наборов исходных данных также показали приемлемые результаты.

Рассмотренная в данной работе реализация в среде MATLAB нечеткой модели оценки состояния информационной защиты по выделенным пунктам является адекватной происходящей в системе происходящих процессов, позволяет оценить риски ИБ, источником которых является множество воздействующих внешних и внутренних факторов.

Заключение

Рассмотренная в данной работе реализация нечеткой модели оценки предприятия является адекватным происходящим в компьютерной системе, позволяет оценить риски ИБ, источником которых является множество воздействующих внешних и внутренних факторов. В качестве механизма нечеткого логического вывода разрабатываемой системы был проанализирован и реализован алгоритм Мамдани, заключающийся в применении минимаксной композиции нечетких множеств.

Литература:

- Семененко, В. А. Информационная безопасность / В. А. Семененко. — Москва: МГИУ, 2017. — 276 с.

- Морозов, Д. И. Защита радиоэлектронных средств от влияния климатических факторов / Д. И. Морозов, П. Г. Андреев, И. Ю. Наумова // Радиоэлектронная техника. — № 1 (4). — 2011. — С. 255–261.

- Маршаков, Д. В. Экспертные системы информационной безопасности / Д. В. Маршаков, В. А. Фатхи. — Ростов-на-Дону: Издательский центр ДГТУ, 2017. — 223 с.

- Ажмухамедов, И. М. Оценка повреждений безопасности информационной системы на основе нечетко-когнитивного подхода / И. М. Ажмухамедов // Вопросы защиты информации. — 2016. — № 1. — С. 57–60.

- Булдакова, Т. И. Оценка информационных рисков в автоматизированных системах с помощью нейро-нечеткой модели / Т. И. Булдакова, Д. А. Миков // Наука и образование: МГТУ им. Н. Э. Баумана. — 2016. — № 11. — С. 295–310.

- Баранова, Е. К. Методика анализа рисков информационной безопасности с использованием нечеткой логики на базе инструментария MATLAB / Е. К. Баранова, А. М. Гусев // Образовательные ресурсы и технологии. —2016. — № 1(13). — С. 88–96.