Электрон тўлов тизимларида ахборот хавфсизлигига бўладиган намунавий ҳужумларнинг таҳлили

Авторы: Худайбергенов Тимур Артурович, Искандаров Санжар Кувондикович

Рубрика: Спецвыпуск

Опубликовано в Техника. Технологии. Инженерия №3 (5) июнь 2017 г.

Дата публикации: 14.07.2017

Статья просмотрена: 65 раз

Библиографическое описание:

Худайбергенов, Т. А. Электрон тўлов тизимларида ахборот хавфсизлигига бўладиган намунавий ҳужумларнинг таҳлили / Т. А. Худайбергенов, С. К. Искандаров. — Текст : непосредственный // Техника. Технологии. Инженерия. — 2017. — № 3.1 (5.1). — С. 48-51. — URL: https://moluch.ru/th/8/archive/62/2615/ (дата обращения: 26.04.2024).

Кириш. Электрон тўлов тизимлари – бу Интернет ёрдамида амалга ошириладиган нақд пулсиз транзаксияли тизимлардир. Бунда тўлов воситалари бўлиб оддий нақд пуллар эмас балки электрон пуллар, шартли тўлов бирликлари бўлиб хизмат қилади. Бу эса хисоб-китоб қилишнинг тез ва осон усули ҳисобланади.

Калит сўзлар: електрон тўлов,анонимлик тамоил,идентификация, аутентификация.

Замонавий электрон тўлов тизимларини яратишда асосий 4 та тамойилга таяниш лозим бўлади:

|

Хавфсизлик тамойили |

|

Анонимлик тамойили |

|

Ихчамлилик тамойили |

|

Икки тамонлама йўналиш тамойили |

Хавфсизлик тамойили – ахборотни ҳимоялаш протоколларидан транзаксияларни узатишда тўла конфиденциалликни таъминлашни кўзда тутади. Замонавий электрон рақамли имзо ва шифрлаш алгоритмлари бу масалани ечишда бизга ёрдам бериши шубҳасиз.

Анонимлик тамойилида бирор шахснинг тўловларини кузатишнинг яъни унинг ҳаётига аралашишнинг мумкин бўлган ҳар қандай имкониятга йўл қўймаслик учун транзаксия муаллифларининг бутунлай йўқ бўлишини кўзда тутади.

Ихчамлилик тамойили – ихтиёрий тўлов тизими ускуналари фойдаланувчига бирор бир аниқ техник қурилмага боғлиқ бўлмаслик имкониятини бериб уни ҳаракатланишини эркин қилади, сотувчи ва харидорнинг жойлашган жойидан қатъий назар хоҳлаган товарни олиш имкониятини яратишни кўзда тутади.

Икки тамонлама йўналиш тамойили тўлов тизимларида пулни нафақат бошқа шахсга беришни, балки олишни ҳам назарда тутади. [1]

Тизимга бўладиган намунавий хужумлар. Барча хужумлар Интернет ишлаши принципларининг қандайдир чегараланган сонига асосланганлиги сабабли масофадан бўладиган намунавий хужумларни ажратиш ва уларга қарши қандайдир комплекс чораларни тавсия этиш мумкин. Бу чоралар, ҳақиқатан, тармоқ хавфсизлигини таъминлайди.

Интернет протоколларининг мукаммал эмаслиги сабабли тармоқдаги ахборотга масофадан бўладиган асосий намунавий хужумлар қуйидагилар:

тармоқ трафигини тахлиллаш;

тармоқнинг ёлғон объектини киритиш;

ёлғон маршрутни киритиш;

хизмат қилишдан воз кечишга ундайдиган хужумлар.

Тармоқ трафигини таҳлиллаш. Сервердан Интернет тармоғи базавий протоколлари FTP (File Transfer Protocol) ва TELNET (Virtual Terminal Protoсoli) бўйича фойдаланиш учун фойдаланувчи идентификация ва аутентификация муолажаларини ўтиши лозим. Фойдаланувчини идентификациялашда ахборот сифатида унинг идентификатори ишлатилса, аутентификациялаш учун парол ишлатилади. FTP ва TELNET протоколларининг хусусияти шундаки, фойдаланувчиларнинг пароли ва идентификатори тармоқ орқали очиқ, шифрланмаган кўринишда узатилади. Демак, Интернет хостларидан фойдаланиш учун фойдаланувчининг исми ва паролини билиш кифоя.

Ахборот алмашинувида Интернетнинг масофадаги иккита узели алмашинув ахборотини пакетларга бўлишади. Пакетлар алоқа каналлари орқали узатилади ва шу пайтда ушлаб қолиниши мумкин.

FTP ва TELNET протоколларининг тахлили кўрсатадики, TELNET паролни символларга ажратади ва паролнинг хар бир символини мос пакетга жойлаштириб битталаб узатади, FTP эса, аксинча паролни бутунлигича битта пакетда узатади. Пароллар шифрланмаганлиги сабабли пакетларнинг махсус сканер дастурлари ёрдамида фойдаланувчининг исми ва пароли бўлган пакетни ажратиб олиш мумкин. Худди шу сабабли, ҳозирда оммавий тус олган ICQ дастури ҳам ишончли эмас.

ICQ нинг протоколлари ва ахборотларни сақлаш, узатиш форматлари маълум ва демак, унинг трафиги ушлаб қолиниши ва очилиши мумкин.

Асосий муаммо алмашинув протоколида. Базавий татбиқий протоколларнинг TCP/IP оиласи анча олдин (60-йилларнинг охири ва 80-йилларнинг боши) ишлаб чиқилган ва ундан бери умуман ўзгаргирилмаган. Ўтган давр мобайнида тақсимланган тармоқ хавфсизлигини таъминлашга ёндашиш жиддий ўзгарди. Тармоқ уланишларини химоялашга ва трафикни шифрлашга имкон берувчи ахборот алмашинувининг турли протоколлари ишлаб чиқилди. Аммо бу протоколлар эскиларининг ўрнини олмади (SSL бундан истисно) ва стандарт мақомига эга бўлмади. Бу протоколларнинг стандарт бўлиши учун эса тармоқдан фойдаланувчиларнинг барчаси уларга ўтишлари лозим.

Аммо, Интернетда тармоқни марказлашган бошқариш бўлмаганлиги сабабли бу жараён яна кўп йиллар давом этиши мумкин.

Тармоқнинг ёлғон объектини киритиш. Ҳар қандай тақсимланган тармоқда қидириш ва манзиллаш каби «нозик жойлари» мавжуд. Ушбу жараёнлар кечишида тармоқнинг ёлғон объектини (одатда, бу ёлғон хост) киритиш имконияти туғилади. Ёлғон объектнинг киритилиши натижасида манзилга узатмоқчи бўлган барча ахборот аслида нияти бузуқ одамга тегади. Тахминан буни тизимингизга, одатда, электрон почтани жўнатишда фойдаланадиган провайдерингиз сервери манзили ёрдамида киришга кимдир уддасидан чиққани каби тасаввур этиш мумкин. Бу холда нияти бузуқ одам унчалик қийналмасдан электрон хат-хабарингизни эгаллаши, мумкин, сиз эса хатто ундан шубхаланмасдан ўзингиз барча электрон почтангизни жўнатган бўлар эдингиз.

Қандайдир хостга мурожаат этилганида манзилларни махсус ўзгартиришлар амалга оширилади (IP-манзилдан тармоқ адаптери ёки маршрутизаторининг физик манзили аниқланади). Интернетда бу муаммони ечишда ARP(Adress Resolution Protocol) протоколидан фойдаланилади. Бу қуйидагича амалга оширилади: тармоқ ресурсларига биринчи мурожаат этилганида хост кенг кўламли ARP- сўровни жўнатади. Бу сўровни тармоқнинг берилган сегментидаги барча станциялар қабул қилади. Сўровни қабул қилиб, хост сўров юборган хост хусусидаги ахборотни ўзининг ARP-жадвалига киритади, сўнгра унга ўзининг Ethernet-манзили бўлган ARP-жавобни жўнатади. Агар бу сегментда бундай хост бўлмаса, тармоқнинг бошқа сегментларига мурожаатга имкон берувчи маршрутизаторга мурожаат қилинади. Агар фойдаланувчи ва нияти бузуқ одам бир сегментда бўлса, ARP-сўровни ушлаб қолиш ва ёлғон ARP- жавобни йўллаш мумкин бўлади. Бу усулнинг таъсири фақат битта сегмент билан чегараланганлиги тасалли сифатида хизмат қилиши мумкин.[2]

ARP билан бўлган холга ўхшаб DNS -сўровни ушлаб қолиш йўли билан

Интернет тармоғига ёлғон DNS-серверни киритиш мумкин.

Бу қуйидаги алгоритм бўйича амалга оширилади:

- DNS-сўровни кутиш.

- Олинган сўровдан керакли маълумотни чиқариб олиш ва тармоқ бўйича сўров юборган хостга ёлғон DNS-жавобни ҳақиқий DNS-сервер номидан узатиш. Бу жавобда ёлғон DNS-сервернинг IP-манзили кўрсатилган бўлади.

- Хостдан пакет олинганида пакетнинг IP-сарлавхасидаги IP- манзилни ёлғон DNS ссрвернинг IP-манзилига ўзгартириш ва пакетни серверга узатиш (яъни ёлғон DNS-сервер ўзининг номидан сервер билан иш олиб боради).

- Сервердан пакетни олишда пакетнинг IP-сарлавхасидаги IP-манзилни ёлғон DNS-сервернинг IP-манзилига ўзгартириш ва пакетни хостга узатиш (ёлғон DNS серверни хост ҳақиқий хисоблайди).

Ёлғон маршрутни киритиш. Маълумки, замонавий глобал тармоқлари бир-бири билан тармоқ, узеллари ёрдамида уланган тармоқ сегментларининг мажмуидир. Бунда маршрут деганда маълумотларни манбадан қабул қилувчига узатишга хизмат қилувчи тармоқ узелларининг кетма-кетлиги тушунилади. Маршрутлар хусусидаги ахборотни алмашишни унификациялаш учун маршрутларни бошқарувчи махсус протоколлар мавжуд. Интернетдаги бундай протоколларга янги маршрутлар ҳусусида хабарлар алмашиш протоколи - ICMP (Internet Control Message Protocol) ва маршрутизаторларни масофадан бошқариш протоколи SNMP (Simple Network Manegment Protocol) мисол бўла олади. Маршрутни ўзгартириш хужум қилувчи ёлғон хостни киритишдан бўлак нарса эмас. Хатто, охирги объект ҳақиқий бўлса, ҳам маршрутни ахборот барибир ёлғон хостдан ўтадиган қилиб кўриш мумкин.

Машрутни ўзгартириш учун хужум қилувчи тармоққа тармоқни бошқарувчи қурилмалар (масалан, машрутизаторлар) номидан берилган тармоқни бошқарувчи протоколлар орқали аниқланган махсус хизматчи хабарларни жўнатиши лозим. Маршрутни муваффақиятли ўзгартириш натижасида хужум қилувчи тақсимланган тармоқдаги иккита объект алмашадиган ахборот оқими устидан тўла назоратга эга бўлади, сўнгра ахборотни ушлаб қолиши, тахлиллаши, модификациялаши ёки оддийгина йўқотиши мумкин. Бошқача айтганда тахдидларнинг барча турларини амалга ошириш имконияти туғилади.

Хизмат қилишдан воз кечишга ундайдиган тақсимланган хужумлар - DDoS (Distributed Denial of Service) компьютер жиноятчилигининг нисбатан янги хили бўлсада, қўрқинчли тезлик билан тарқалмоқда. Бу хужумларнинг ўзи анчагина ёқимсиз бўлгани этмаганидек, улар бир вақтнинг ўзида масофадан бошқарилувчи юзлаб хужум қилувчи серверлар томонидан бошланиши мумкин.

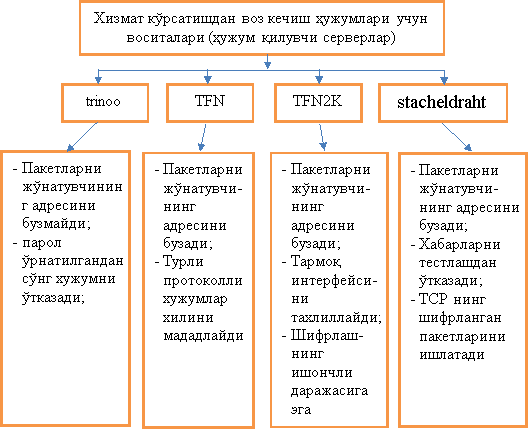

Хакерлар томонидан ташкил этилган узелларда DDoS хужумлар учун учта инструментал воситани топиш мумкин: trinoo, Tribe Flood Net (TFN) ва TFN2K. Яқинда TFN ва триноо нинг энг ёқимсиз сифатларини уйғунлаштирган яна биттаси stacheldraht («тикон симлар») пайдо бўлди.

1-расмда хизмат қилишдан воз кечишга ундайдиган хужум воситаларининг характеристикалари келтирилган. [3]

Хизмат қилишдан воз кечишга ундайдиган оддий тармоқ хужумида хакер танлаган тизимига пакетларни жўнатувчи инструментидан фойдаланади. Бу пакетлар нишон тизимининг тўлиб тошиши ва бузилишига сабаб бўлиши керак. Кўпинча бундай пакетларни жўнатувчилар манзили бузиб кўрсатилади. Шу сабабли хужумнинг ҳақиқий манбасини аниқлаш жуда қийин.

1-расм. Хизмат қилишдан воз кечишга ундайдиган хужум воситаларининг характеристикалари.

DDoS хужумларини ташкил етиш битта хакернинг қўлидан келади, аммо бундай хужумнинг эффекти агентлар деб аталувчи хужум қилувчи серверларнинг ишлатилиши хисобига анчагина кучаяди. TFN да серверлар (сервер), а trinoo да демонлар деб аталувчи бу агентлар хакер томонидан масофадан бошқарилади. [4]

Хулоса. Электрон тўлов тизимларида ахборот хавфсизлигини таъминлаш воситаларини ва тармоқ хавфсизлигининг протоколлари ва стандартларини тадқиқ этиш натижалари шуни кўрсатадика, бугунги кунда Интернет тармоқлари орқали амалга ошириладиган хизматларнинг хавфсизлигини таъминлаш энг долзарб мавзулардан бўлиб қолмоқда. Бу муамонинг комлекс ечимларини излаш илмий изланувчилар учун муҳим объект бўлиб ҳисобланади.

Адабиётлар:

- Ўзбекистон Республикасининг 2005 йил 16 декабрда қабул қилинган “Электрон тўловлар тўғрисида”ги Қонуни.

- Department, VJTI, Mumbai, Computer Department, VJTI, Mumbai. Pradnya B.Rane and Dr. B.B.Meshram “International Journal of Electronics and Computer Science Engineering”Topic is “Transaction Security for E-Commerce Application” June 2013

- Niranjanamurthy M and DR. Dharmendra Chahar “International Journal Advanced Research in Computer and Communication Engineering” Topic is “The study of E-Commerce Security Issues and Solutions” July 2013

- О.П.Ахмедова, М.Х.Назарова “Ахборот Коммуникациялар: Тармоқлар, Технологиялар, Ечимлар” №3 (2013/27) сонли илмий-техникавий журналида “Электрон тўлов тизимларида ахборот хавфсизлиги муоммолари”.

Похожие статьи

Протокол TACACS+ | Статья в журнале «Молодой ученый»

В ходе атак DoS могут использоваться обычные Интернет-протоколы, такие как TCP и ICMP (Internet Control Message Protocol).

Основные термины (генерируются автоматически): DHCP, DNS, HTTP, SMTP, FTP, IMAP, резервное копирование, почтовый сервер, TCP, протокол.

Методика измерения пропускной способности в сетях TCP/IP

В ходе атак DoS могут использоваться обычные Интернет-протоколы, такие как TCP и ICMP (Internet Control Message Protocol).

Основные термины (генерируются автоматически): DHCP, DNS, HTTP, SMTP, FTP, IMAP, резервное копирование, почтовый сервер, TCP, протокол.

Причины и источники сетевых аномалий | Статья в журнале...

Tribe Flood Network (TFN) и Tribe Flood Network 2000 (TFN2K).

запросы к DNS-серверу, сканирование диапазона IP-адресов (ping sweeps) и сканирование портов.

перехват пакетов передающихся по сети в открытом виде (службы telnet, FTP, SMTP, POP3 и т. д.), например...

Сетевые атаки. Виды. Способы борьбы | Статья в сборнике...

Однако ввиду того, что некоторые сетевые приложения передают данные в текстовом формате (telnet, FTP, SMTP, POP3 и т.д.), с помощью сниффера

В ходе атак DoS могут использоваться обычные Интернет-протоколы, такие как TCP и ICMP (Internet Control Message Protocol).

Сравнительный анализ сетевой терминологии в русском языке

Одной из функций системы мониторинга является сбор данных нагрузки и производительности оборудования с помощью стандартных протоколов ICMP, SNMP и с...

Разработка автоматизированной системы мониторинга...

- DNS; - Ping; - Telnet. При отказе сервиса, соответствующее уведомление оперативно отправляется администратору на указанные адреса электронной почты, на телефон в виде SMS или звонком, в интернет-пейджер (ICQ, Jabber), по RSS или с помощью запроса HTTP GET к...

Похожие статьи

Протокол TACACS+ | Статья в журнале «Молодой ученый»

В ходе атак DoS могут использоваться обычные Интернет-протоколы, такие как TCP и ICMP (Internet Control Message Protocol).

Основные термины (генерируются автоматически): DHCP, DNS, HTTP, SMTP, FTP, IMAP, резервное копирование, почтовый сервер, TCP, протокол.

Методика измерения пропускной способности в сетях TCP/IP

В ходе атак DoS могут использоваться обычные Интернет-протоколы, такие как TCP и ICMP (Internet Control Message Protocol).

Основные термины (генерируются автоматически): DHCP, DNS, HTTP, SMTP, FTP, IMAP, резервное копирование, почтовый сервер, TCP, протокол.

Причины и источники сетевых аномалий | Статья в журнале...

Tribe Flood Network (TFN) и Tribe Flood Network 2000 (TFN2K).

запросы к DNS-серверу, сканирование диапазона IP-адресов (ping sweeps) и сканирование портов.

перехват пакетов передающихся по сети в открытом виде (службы telnet, FTP, SMTP, POP3 и т. д.), например...

Сетевые атаки. Виды. Способы борьбы | Статья в сборнике...

Однако ввиду того, что некоторые сетевые приложения передают данные в текстовом формате (telnet, FTP, SMTP, POP3 и т.д.), с помощью сниффера

В ходе атак DoS могут использоваться обычные Интернет-протоколы, такие как TCP и ICMP (Internet Control Message Protocol).

Сравнительный анализ сетевой терминологии в русском языке

Одной из функций системы мониторинга является сбор данных нагрузки и производительности оборудования с помощью стандартных протоколов ICMP, SNMP и с...

Разработка автоматизированной системы мониторинга...

- DNS; - Ping; - Telnet. При отказе сервиса, соответствующее уведомление оперативно отправляется администратору на указанные адреса электронной почты, на телефон в виде SMS или звонком, в интернет-пейджер (ICQ, Jabber), по RSS или с помощью запроса HTTP GET к...