В статье автор рассматривает циклические коды, их построение и применение для обнаружения и исправления ошибок в передаче данных.

Ключевые слова: циклические коды, полиномы, кодирование данных, код Хэмминга, контрольные символы.

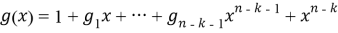

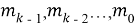

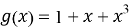

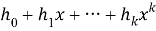

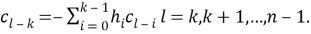

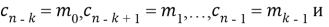

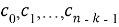

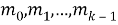

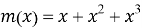

Пусть

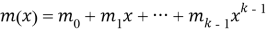

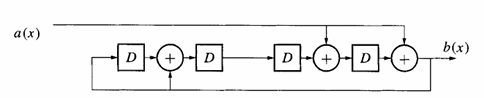

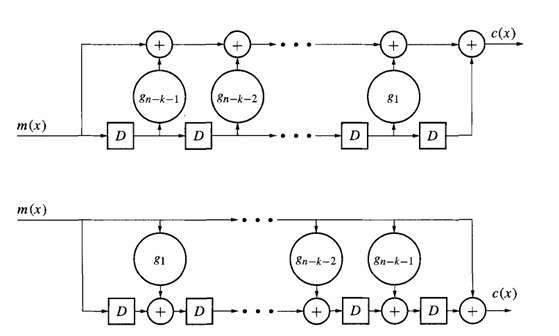

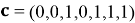

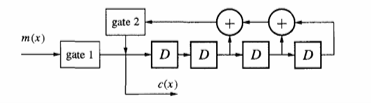

Рис. 1. Реализация

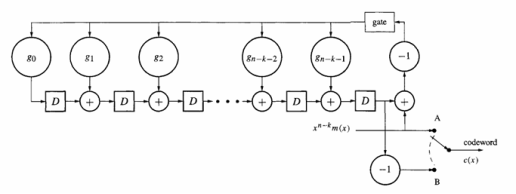

Рис. 2. Схемная реализация

Это можно сделать, сдвинув m(x) (начиная с символа старшего порядка

Чтобы вычислить систематическое кодирование, необходимо выполнить следующие шаги:

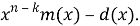

1. Вычислите

2. Разделите на

3. Вычислите

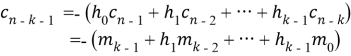

На рис. 5 показана блок-схема схемы, выполняющей эти действия. Структура подключения такая же, как у полиномиального делителя. Однако вместо того, чтобы подавать сигнал с левого конца, сигнал подается с

правого

конца, что соответствует сдвигу на

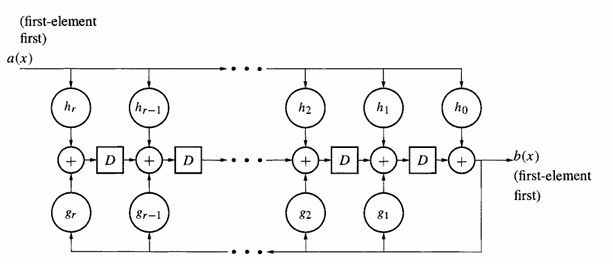

Рис. 3. Реализация схемы

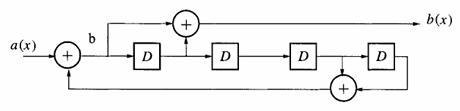

Рис. 4. Несистематическое кодирование циклических кодов

Операции выполняются следующим образом:

-

Когда ворота «открыты» (пропускают сигнал), а переключатель находится в положении A, символы сообщений

- Затвор «закрывается», удаляя обратную связь. Переключатель переводится в положение B. (Для двоичного поля коэффициенты -1 не нужны).

-

Система тактируется

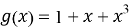

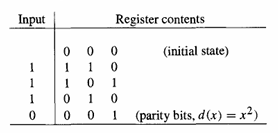

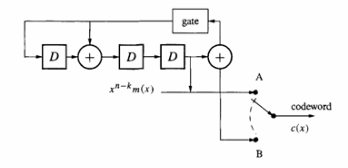

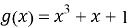

Пример 1. Для (7, 4) двоичного кода Хэмминга с генератором

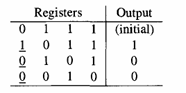

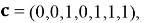

Последовательность выходных битов такова

Рис. 5. Схема для систематического кодирования с использованием

Рис. 6. Систематический кодер для кода (7, 4) с генератором

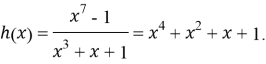

Систематическое кодирование также может быть выполнено с помощью полинома проверки на четность

Учитывая систематическую часть сообщения

1. При открытом затворе 1 (прохождение символов сообщения) и закрытом затворе 2, а также при очищенном до 0 регистре синдрома, сообщение

2. Затем ворота 1 закрываются, а ворота 2 открываются.

Рис. 7. Систематический кодер с использованием полинома проверки четности.

Рис. 8. Систематический кодер для кода Хэмминга с использованием

Первая цифра проверки четности производится и появляется в точке, обозначенной A.

3. Вычисления продолжаются до тех пор, пока не будут получены все

Пример 2. Для генератора кода (7, 4)

На рис. 8 показана схема систематического кодера. (Коэффициент -1 удален из-за двоичного поля.) Предположим, что

Последовательность выходных битов такова

Литература:

- Moon, Todd K. (2005). Error Correction Coding.