В статье проведен аналитический обзор способов несанкционированного доступа к информации, представлены сведения об основных видах информации, к которой был осуществлен несанкционированный доступ. Представлены способы противодействия несанкционированному доступу к информации.

Ключевые слова: несанкционированный доступ, информационная безопасность, защита информации, данные.

Информационные технологии в современном мире внедряются повсеместно и охватываю все сферы жизнедеятельности человека. В связи с этим остро встает вопрос информационной безопасности. На сегодняшний день существует достаточное количество методов и средств защиты информации в автоматизированных информационных системах. Поэтому также и разнообразны способы и средства возможных несанкционированных действий на них. Наиболее опасной категорией, по нашему мнению, является несанкционированный доступ (НСД).

Анализ открытых источников позволяет сделать вывод, что количество преступлений в киберпространстве из года в год растет с математической прогрессией.

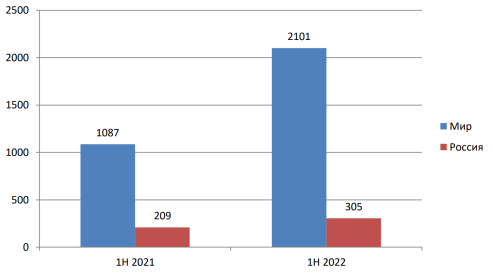

Число утечек информации по итогам первой половины 2022 г. в сравнении с аналогичным периодом 2021 г. приведен на рис. 1 [1].

Рис. 1. Количество утечек информации по миру и в России

По нашему мнению, данная тенденция будет иметь дальнейшее развитие, связанное с проведением Российской Федерацией специально военной операции. Данный вывод основан на том, что в ходе вооруженного противостояния информация ограниченного распространения имеет критическое значение и в случае утечки может быть использована противником для нанесения ущерба интересам безопасности Российской Федерации.

Несанкционированный доступ к информации (НСД) — это доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами (Примечание: под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения средств вычислительной техники или автоматизированных систем) [2].

Основными способами получения информации ограниченного доступа можно выделить:

- Взлом компьютерных систем и информационных ресурсов;

- Перехват различного рода сообщений или излучений;

- Похищение (копирование) информации;

- Использование программных и аппаратных закладок;

- Вымогательство (шантаж, взятка).

Чаще всего на практике указанные варианты получения НСД сочетаются для гарантированного достижения цели. Полученная перечисленными способами информация может быть не просто украдена. Злоумышленник в дальнейшем может изменить ее и использовать для шантажа, дистанционного управления компьютером или нарушения системы безопасности в целом. Поэтому важность задачи грамотного построения системы защиты информации не должна вызывать сомнений.

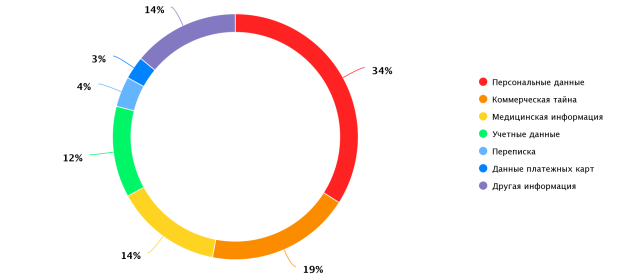

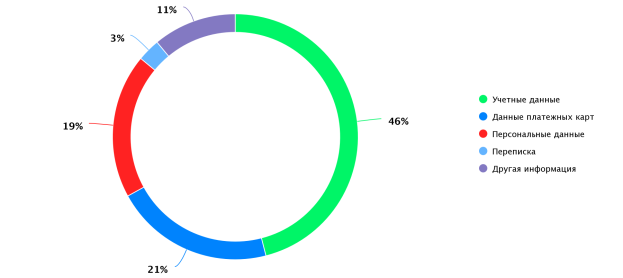

По данным источника [3], в I квартале 2022 г. неправомерные действия были направлены на кражу конфиденциальной информации: для организаций это в первую очередь персональные данные (34 %) и сведения, составляющие коммерческую тайну (19 %). Кроме того, пользовались популярностью медицинская информация (14 %) и учетные данные (12 %). В атаках на частных лиц в большинстве атак были украдены учетные данные (46 %), персональные данные (19 %) и данные платежных карт (21 %). Подробная информация представлена на рис. 2 (для организаций) и рис. 3 (для частных лиц).

Рис. 2 Типы украденных данных для организаций

Рис. 3 Типы украденных данных для частных лиц

Методы защиты информации от НСД можно разделить на следующие категории: организационные, технические, правовые.

К организационным относятся меры и мероприятия, которые устанавливают правила обращения с защищаемой информацией. В эту категорию можно отнести издаваемые внутренние приказы, инструкции и правила, соответствующие действующим нормативно-правовым актам Российской Федерации в области защиты информации. Также сюда можно отнести организацию пропускного режима, видеонаблюдения и физическая защита информационных систем.

К категории технических относятся механизмы, реализующие защиту на основании программных и аппаратных средств. К ним относятся аппаратно-программные модули достоверной загрузки, антивирусная защита, резервное копирование, система идентификации и аутентификации пользователей, разграничение прав доступа к информационным ресурсам, проведение периодической проверки технических средств и систем на наличие закладок, установка системы сигнализации и др.

К правовым относятся меры по контролю за исполнением нормативных актов Российской Федерации, в частности, ФСБ России и ФСТЭК России, а также механизмы разработки и совершенствования нормативной базы по вопросам, связанным с защитой информации.

На практике перечисленные выше методы зачастую сочетаются друг с другом. За счет такого сочетания достигается более высокая надежность системы защиты и соответственно снижается вероятность получения злоумышленником несанкционированного доступа к информации.

Таким образом, в данной статье мы рассмотрели способы несанкционированного доступа к информации, представили сведения об основных видах информации, к которой был осуществлен несанкционированный доступ. Рассмотрели способы противодействия несанкционированному доступу к информации. В результате выявили, что в результате неправомерных действий в мире в два раза, а в России в полтора раза за год увеличилось количество утечек информации. В организациях утечке подверглись персональные данные, а у частных лиц — их учетные данные.

В заключение отметим, что для построения эффективной системы защиты информации не стоит ограничиваться только организационными или техническими мерами. Для гарантированного обеспечения достоверности, целостности и конфиденциальности данных необходим комплексный подход при построении системы защиты информации. При этом необходимо учитывать экономическую целесообразность и достаточность применяемых методов, а также учитывать немаловажный человеческий фактор при подборе персонала.

Литература:

- Отчет об исследовании утечек информации ограниченного доступа в I половине 2022 года: [Электронный ресурс]. URL: https://www.infowatch.ru/sites/default/files/analytics/files/otchyot-ob-utechkakh-dannykh-za-1-polugodie-2022-goda_1.pdf (дата обращения 06.01.2023)

- Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения. Утверждено решением председателя Гостехкомиссии России от 30 марта 1992 г.: [Электронный ресурс]. URL: https://fstec.ru/component/content/article/114-deyatelnost/tekushchaya/tekhnicheskaya-zashchita-informatsii/normativnye-i-metodicheskie-dokumenty/spetsialnye-normativnye-dokumenty/386-rukovodyashchij-dokument-reshenie-predsedatelya-gostekhkomissii-rossii-ot (дата обращения: 06.01.2023)

- Актуальные киберугрозы: I квартал 2022 года: [Электронный ресурс]. URL: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2022-q1 (дата обращения: 06.01.2023).