В век информационных технологий информация является самым дорогим товаром, а ее защита становится первостепенной задачей для обладателя. В определенных же случаях на организацию возлагается обязанность по защите информации, предусматривающая дисциплинарную, административную или даже уголовную ответственность в случае ее невыполнения.

Получается, необходимо обеспечить безопасность критичной для организации информации, то есть такое состояние ее защищенности, которое характеризуется способностью персонала, технических средств и информационных технологий обеспечивать конфиденциальность, а именно сохранение в тайне от субъектов, не имеющих полномочий на ознакомление с ней, целостность и доступность информации при ее обработке техническими средствами.

Одним из принципов защиты от НСД является контроль эффективности средств защиты — проверка соответствия эффективности мероприятий по защите информации установленным требованиям или нормам эффективности защиты информации. Он может быть периодическим, либо инициироваться по мере необходимости пользователем АС или контролирующими органами.

Проверка функционирующих средств и систем защиты информации от НСД осуществляется с помощью программных (программно-технических) средств на предмет соответствия требованиям технического задания с учетом классификации АС и степени секретности обрабатываемой информации.

Контролю подлежат все подсистемы системы защиты информации от НСД, а именно: управления доступом, регистрации и учета, криптографическая и подсистема обеспечения целостности.

Несанкционированный доступ к защищаемой информации.

Внутренние факторы

- Подключение к техническим средствам и системам ОИ.

- Использование закладочных устройств.

- Использование программного обеспечения технических средств ОИ.

- Маскировка под зарегистрированного пользователя.

- Использование дефектов программного обеспечения ОИ.

- Использование программных закладок.

- Применение программных вирусов.

- Хищение носителя защищаемой информации.

- Нарушение функционирования ТС обработки информации.

Внешние факторы

- Подключение к техническим средствам и системам ОИ.

- Использование закладочных устройств.

- Использование программного обеспечения технических средств ОИ.

- Маскировка под зарегистрированного пользователя.

- Использование дефектов программного обеспечения ОИ.

- Использование программных закладок.

- Применение программных вирусов.

- Несанкционированный физический доступ на ОИ.

- Хищение носителя с защищаемой информацией

В данной статье мы остановимся на инструментальных средствах, способных облегчить работу по контролю защищенности АС от НСД.

На выбор средств защиты информации оказывают влияние потребности организации в определенном уровне защищенности автоматизированной системы, количество компьютеров, их основные технические характеристики, применяемые операционные системы и т. п.

Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер. Данная методика актуальна для АС со следующими характеристиками (Таблица 1)

Таблица 1

Характеристики АС

|

Характеристика |

Значение |

|

Структура |

выделенное автоматизированное рабочее место (АРМ) |

|

Режим работы |

многопользовательский |

|

Разграничение доступа |

различные права доступа к информации |

|

Наличие подключения к сетям связи общего пользования (в том числе сетям международного информационного обмена) |

без подключения |

Компоненты АС:

АРМ пользователей;

программное обеспечение:

общесистемное программное обеспечение АС;

специальное программное обеспечение АС.

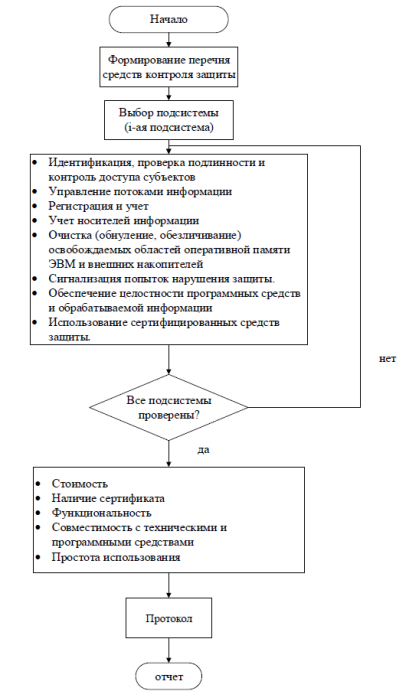

Рис. 1. Блок-схема проведения методики контроля защищенности АС от НСД

Ввод программ контроля защищенности в эксплуатацию не возможен без обучения персонала работе с ними. Возникает необходимость в создании методики по применению средств контроля. В них нужно осветить требования руководящих документов в данной области, чтобы проверяющие знали, для чего необходима та или иная проверка, а также описать применение средств контроля на конкретных примерах. Такие рекомендации будут полезны и при обучении специалистов по защите информации в высших учебных заведениях. Методику контроля защищенности АС от НСД можно представить в виде блок-схемы (Рисунок 1).

Произведем выработку рекомендаций по контролю защищенности АС обработки конфиденциальной информации от НСД. Это происходит в несколько этапов.

Сначала следует разработать структурную схему автоматизированной системы, подлежащей защите. Определить ее название, технические и программные характеристики, режимы работы. Описать обрабатываемую в АС информацию и привести матрица доступа сотрудников к защищаемым информационным ресурсам.

На следующем этапе начинается разработка рекомендаций по контролю защищенности с использованием программных средств. Сам же контроль состоит из трех стадий: планирования, тестирования и анализа результатов.

Для проведения контроля защищенности целесообразно приобрести специальное программное обеспечение, способное справиться с самыми затратными по времени проверками. При этом, когда есть такая возможность, необходимо пользоваться совмещением отдельных видов испытаний. Для проверок, выполняемых вручную, можно использовать метод выборочного контроля.

В данной работе были предложены способы контроля защищенности АС обработки конфиденциальной информации от НСД. Акцент был сделан на инструментальных средствах контроля — программных продуктах, благодаря которым проверка самых затратных по времени и сложных для реализации вручную требований осуществляется быстро и качественно.

В заключении хотелось бы сделать обобщение, что при выборе системы защиты следует оценить ее функциональность, соответствие возможностей требованиям к защите ресурсов АС конкретной организации и стоимость. Для повышения обоснованности выбора целесообразно учесть состояние и перспективы развития парка компьютеров, подлежащих защите, применяемых операционных систем и другого программного обеспечения, задачи, решаемые персоналом с применением АС в различных сферах деятельности организации.

Литература:

- Барабанов А. В., Марков А. С., Цирлов В. Л. // Методический аппарат оценки соответствия автоматизированных систем требованиям безопасности информации // Спецтехника и связь, 2011. № 3. С.48–53. ISSN 2075–7298.

- Девянин П. Н. Модели безопасности компьютерных систем: учеб. пособие для студ. высш. учеб. заведений / Петр Николаевич Девянин. — М.: Издательский центр «Академия», 2005.

- Руководящий документ. Защита от несанкционированного доступа. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей. Утвержден приказом Гостехкомиссии России от 4 июня 1999 г. № 114.