В статье рассмотрены биометрические методы идентификации, применяемые в системах контроля и управления доступом, приведена классификация методов идентификации и основные параметры оценки представленных систем. В качестве базовой технологии выступает метод распознавания лиц. В процессе сравнительного анализа существующих решений в области биометрических методов идентификации приведено подробное описание технологии распознавания лиц и полученные результаты. Полученные результаты позволили обосновать выбор необходимых компонент и свойств, которым должна удовлетворять разрабатываемая система контроля и управления доступом.

Ключевые слова: система контроля и управления доступом, биометрические идентификаторы, геометрия и тепловое изображение лица, нейронная сеть.

Особенность биометрических систем идентификации состоит в том, что они используют сложные алгоритмы реализации, так как анализируют биометрики — уникальные свойства, присущие субъекту. Классификация биометрических признаков приведена в таблице 1 [1].

Таблица 1

Классификация биометрических признаков

|

Статические |

Динамические |

|

Дактилоскопия, геометрическая форма рук, узор радужной оболочки глаз, форма лица, расположение кровеносных сосудов, ДНК |

Голос, динамика подписи, клавиатурный почерк, походка |

Оценка алгоритмов идентификации

В процессе оценки биометрических методов идентификации использованы метрики: FRR и FAR. FPR (False Reject Rate) представляет собой показатель ложного недопуска (ошибка 1 рода), FAR (False Accept Rate) — показатель ложного допуска (ошибка 2 рода) [2]. Результаты проведенной оценки точности распознавания, выраженной через FRR и FAR методами биометрической идентификации, представлены в таблице 2.

Таблица 2

Результаты ошибок распознавания статических методов биометрических идентификации

|

Метод биометрической идентификации |

Показатель ложного допуска, FAR |

Показатель ложного недопуска, FRR |

|

Отпечаток пальца |

0,001 % |

0,6 % |

|

Распознавание лица 2D |

0,1 % |

2,5 % |

|

Распознавание лица 3D |

0,0005 % |

0,1 % |

|

Радужная оболочка глаза |

0,00001 % |

0,016 % |

|

Сетчатка глаза |

0,0001 % |

0,4 % |

|

Рисунок вен |

0,0008 % |

0,01 % |

Показатели FAR и FRR связаны друг с другом, при этом точность распознавания методов биометрической идентификации можно оценить путем сравнения FRR при одинаковых FAR: чем меньше FRR, тем выше степень достоверности идентификации.

Принцип работы биометрической системы

На первом этапе разработки системы контроля управления доступом (СКУД) следует описать принципы работы биометрических систем и основные понятии технологии биометрии. Биометрия подразумевает под собой совокупность автоматизированных средств и методов идентификации человека, основанных на его физиологических или поведенческих характеристиках [3]. Системы, основанные на данных методах, выполняют такие функции как регистрация (формирование цифрового представления биометрической характеристики) и распознавание (представление цифровой формы в виде пригодной для использования измерений биометрической характеристики считывающего устройства, сравнение с зарегистрированными шаблонами).

Алгоритм работы биометрических систем всегда использует одну и ту же схему, которая является независимой по отношению к используемому способу идентификации. На предварительном этапе осуществляется формирование базы данных уникальных характеристик (эталонов). В процессе работы алгоритма происходит считывание и запись системой образца биометрической характеристики. После чего выполняется выделение уникальной информации из полученного образца, и выделенная характеристика сравнивается с эталонной. В результате работы система делает вывод о совпадении (несовпадении) представленного биометрического образца.

В области биометрии наибольшее распространение получил термин «три большие биометрики», который представляет собой следующие технологии распознавания: распознавание по отпечаткам пальцев, радужной оболочке глаза и форме лица. В связи с тем, что форма лица является актуальным направлением исследований в прикладных задачах биометрической идентификации, рассмотрим данную технологию подробнее. Основными достоинствами алгоритмов распознавание по форме лица являются: возможность распознавания образцов на больших расстояниях, бесконтактное получение сведений, отсутствие необходимости дополнительных идентификаторов и т. д.

Задачи идентификации и аутентификации

Решаемая задача идентификации заключается в нахождении объекта в базе данных среди других похожих между собой посредством сравнения вида «один ко многим» ( 1:N , где N — количество объектов в базе данных). При этом процесс аутентификация представляет подтверждение сходства объекта с выбранным при идентификации образом, то есть идет сравнение вида «один к одному». Количественные значения процесса аутентификации, соответствуют значениям из диапазона от 0 до 1.

Основным критерием оценки сложности процессов идентификации и аутентификации является значение показателя сходства — результата вычисления расстояния между биометрическими векторами (метриками), детектированных посредством нейронных сетей. При идентификации система выдает последовательность показателей, состоящую примерно из 10 значений, расположенных по убыванию (чем ближе значение показателя к 1, тем выше вероятность совпадения). При аутентификации результатом является лишь одно значение. Указанные особенности позволяют сделать вывод о том, что задача идентификации является более сложной в сравнении с задачей идентификации.

Принцип работы распознавания лиц

В основе технологии распознавания лежат нейронные сети, каждая из которых является математическим аппаратом, состоящим из нескольких слоёв и выполняющим параллельные вычисления.

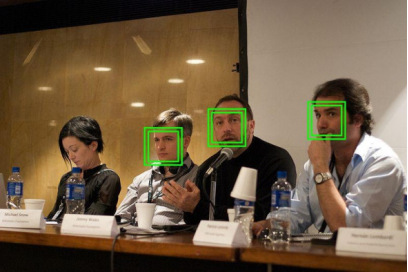

Первая нейросеть представляет собой «выравниватель», который анализирует поступающее на вход изображение путем детектирования, вырезания и выравнивания лиц. На рисунке 1 показана особенность работы «выравнивателя», при которой маленькие, нечеткие или повернутые в профиль лица не могут быть распознаны.

Рис. 1. Процедура вырезания лиц из изображения

Каждая система детектирует определенное количество точек лица, необходимое ей для дальнейшего выполнения алгоритма распознавания. На последнем этапе нейросеть поворачивает (при необходимости) и подгоняет размер изображения, чтобы выбранные ранее точки находились в нужных местах.

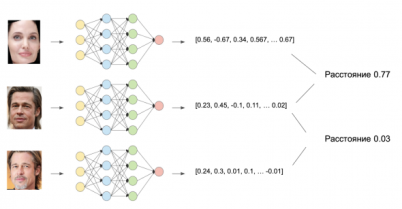

Вторая нейросеть является «распознавателем». Она принимает подготовленное изображение и после его анализа выдает векторы, которые в большинстве случаев являются, характеризуются степенью числа 2.

Рис. 2. Распознавание ключевых точек на лице

При сравнении двух изображений вычисляется расстояние между векторами (чем больше расстояние, тем меньше сходство). Так на рисунке 3 наглядно видно, что на первой и второй фотографии изображены разные люди, а значит, что и расстояние будет большим.

Рис. 3. Процесс сравнения изображений

Компоненты СКУД

Для практической реализации системы контроля и управления доступом, основанной на процедуре распознавания лиц, необходимо описать основные компоненты, которые могут быть включены в систему. Первый компонент — платформа анализа, которая может быть выполнена в виде отдельного сервера, на который клиент отправляет запрос по протоколу HTTP. В ответ на запрос сервер отправляет уникальный идентификатор пользователя.

Второй компонент — анализатор. С целью уменьшения временных затрат и повышения качества исследований для создания модели в качестве анализатора глубокого обучения следует использовать предварительно обученные нейронные сети, что, в свою очередь, позволяет упростить разработку и внедрение СКУД. На этапе детектирования лица может быть использована нейросеть MTCNN (Multi-task Cascaded Convolutional Neural Network), в основе которой находится каскад, состоящий из трех сетей, последовательно применяемых к полученному на входе изображению [4]. MTCNN — свёрточная нейронная сеть, применяемая в процессе формирования векторов граничной регрессии. Векторы граничной регрессии позволяют генерировать регионы, в которых может находиться лицо.

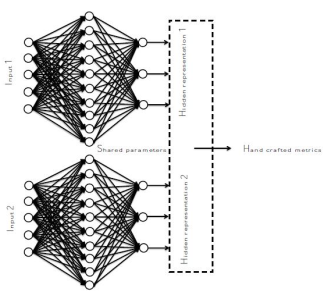

Третий компонент — модуль принятия решения. Для того, чтобы выполнить проверку на основе одного исходного изображения, опираясь при этом математический аппарат, необходимо использовать сиамские сети. На рисунке 4 представлен принцип работы сиамских сетей.

Рис. 4. Сиамские нейронные сети

Входные изображения проходят через две «одинаковые» сети, использующиеся для двух разных входов. После чего выполняется сравнение выходов и принимается решение о схожести изображений. В случае успешного распознавания, система выдает уникальный идентификатор пользователя.

Проведенный анализ основных технологий распознавания статических методов биометрических идентификации позволяет сделать вывод о возможности разработки системы контроля и управления доступом, основанной на подходах к распознаванию формы лица посредством применения нейронные сети для обнаружения формы лица и распознавания характеристик. Направлением дальнейших исследований является разработка алгоритма распознавания формы лица, основанная на применении MTCNN и сиамских нейронных сетей.

Литература:

- Девицына С. Н., Елецкая Т. А., Балабанова Т. Н., Гахова Н. Н., Разработка интеллектуальной системы биометрической идентификации пользователя // Научные ведомости. — 2019. — Т. 46, № 1. — С. 148–160.

- ГОСТ Р ИСО/МЭК 19795–1–2007. Национальный стандарт Российской Федерации. Автоматическая идентификация. Идентификация биометрическая. Эксплуатационные испытания и протоколы испытаний в биометрии. Часть 1. Принципы и структура. [Электронный ресурс]: [сайт]. — Режим доступа: https://docs.cntd.ru/document/1200067413.

- Вихман В. В., Биометрические системы контроля и управления доступом в задачах информации: учебно-методическое пособие. — 2016. — 236 стр.

- Частикова В. А., Васильев Е. Д., Бабич Д. В., Нейросетевая методика идентификации лиц в видеопотоке в условиях ограниченности данных // Вестник АГУ. — 2019. — Т. 3, № 246. — С. 85–89.