Данная статья посвящена вопросу использования нечеткой модели для оценки рисков информационной безопасности и поддержки уровня защищенности ERP-систем. Рассмотрены требования к информационной безопасности ERP-систем и проанализированы проблемы их безопасности и уязвимости. Определены основные факторы, влияющие на оценку рисков. Учитывая качественный, неточный и во многом не определенный или неполный характер информации о большинстве факторов, предложено использование лингвистического подхода для их описания. Такой подход обеспечивает возможность получения количественного описания элементов модели при наличии только нечеткой информации о значении факторов риска информационной безопасности и позволяет упростить дальнейший процесс ранжирования факторов риска и численного расчета значений их последствий. Разработана нечеткая продукционная модель оценки рисков информационной безопасности ERP-систем, которая позволяет выполнять оценку риска по четырем факторам: ценность ресурса, влияние последствия на ресурс, вероятность возникновения угрозы и уязвимости ресурса. База нечетких продукционных правил имеет структуру MISO. Указанная модель реализована с использованием пакета прикладных программ MATLAB и пакета расширения Fuzzy Logic Toolbox. Для нечеткого вывода использован алгоритм Сугено. Результаты моделирования процесса получения оценок рисков информационной безопасности продемонстрировали достаточно высокую точность предложенной модели при их сравнении с экспертными оценками. Предложенные подходы к оценке рисков могут быть использованы как для оценки конкретных видов рисков информационной безопасностью ERP-системы, так и общего риска информационной безопасности ERP-системы.

Ключевые слова: ERP-система, угрозы информационной безопасности, риски информационной безопасности, нечеткая модель, продукционная модель, нечеткий логический вывод.

Оценка рисков информационной безопасности является важным элементом в общем процессе управления рисками безопасности, который является процессом обеспечения того, чтобы позиция рисков организации находилась в приемлемых пределах, определенных высшим руководством, и состояла из четырех основных этапов: оценка рисков безопасности, тестирование и наблюдение, смягчение рисков и операционная безопасность [2].

Количественные оценки риска информационной безопасности используют математические формулы для определения коэффициента экспозиции и ожидаемую потерю одной или каждой угрозы, а также вероятности реализации угрозы, которая называется годовой скоростью возникновения (Annualized Rate of Occurrence, ARO) [3]. Преимуществами использования этого подхода является возможность количественно определить последствия возникновения инцидентов, проанализировать затраты и выгоды при выборе средств защиты и получения более точного определения риска. К недостаткам можно отнести зависимость количественных показателей от их объема и точности шкалы измерения, неточности результатов, необходимость обогащения качественным описанием, большую стоимость проведения анализа, который требует большего опыта и современных инструментов.

Особенностью задач оценки рисков информационной безопасности и поддержания уровня защищенности ERP-систем является то, что большая часть данных о факторах риска имеет признаки несовершенства и неопределенности: противоречивость, неточность, ненадежность или неполноту, что являются нелинейными и динамично переменными. В последнее время методы анализа и оценки рисков, которые основаны на элементах нечеткой логики, развиваются достаточно интенсивно. Такие методы позволяют изменить приближенные табличные методы грубой оценки рисков на математический метод, а также значительно расширить возможности математических методов анализа рисков [4–6]. Механизм оценки рисков с помощью нечеткой логики в общем виде представляет экспертную систему. Базу знаний такой системе составляют правила, отражающие логику взаимосвязи входных величин факторов риска и уровней риска. Механизм нечеткой логики предполагает формирование уровней оценок факторов и представления их в виде нечетких переменных. Процесс формирования такого вида оценок в общем случае имеет довольно сложный характер, поскольку требует большого количества источников информации, учета их качества и использования опыта экспертов. Таким образом, на сегодняшний день современным и актуальным является задача разработки нечетких моделей и методов для оценки рисков информационной безопасности и поддержания уровня защищенности ERP-систем при несовершенстве и неопределенности входных данных. Цель и задачи исследования заключаются в повышении качества оценки рисков информационной безопасности и защищенности ERP-систем за счет использования нечеткой модели оценки, учитывающей особенности входных данных.

Поскольку системы ERP обрабатывают и хранят конфиденциальную, личную и коммерческую информацию, касающуюся сотрудников, заказчиков, поставщиков, перспектив и проектов, дальнейшее развитие за пределами оригинальной схемы добавляет приложении повышенный риск нарушений безопасности данных и несоблюдение правил. Специальные разработки, как правило, составляют очень малую часть всей программы, но, поскольку они получают доступ и обрабатывают те же данные, что и основная программа, они представляют значительный риск для безопасности, который может потенциально стоить организации ущерба от нарушения безопасности. К основным угрозам безопасности ERP-систем относятся умышленные действия нарушителей, например, преступников, шпионов, диверсантов, или обиженных лиц из числа персонала организации [7]. Угрозы безопасности могут быть классифицированы по различным признакам: по результатам действий нарушителей (угроза утечки информации, угроза модификации информации, угроза потери информации), по мотивам нарушителей (непреднамеренные; умышленные) и др. Непреднамеренные (случайные) угрозы чаще всего возникают в результате стихийных бедствий, таких как наводнение, ураган, землетрясение, или пожар; аварий или техногенных катастроф; сбоя или отказа аппаратного обеспечения; последствий ошибок проектирования и разработки компонентов ERP-системы, таких как: аппаратное обеспечение, бизнес-процессы, технологии обработки информации, модули и подпрограммы, структур данных и тому подобное; ошибок эксплуатации ERP-системы администраторами, пользователями, операторами системы и других видов персонала. Согласно нормативным документам в области технической защиты информации (НД ТЗИ) 2.5–004–99 [8] в модели оценки рисков будем рассматривать угрозы следующих четырех типов в соответствии со свойствами информационной безопасности:

1) угрозы, относящихся к несанкционированному ознакомлению с информацией и представляют угрозу нарушения конфиденциальности информации;

2) угрозы, относящиеся к несанкционированной модификации информации и составляют угрозы нарушения целостности информации;

3) угрозы, которые относятся к нарушению возможности использования системы или обрабатываемой информации, и составляют угрозы нарушения доступности информации;

4) угрозы, которые относятся к нарушению возможности наблюдения, управления и контроля за действиями пользователей, возможности легальностью доступа, возможности и способности выполнять функции комплексом средств защиты и представляют угрозу нарушения наблюдаемости информации.

При проведении анализа негативных последствий воздействия на ERP-систему различных видов информационных угроз, как правило, рассматриваются их следующие категории [9]:

– отказ и сбои аппаратного и / или сетевого обеспечения системы, аварийные ситуации и другие события, происходящие без участия персонала;

– непреднамеренные или ошибочные действия администраторов, пользователей, операторов системы или других видов персонала;

– несанкционированный доступ нарушителями информации, которая формируется, обрабатывается и хранится в ERP-системе, например, информация что позволяет выполнять управления и принятия решений, реализовывать бизнес-процессы и технологии обработки информации в ERP-системе; выполнять управление оборудованием ERP-системы, управление и работу средств защиты ERP-системы.

Среди самых распространенных проблем безопасности ERP-системы можно указать следующие угрозы:

– задержка обновлений, которые необходимы в основном для устранения слабых мест, выявленных в программном обеспечении, и установка которых является жизненно важной для предотвращения возможности использования этих слабых мест;

– недостаточный контроль прав доступа, которые при неправильной настройке становятся потенциальными внутренними рисками для системы и угрожают нарушением целостности и конфиденциальности информации;

– недостаточная подготовка персонала, работающего с системой, особенно это касается новых работников, не имеющих глубоких знаний о внутренних процессах и ошибки которых могут нарушить принципы бизнес-процессов;

– недостаточная проверка персонала, имеющего беспрепятственный доступ к системным процессам и возможность изменять функциональность программного обеспечения ERP- системы;

– использование нелицензионных программ, которые могут использоваться вместе с ERP- системой для достижения единой цели (например, поддержка данных о продажах в ERP — системе, но запуск отчетов с помощью Excel);

– ошибки внедрения и конфигурации платформы (настройка, неправильные учетные данные, открытые порты и т. д.) ERP-системы, что имеет множество файлов конфигурации, также могут потенциально поставить под угрозу процесс функционирования и данные;

– несоблюдение нормативных норм и постановлений, предназначенных для защиты конфиденциальной информации, влечет за собой финансовые и репутационные последствия.

В общем случае расчет рисков информационной безопасности ERP-систем должен проводиться в отношении каждого критического бизнес-процесса и только по тем уязвимостями, которые актуальны для определенного бизнес-процесса, причем, следует иметь в виду, что ряд уязвимостей могут быть одинаковы для всех бизнес-процессов. Каждой уязвимости из актуального перечня уязвимостей соотносится угроза, условиями реализации которой может быть эта уязвимость, а за каждой определенной парой проводится оценка вероятности ее возникновения и оценка влияния реализации этой пары на целостность, конфиденциальность, доступность и наблюдаемость. Под риском подразумевается сочетание вероятности нанесения ущерба путем преодоления системы защиты с использованием уязвимостей и тяжести такого вреда. Минимизация рисков осуществляется посредством разработки «политики безопасности» (схемы поведения) и управления ею. Таким образом, понятие «риск нарушения информационной безопасности» должен основываться на анализе «причин нарушения информационной безопасности» и «последствий нарушения информационной безопасности». Оценка риска в простейшем случае выполняется с помощью двух факторов: вероятность события и тяжесть возможных последствий.

Как часть бизнес-рисков предприятия, риск информационной безопасности определяется как произведение потерь (финансовых) от нарушения конфиденциальности, целостности, подлинности или доступности информационных ресурсов (тяжесть последствий) на вероятность такого нарушения (вероятность события):

R = А * Р е (1)

где: R — риск реализации угрозы; А — финансовый ущерб от одноразовой реализации угрозы; Р е — вероятность события.

Вероятность события (как вероятность реализации угрозы) может быть объективной или субъективной величиной и должна учитывать вероятность угрозы и уровень уязвимости:

Р е = P t * V (2)

где: Р е — вероятность события; P t — вероятность угрозы; V — уровень уязвимости.

Общесистемный уровень риска рассчитывается как сумма рисков по всем активам и каждой угрозе с учетом уязвимостей, а эффект от принятых контрмер — как разница между суммой запланированных расходов на контрмеры и суммарной оценке убытков при определенном общесистемном уровнем риска.

Для построения модели расчета оценки риска информационной безопасности предлагается использовать нечеткую продукционную модель, представленную множеством отдельных нечетких продукционных правил вида «если А, то В», где А — предпосылка определенного правила, а В — заключение правила в виде нечетких высказываний. Модель предназначена для определения степени истинности выводов нечетких продукционных правил. Степень истинности определяется на основе предпосылок с определенной степенью истинности соответствующих правил.

К описанию факторов риска информационной безопасности применим лингвистический подход. Это обеспечит количественное описание элементов модели в условиях нечеткой информации о значении уровня риска, стоимости ресурса, влияния последствия, вероятности возникновения угрозы, уязвимости защиты ресурса и способов избежания негативного влияния реализации рисков. Для оценки каждого из рисков предлагается нечеткая модель с четырьмя входными параметрами (X1, X2, X3, X *) и одним выходом Y (структура MISO [10]). Количество входных параметров избран соответствующей количества факторов, влияющих на степень риска (5). Таким образом, оценку риска информационной безопасности можно выразить как:

Y = f Y (X 1 , X 2 , X 3 , X 4 ), (3)

где X 1 — ценность ресурса, X 2 — влияние последствия, X 3 — вероятность возникновения угрозы, X 4 -язвимость ресурса

Для поддержания уровня защищенности ERP-системы необходимо определить, какие риски, в соответствии с уровнем их оценки — risk level (RL), требуют обработки с определенными рекомендациями. Для этого введем 3 типа уровней рисков: приемлемый риск — acceptable risk level (ARL) — будем считать незначительным, обработка такого риска не требуется; средний риск — middle risk level (MRL) — рекомендован к обработке с целью его минимизации; высокий риск — high risk level (HRL) — будем считать существенным и его обработка обязательна.

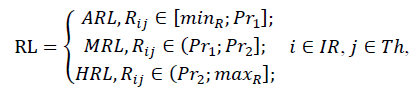

Определение типа риска будем выполнять следующим образом:

где: RL — тип уровня риска; Rij — риск i-го ресурса при реализации j-й угрозы; min R — минимальное значение оценки риска; max R — максимальное значение оценки риска; 𝑃𝑟 1 — параметр, максимальное значение оценки риска приемлемого типа; 𝑃𝑟 2 — параметр, максимальное значение оценки риска среднего типа; IR — множество ресурсов системы; Th — множество угроз для системы. Максимальное значение оценки приемлемого и среднего риска (𝑃𝑟 1 и 𝑃𝑟 2 соответственно) устанавливаются экспертами.

Для описания лингвистической переменной Y будем использовать терм-множество T (Y) из пяти качественных термов: T (Y) = («Очень низкий риск» (VLR), «Низкий риск» (LR), «Средний риск» (MR), «Высокий риск» (HR) «Очень высокий риск» (VHR)). Область определения EY лингвистической переменной Y установим на интервале [0; 100]. Диапазоны интервалов для упрощения расчета можно взять с шагом 20. Учитывая выбранную область определения оценки риска информационной безопасности при определении типа риска для предоставления рекомендаций относительно его уменьшения, будем использовать следующие значения: min R = 0, max R = 100.

Ценность информации будем определять как связь между типом конфиденциальности и критичности — criticality (С) информации. Оценка ценности формируется как сумма баллов, соответствующих типу и уровню критичности информации (табл.1). Критичность информации будем определять, учитывая оценки последствий нарушения свойств информации. Для оценки лингвистической переменной Х 1 «Ценность ресурса» будем использовать терм-множество T (X 1 ) из трех качественных термов: Т (Х 1 ) = (Низкая ценность (LW), Средняя ценность (MW), Высокая ценность (HW)). Область определения 𝐸𝑋 1 лингвистической переменной Х 1 установим на интервале [4; 19]. Шкала оценки уровня ценности для каждой лингвистической переменной определяется значениями 4, 11 и 19 соответственно.

Таблица 1

Определение оценки ценности информации

|

Тип информации |

Критичность информации |

(С) |

|

|

Незначительная (1–3 балл) |

Существенная (4–9 балов) |

Критическая (10–15 баллов) |

|

|

Открытая (1 балл) |

2–4 |

5–10 |

11–16 |

|

Для внутреннего использования (2 бала) |

3–5 |

6–11 |

12–17 |

|

Конфиденциальная (3 балла) |

4–6 |

7–12 |

13–18 |

|

Строго конфиденциальная (4 балла) |

5–7 |

8–13 |

14–19 |

Для оценки лингвистической переменной Х 3 «Уровень вероятности угрозы» будем использовать терм-множество Т (Х 3 ) из пяти качественных термов: Т (Х 3 ) = (Очень низкая вероятность угрозы (VLT) Низкая вероятность угрозы (LT) Средняя вероятность угрозы (MT) Высокая вероятность угрозы (HT) Очень высока вероятность (VHT)). Область определения 𝐸𝑋 3 лингвистической переменной Х 3 установим на интервале [0,05; 365]. Терму VLT соответствует ситуация, когда угроза практически никогда не реализуется или реализуется не более чем 2–3 раза в пять лет (частота в диапазоне [0; 0,6]). Терму LT соответствует ситуация, когда угроза возникает 1–2 раза в год (частота в диапазоне [1, 2]). Терму MT соответствует ситуация, когда угроза возникает 1 раз в 2–3 месяца (частота в диапазоне [4, 6]). Терму HT соответствует ситуация, когда угроза возникает 1–2 раза в месяц (частота в диапазоне [12, 24]). Терму VHT соответствует ситуация, когда угроза возникает от 1 раз в неделю до 1 раза в день (частота в диапазоне [52; 365]).

При оценке лингвистической переменной Х 4 «Уязвимость ресурса» будем опираться на общую систему оценки уязвимостей Common Vulnerability Scoring System (CVSS), состоящую из трех метрик и предоставляет способ зафиксированости основных характеристик уязвимости и создания числового балла, отражающего ее критичность [11]. Для получения качественной метрики уязвимостей будем использовать систему оценки Национальной базы данных уязвимостей National Vulnerability Database (NVD) [12]. В базе данных NVD значение уровня безопасности уязвимости исчисляются значениями от 0 до 10 и описываются лингвистически термами None, Low, Medium, High и Critical [13]. Согласно лингвистическим термам базы NVD для оценки лингвистической переменной Х 4 «Уязвимость ресурса» будем использовать терм-множество Т (Х 4 ) из четырех качественных термов: Т (Х 4 ) = (Низкая уязвимость (LV) Средняя уязвимость (MV) Высокая уязвимость (HV) Критическая уязвимость (CV)). Область определения 𝐸𝑋 4 лингвистической переменной Х 4 установим на интервале [0; 10]. В списке приведены оценки уровня уязвимости согласно NVD по баллам и лингвистически, описание последствия эксплуатации и соответствующие уровни уязвимости ресурса за терм-множеством Т (Х 4 ):

– уровень уязвимости LV: уровень за NVD None (уязвимость не влияет на ресурс, балл за NVD 0.0) или Low (уязвимость, имеет незначительное влияние на ресурс, не влияет на доступность, целостность и конфиденциальность информации, балл за NVD 0.1–3.9)

– уровень уязвимости MV: уровень за NVD Medium (уязвимость, которая может иметь определенное влияние на ресурс, но имеет сложность реализации, или не влечет серьезных последствий; возможен доступ к конфиденциальной информации, изменение некоторой информации, но нет контроля над информацией, или масштабы потерь небольшие; происходят сбои в доступности ресурса, балл за NVD 4.0–6.9)

– уровень уязвимости HV: уровень за NVD High (уязвимость, оказывает существенное влияние на ресурс, возможен доступ к конфиденциальной информации, изменение информации и контроль над информацией, существенные сбои в доступности ресурса и уменьшение производительности, балл за NVD 7.0–8.9)

– уровень уязвимости CV: уровень за NVD Critical (уязвимость, следствие эксплуатации которой имеет серьезное влияние на ресурс: полная потеря доступности и целостности информации, полное раскрытие конфиденциальной информации, балл за NVD 9.0–10.0)

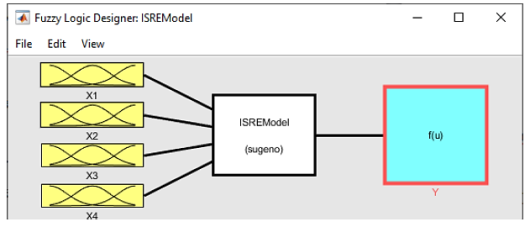

Согласно разработанной структуры нечеткой модели с помощью инструмента Fuzzy Logic Designer пакета Fuzzy Logic Toolbox была разработана нечеткая продукционная модель, структура которой приведена на рис.1.

Разработана нечеткая модель имеет структуру MISO (Multi Inputs — Single Output): четыре входа (факторы оценки риска) и один выход (оценка риска). Среди доступных в Fuzzy Logic Toolbox моделей, использующих алгоритмы нечеткого вывода, была выбрана модель Сугено. Типом функции принадлежности избрана колоколоподобная кривая — функция распределения Гаусса.

Рис. 1. Структура нечеткой продукционной модели, реализована в Fuzzy Logic Toolbox

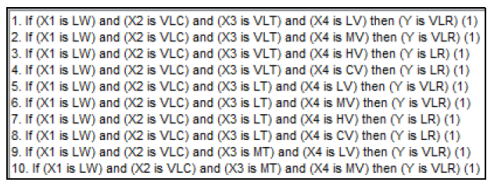

Согласно структуре правил, была сформирована начальная база правил, фрагмент которой приведен на рис. 2.

Рис. 2. Фрагмент базы продукционных правил модели

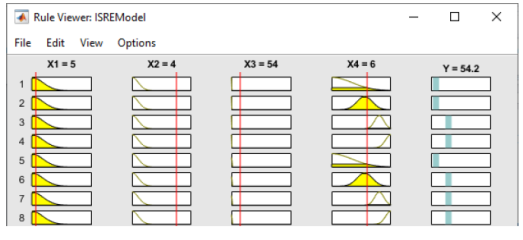

Средствами инструментария разрешается при созидании правила указывать вес, то есть значимость правила, которая имеет область определения [0; 1]. В построенной базе все правила, по умолчанию, имеют одинаковый вес 1. Визуально результаты работы логического вывода разработанной нечеткой продукционной модели для определенного набора данных можно получить в окне просмотра правил Rule Viewer инструмента Fuzzy Logic Toolbox, левая часть которого отражает функции принадлежности входных Х 1 , Х 2 , Х 3 , Х 4 , правая часть значение выходного Y с объяснением механизма принятия решения. На рис.3 приведены примеры формирования результатов работы логического вывода для входных Х 1 = 5, Х 2 = 4, Х 3 = 54 и Х 4 = 6, которые соответствуют значениям термов LW (ресурс имеет низкую ценность), HC (для ресурса характерные существенные последствия реализации угрозы), VHT (очень высокая вероятность угрозы) и MV (ресурс имеет среднюю уязвимость). По результатам выводов получена оценка риска F = 54,2, что соответствует среднему уровню риска MR.

Рис. 3. Примеры результатов работы логического вывода продукционной модели для входных данных X 1 = 5, X 2 = 4, X 3 = 54, X 4 = 6 (тестовые правила 1–8)

Тестирование на 4 тестовых наборах, каждый из которых состоял из 300 правил, показало отклонения модельных значений около 6 % относительно выводов, сложившихся экспертами, свидетельствует о высокой эффективности применения предложенной модели для предварительной автоматизированной оценки рисков информационной безопасности и поддержания уровня защищенности ERP — систем.

Таким образом, использование нечеткой модели обеспечивает более гибкую обработку неточных / качественных факторов рисков информационной безопасности и позволяет перейти к числовому представлению каких-либо качественных характеристик. Предложенная нечеткая модель и методы могут быть использованы как для оценки конкретных видов рисков информационной безопасностью ERP-системы, так и общего риска информационной безопасности ERP-системы. В условиях реального предприятия использования нечеткой модели предполагает выполнение определенного блока подготовительных работ, как: идентифицировать конкретные объекты защиты ERP-системы; составить перечень угроз и возможных уязвимостей; составить перечень актуальных для ERP — систем пар угроза / уязвимость (с учетом особенностей бизнес-процессов); выполнить оценку вероятностей реализации угрозы с использованием указанной уязвимости; выполнить оценку последствий реализации угрозы, влияния реализации угрозы на целостность, конфиденциальность, доступность и наблюдаемость информации; выполнить оценку риска реализации угрозы; определить степень риска и дать рекомендации к необходимости его обработки; выполнить оценку риска информационной безопасности по активу и бизнес-процессом. Перспективой развития предложенной модели является использование адаптивной нейро-нечеткой продукционной модели, что позволит выполнять переоценки рисков в случае изменения значений факторов, изменений в продукционной базе правил или при возникновении новых рисков.

Литература:

- Leighton J. Security Controls Evaluation, Testing, and Assessment Handbook / J. Leighton, Syngress, 2018. 678 p.

- Методы защиты системы управления информационной безопасностью: ISO / IEC 27001: 2017. — 2018. — Дейст. 2017.01.01. — М., 2018. — 22 c.

- Abhishek kumar srivastav, Irman Ali, Shani Fatema. A Quantitative Measurement Methodology for calculating Risk related to Information Security. IOSR Journal of Computer Engineering (IOSR-JCE). Volume 16 Issue 1, Ver. IX (Feb. 2017), PP 17–20.

- Ехлаков Ю. П. Нечеткая модель оценки рисков продвижения программных продуктов / Ю. П. Ехлаков // Бизнес-информатика. — 2017. — № 3 (29). — C. 69–78.

- Гладышев С. В. Представление знаний об управлении инцидента информационной безопасности посредством нечетко временных раскрашенных сетей Петри / С. В. Гладышев // Международный научно-технический журнал «Информационные технологии и компьютерная инженерия». — 2020. — № 1 (17), 2010. — C. 57–64.

- Nieto-Morote A. A. Fuzzy approach to construction project risk assessment / A. Nieto- Morote, F. Ruz-Vila. // International Journal of Project Management. — 2017. — Vol. 29 Issue 2. — P. 220–231.

- Информационная безопасность России. Понятие угроз информационной безопасности. Виды угроз информационной безопасности [Электронный ресурс] // Учебные материалы онлайн (pidruchniki.website). — Режим доступа: https://pidruchniki.com/12800528/politologiya

- Критерии оценки защищенности информации в компьютерных системах от несанкционированного доступа [Текст]: НД ТЗИ 2.5–004–99. — 1999. — Дейст. 1999.07.01. — М., 1999. — 57 с.

- Шевченко В. Л. Несанкционированный доступ к информационным ресурсам ERP-системы [Электронный ресурс] / В. Л. Шевченко, В. И. Кулажский // Сборник научных трудов Центра военно-стратегических исследований Национального университета обороны Российской Федерации. — 2017. — № 1. — С. 9–12.

- Круглов В. В. Нечеткие модели и сети / В. В. Круглов, В. В. Борисов, А. С. Федулов — М.: Горячая линия-Телеком, 2016. — 284c.: ил.

- Common Vulnerability Scoring System version 3.1: Specification Document. CVSS Version 3.1 Release [Электронный ресурс] // Forum of Incident Response and Security Teams. — Режим доступа: https://www.first.org/cvss/ specification-document.

- National vulnerability database Release [Электронный ресурс] // National Institute of Standards and Technology. — Режим доступа: https://nvd.nist.gov.

- National vulnerability database Release. Vulnerability Metrics [Электронный ресурс] // National Institute of Standards and Technology. — Режим доступа: https://nvd.nist.gov/vuln- metrics / cvss.