Қазіргі желілік ортадағы маңызды ресурстарды қорғау үшін бірнеше осалдықтарды біріктіретін ықтимал көп сатылы шабуылдардың ықтималдығын санаған жөн. Енді бұл осалдықтар арасындағы себеп-салдарлық қатынастар моделінің, атап айтқанда шабуылдар графигінің арқасында мүмкін болады. Бұл мақалада желілік қауіпсіздікке арналған шабуылдар графигіне негізделген ықтималды метрика ұсынылады және оны тиімді есептеу зерттеледі. Алдымен біз негізгі метриканы анықтаймыз және метриканың интуитивті және мағыналы түсіндірмесін ұсынамыз. Содан кейін біз анықтауды күрделі циклдік шабуыл графигінде зерттейміз және соған сәйкес анықтаманы кеңейтеміз. Біз метриканы оның анықтамасынан тікелей есептеу көптеген жағдайларда тиімсіз екенін көрсетеміз және осындай есептеулердің тиімділігін арттыру үшін эвристиканы ұсынамыз.

Кілтті сөздер : желілік қауіпсіздік, жеке балл, шығыс шеті, сыни ресурскіріс шеті.

Для защиты критически важных ресурсов в современных сетевых средах желательно количественно оценить вероятность потенциальных многоэтапных атак, сочетающих в себе несколько уязвимостей. Теперь это становится возможным благодаря модели причинно-следственных связей между уязвимостями, а именно графу атак. В этой статье предлагается вероятностная метрика на основе графа атак для сетевой безопасности и изучается ее эффективное вычисление. Сначала мы определяем базовую метрику и предоставляем интуитивную и содержательную интерпретацию метрики. Затем мы изучаем определение в более сложных графах атак с циклами и соответственно расширяем определение. Мы показываем, что вычисление метрики непосредственно из ее определения во многих случаях неэффективно, и предлагаем эвристику для повышения эффективности таких вычислений.

Ключевые слова: безопасность сети, индивидуальная оценка, исходящий край, критический ресурс, входящий край.

Желілік қауіпсіздіктің дәстүрлі екілік көрінісі (яғни қауіпсіз немесе қауіпті) қазіргі заманғы күрделі желілік орталарға азырақ және аз сәйкес келеді.

Іс жүзінде көптеген осалдықтар қоршаған орта факторларына (бағдарламалық жасақтаманы немесе аппараттық жаңартуларды шығаруды кешіктіру сияқты), шығындар факторларына (түзетулер мен жаңартуларды орналастыру үшін қажет ақша және әкімшілік күш-жігер сияқты) немесе миссия факторларына (мысалы, қауіпсіздікке қатысты ұйымның қол жетімділігі мен қолайлылығы сияқты) байланысты анықталғаннан кейін желіде қалуы мүмкін. Мұндай қалдық осалдықтарды шығындар тұрғысынан неғұрлым тиімді түрде жою үшін біз бірнеше осалдықтарды шебер біріктіре отырып, шабуылдаушылардың сыни ресурстарды бұзу ықтималдығын бағалап, өлшеуіміз керек.

Соңғы уақытта қауіпсіздік көрсеткіштерін зерттеу айтарлықтай назар аударды (тиісті жұмыстың толық шолуы 5-бөлімде келтірілген). Алайда, қолданыстағы желілік метрика стандарттары, әдетте, жеке осалдықтарды өлшеуге бағытталған. Мысалы, осалдықты бағалаудың жалпы жүйесі (CVSS) әрбір жеке осалдық тұрғысынан әлеуетті әсер мен экологиялық көрсеткіштерді өлшейді [13]. Бұл айтарлықтай шектеу болып табылады, өйткені әсер ету, зиян келтіру және өзектілік, әдетте, бірнеше қол сұғылмаушылықты біріктіруді қажет ететін сыни ресурстардың ықтимал ымыраларын ескере отырып өлшенуі керек.

Екінші жағынан, осалдықтар арасындағы себеп-салдарлық байланыстар жақсы түсінікті және әдетте шабуыл графигі ретінде кодталады [1, б. 24]. Шабуыл кестелері бұл маңызды ресурстардың көп сатылы шабуылдармен бұзылуы мүмкін екенін түсінуге көмектеседі. Алайда, сапалы модель ретінде шабуыл графигі екілік қауіпсіздік идеясын қолданады, яғни желі қауіпсіз (сыни ресурстар қол жетімді емес) немесе қауіпті. Бұл шектеу, өйткені әдетте қауіпсіз конфигурациялар арасында салыстырмалы түрде жақсы нұсқаны тапқан жөн.

Негізінен жеке осалдықтарға бағытталған қолданыстағы қауіпсіздік көрсеткіштері мен әдетте осалдықтардың сапалы модельдері арасында алшақтық бар екені анық қауіпсіздік екілік көріністерімен шектеледі. Бұл олқылықты толтыру үшін біз желінің қауіпсіздігін өлшеу үшін ықтималдық метрикасын ұсынамыз. Метрика қолданыстағы қауіпсіздік көрсеткіштеріне де, шабуыл графигінің моделіне де негізделген. Нақтырақ айтсақ, біз қолданыстағы индикаторлардан алынған жеке осалдықтардың өлшемдерін желінің жалпы бағасына біріктіреміз. Бұл комбинация шабуыл бағанында кодталған осалдықтардың себеп-салдарлық байланыстарына негізделген. Негізгі мәселе-күрделі шабуыл графиктерін циклмен өңдеу. Алдымен біз циклдарды ескерместен негізгі метриканы анықтаймыз. Біз метриканың интуитивті түсіндірмесін ұсынамыз. Осы интерпретацияға сүйене отырып, біз диаграммаларға циклдармен шабуыл жасау үшін анықтаманы кеңейтеміз. Соңында біз метриканы тиімді есептеуді үйренеміз. Біз метриканы оның анықтамасын қолдана отырып есептеу әдетте тиімсіз екенін көрсетеміз және осындай есептеулерді оңтайландыру үшін эвристиканы ұсынамыз.

Шабуыл кестесі және ынталандырушы мысал

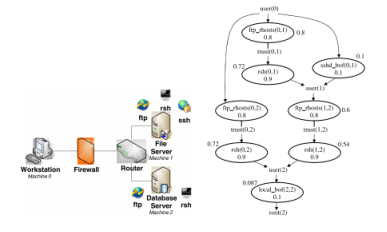

Шабуыл кестелері басып кіруді алға жылжыту үшін бірнеше осалдықтарды қалай біріктіруге болатындығын модельдейді. Шабуыл бағанында қауіпсіздікке қатысты жағдайлар жүйенің күйін білдіреді және қосылған хосттар арасындағы осалдықтарды пайдалану жүйенің күйлері арасындағы ауысу ретінде модельденеді. — Сур. 1 ойыншықтың мысалы көрсетілген. Сол жағы-желі конфигурациясы. 1-машина-бұл брандмауэрдің артындағы файлдық сервер, ол файлдарды беру қызметтерін (ftp), қорғалған қабықты (ssh) және қашықтағы қабықты (rsh) ұсынады. 2-Машина-бұл ftp және rsh қызметтерін ұсынатын ішкі дерекқор сервері. Брандмауэр ftp, ssh және rsh трафигін екі серверге де рұқсат етеді және қалған трафикті бұғаттайды.

1-суреттің оң жағында шабуыл графигі көрсетілген (сандық мәндер шабуыл графигінің бөлігі емес және жақын арада түсіндіріледі), ол екі шыңы бар бағытталған график болып табылады, атап айтқанда: аналық бездердің ішінде предикат ретінде көрсетілген эксплуатациялар және ашық мәтіндерде көрсетілген жағдайлар. Мысалы, rsh (0, 1) 0 машинадан 1 машинаға қашықтан қабыққа кіруді білдіреді, ал сенім (0, 1) 0 машинадан 1 машинаға сенім қатынасын білдіреді. Шарттан эксплуатацияға бағытталған жиек эксплуатацияның орындалуы шарттың орындалуын талап етеді, ал эксплуатациядан шартқа ауысу эксплуатацияның орындалуы шартты қанағаттандыратынын білдіреді. Біз 1-анықтамада шабуыл графигін ресімдейміз.

Сур. 1. Желі конфигурациясының мысалы және шабуыл кестесі

Анықтама 1. Шабуыл графигі G-бағытталған график (e ∪ C, RR R Ri), мұндағы E-эксплуатациялар жиынтығы, C-шарттар жиынтығы, ал Rr ⊆ C × E және Ri ⊆ e × C.

Суретке шабуыл кестесі. 1 шабуылдың үш жолын көрсетеді. Оң жақта шабуыл жолы SSH буферін 0 машинасынан 1 машинасына толтыру эксплуатациясынан басталады, бұл шабуылдаушыға 1 машинасында қарапайым пайдаланушы ретінде еркін кодтарды орындауға мүмкіндік береді. Содан кейін шабуылдаушы сенімді хосттардың тізімін жасырын түрде жүктеу үшін 2 компьютеріндегі ftp осалдығын пайдаланады. Мұндай сенімді қарым-қатынас шабуылдаушыға пароль ұсынбастан 2 машинада қабық командаларын қашықтан орындауға мүмкіндік береді. Сондықтан, 2 машинасындағы жергілікті буфердің толып кетуі шабуылдаушының осы машинаның тамыры болу артықшылығын арттырады. Шабуылдың басқа екі жолының егжей-тегжейлері ұқсас және түсірілген.

Бейресми түрде, әр сопақшаның ішіндегі сандық мән-бұл барлық қажетті шарттар орындалған кезде шабуылдаушылар тиісті эксплуатацияның орындалуының салыстырмалы ықтималдығын көрсететін ықтималдық. Осылайша, бұл мән CVSS [13] сияқты көптеген қолданыстағы метрикаларға ұқсас әрбір жеке осалдықтарға ғана байланысты. Екінші жағынан, біз осалдықтардың әсерін, залалын немесе өзектілігін бағалау кезінде мұндай көрсеткіштердің шектеулерін анық көреміз, өйткені мұндай факторлар эксплуатацияның үйлесімімен анықталады. Дегенмен біз отложим оны анықтау және есептеу дейін, одан кейінгі бөлімдер, сандық мәні жанында әрбір овалом ұсынады жету ықтималдығын тиісті эксплойта осы нақты желісі. Қауіпсіздік әкімшісі аналық бездердің ішіндегі барлық сегіз мәнге қарап, бұл шамалардың бір-бірімен қалай байланысуы мүмкін екендігі туралы ойланудан гөрі, соңғы эксплуатацияның (жергілікті bof (2, 2)) жанында бір баллды көру әлдеқайда бақытты болатыны анық.

Қорытынды

Барлық осалдықтарды алып тастау әдетте мүмкін емес болғанымен, осалдықтарды қараусыз қалдыру желілік ортадағы маңызды ресурстарға айтарлықтай зиян келтіруі мүмкін. Осылайша, шабуылдың мақсатына жету үшін бірнеше осалдықтарды біріктіретін күрделі шабуылдардың ықтималдығын түсіну және өлшеу өте маңызды. Осы мақсатта біз шабуыл графигіне негізделген ықтималды метриканы ұсындық. Біз шабуыл кестелеріндегі циклдар сияқты күрделі мәселелерді қарастырдық. Метрика анықтамасында нақты әлемде шешім қабылдауда пайдалы болатын интуитивті және мағыналы түсінік бар екенін көрсеттік. Болашақ жұмыста корпоративтік желілердің қауіпсіздік тәуекелін өлшеуге арналған практикалық құрал іске асырылатын болады.

Әдебиет:

- Ammann, P., Wijesekera, D., Kaushik, S.: графикалық негізделген желілік осалдықтарды ауқымды талдау. С: компьютерлік және коммуникациялық қауіпсіздік бойынша ACM 9-шы конференциясының материалдары (CCS 2002) (2002)

- Серіктестер A. C. S. Ақпараттық қауіпсіздік жүйелерін бағалау және саралау бойынша Семинар (2001)

- Бальзаротти Д., Монга М., Сикари с. осал компоненттерді қолдану қаупін бағалау. В: қорғау сапасы жөніндегі 1-жұмыс кеңесінің материалдары (2005 жыл)

- Бальзаротти П., Монга М., Сикари с. осал компоненттерді қолдану қаупін бағалау. С: қорғаныс сапасы бойынша ACM 2-ші семинарының материалдары (2005)

- Дасье, М.: компьютерлік қауіпсіздікті сандық бағалауға: докторлық диссертация, Тулуза ұлттық политехникалық институты (1994)

- Dacier, M., Deswarte, Y., Kaaniche, M.: операциялық қауіпсіздікті сандық бағалау: модельдер мен құралдар. Техникалық есеп 96493 (1996).