Автоматизированные системы для борьбы с человеческой аналитической угрозой являются одним из потенциальных решений, но большинство автоматизированных систем требуют бдительного человеческого контроля. Этот автоматизированный подход недооценивает сильные аналитические способности людей. В то время как автоматизация предоставляет возможности для повышения масштабируемости, люди предоставляют возможность обрабатывать исключения и новые шаблоны. В техническом отчете по технологиям обнаружения вторжений отмечается, что, хотя поставщики средств безопасности пытаются полностью автоматизировать диагностику вторжений, более реалистичным подходом является вовлечение человека в диагностический цикл; компьютеры могут обрабатывать большие объемы данных, но не могут соответствовать аналитическим навыкам человека.

Ключевые слова: кибер-безопасности, сбор данных, особенности извлечения, экспертные правила, веб-угрозы, визуализация.

Из-за огромного количества данных, с которыми работают аналитики, необходимости распознавать паттерны и аномалии, и важности держать людей в курсе, визуализация информации показывает большой потенциал для поддержки работы по компьютерной безопасности. Проще говоря, визуализация информации превращает данные в интерактивные графические дисплеи. Информационная визуализация использует преимущества человеческого устройства ввода, пропускной способности и возможностей человеческого восприятия с самой высокой пропускной способностью. Визуализация информации может использоваться для исследования, обнаружения, принятия решений и передачи сложных идей другим [1].

Визуализация информации отличается от более широкой области графики данных. Информационная визуализация является интерактивной; у пользователя будут инструменты для настройки отображения, чтобы получить более осмысленное представление о представляемых данных. В отличие от научной визуализации, которая связана с представлением физических данных (таких как человеческое тело, молекулы или география), информационная визуализация представляет собой абстрактные данные; для этого часто требуется творческий подход со стороны дизайнеров, поскольку не существует существующей структуры для отображения данных на графическом дисплее [2]. Это одна из неотъемлемых проблем при разработке эффективной визуализации информации: отображение данных пространственно осмысленным образом. В основе визуализации информации лежит цель усиления познания, интеллектуальных процессов, в которых информация получается, преобразуется, хранится, извлекается и используется (Card, 2003). Визуализация информации способна улучшить познание, используя возможности человеческого восприятия.

Источник хранение данных

Аппаратное обеспечение, используемое для проекта, — это три сервера, на которых размещены все запрограммированные файлы, а извлеченные данные хранятся на сервере базы данных. Эти серверы работают под управлением операционной системы Red Hat и используют apache2 для запуска веб-серверов для внешнего интерфейса. Инструменты, которые использовались для программирования, были HTML и JavaScript, чтобы обеспечить интерфейс для этого проекта. Для бэкэнда PHP и MySQL использовались для обработки данных и их хранения. Все графики и карты, использованные для этого проекта, были доступны с помощью Google Maps и Google Charts. Данные о местонахождении IP были получены из https://extreme-ip-lookup.com/ API.

Файлы журнала

Для этого проекта был написан PHP-скрипт, который берет дату, время, сервер, тип записи, пользователя, IP-адрес и порт из файлов журнала, полученных с сервера. Каждая строка в файле журнала читается сценарием, и для строки, которая должна учитываться при вводе данных, она должна содержать либо строку «Failed password», либо «Invalid user», поскольку это предупреждающие признаки попытки несанкционированного ввода. Как только строка определена как допустимая попытка, каждая строка в строке разбивается на части и присваивается переменная. Наконец, создается запрос MySQL, и данные вводятся в базу данных MySQL.

MySQL используется для хранения всех данных, которые извлекаются в файле журнала. Каждая точка данных, взятая из программы PHP, сохраняется в базе данных вместе с самой строкой и отметкой времени. С данными в базе данных MySQL статистику можно увидеть с помощью различных запросов MySQL. Это будет использоваться в сочетании с PHP для отображения всех результатов.

Визуализация

HTML и JavaScript используются для отображения графиков, диаграмм и карт, предоставленных Google. В документации Google он предоставляет нам скелетный код, из которого мы можем изменять данные, которые входят в диаграмму, а также то, как диаграмма выглядит. Используя это, мы можем использовать PHP, чтобы соединить MySQL и внешние аспекты этого проекта. «PHP может генерировать HTML, а HTML может передавать информацию в PHP» («PHP: PHP и HTML — Руководство», n.d.). Эта же концепция применима и к JavaScript, за исключением того, что JavaScript не может передавать информацию в PHP. Благодаря этому мы можем манипулировать кодом JavaScript из Google и писать его с помощью PHP, который мы затем используем для заполнения графиков и сопоставления с информацией из базы данных.

Данные оместоположении

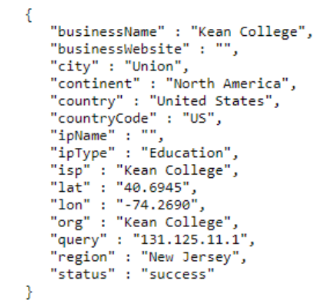

Используя IP-адреса, предоставленные файлами журналов, мы смогли использовать сторонний API определения местоположения для получения источника IP-адреса. API, который использовался для этого проекта, был extreme-ip-lookup.com. Когда IP-адрес предоставляется API, он возвращает файл JSON, который затем может быть декодирован в программе PHP.

Рис. 1.

При отправке запроса на получение данных о местоположении с веб-сайта он вернет информацию в формате JSON. Благодаря этому мы можем извлечь из него все точки данных, которые нам нужны, так как он возвращает несколько точек данных. Для этого проекта была взята информация о городе, стране, коде страны, широте и долготе. Эта база данных будет отвечать за отображение информации, необходимой для реализации карт Google. Карты Google можно использовать для отображения местоположения, заданного API местоположения. Мы можем сделать это, взяв широту и долготу, которые были сохранены в базе данных, и отобразив их на маркере местоположения на карте. Для встраивания карт Google в веб-страницу требуется в основном JavaScript для настройки и хранения данных для карты и HTML для ее отображения. на веб-странице. Данные в базе данных должны соответствовать формату, который Google использует для своих карт. Это можно сделать с помощью PHP для извлечения данных из базы данных, а затем передать эти данные в JavaScript для отображения информации. С помощью этого метода мы можем успешно построить местоположение с данными широты и долготы.

Результаты

Статистика сервера

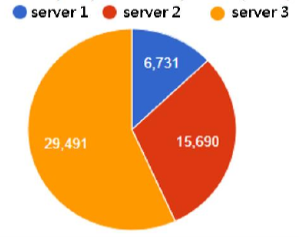

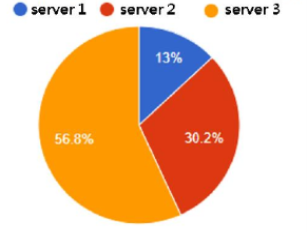

Сбор данных происходил между датами 3 января и 29 февраля. За эти дни было совершено 51912 попыток несанкционированного проникновения между тремя серверами в Евразийском национальном университете. Разбивка на сервер может быть визуализирована с помощью Google Charts.

(a) (б)

Рис. 2. Визуализация счета с 3 серверов. Верхняя диаграмма (a) показывает фактическое количество каждого сервера, а нижняя диаграмма (б) — это процент на каждый сервер. Обе диаграммы сняты с веб-страницы.

Корневой пользователь используется для системного администрирования («Superadmin»). Если к этому пользователю обращается несанкционированная система, результаты могут быть катастрофическими. На всех трех серверах root был тем пользователем, к которому больше всего пытались получить доступ, что составило более 85,4 % всех несанкционированных попыток. При проверке необработанных файлов журнала мы увидели, что 0 % всех несанкционированных попыток были успешными.

Заключение

В целом, мы можем видеть, что большинство несанкционированных попыток происходят из-за пределов РК. Данные, полученные в рамках этого проекта, позволяют администратору сервера точно определить, какую активность действительно получает сервер. С таким большим результатом в течение двух месяцев возникают некоторые вопросы о безопасности сети, в которой находятся эти серверы. С уникальными именами серверов, которые известны только определенным студентам, как люди могут найти эти серверы и попытаться взломать их? Может ли это быть уязвимость в сети? Имея данные, это позволяет нам задавать эти вопросы и переходить к следующему шагу для лучшей защиты наших серверов.

В наши дни угроза кибератак так же высока, как и экологических катастроф. При этом важно, чтобы мы хотя бы оставались в курсе того, что происходит в сфере кибер безопасности. Это исследование демонстрирует, что данные, которые когда-то были непонятны для тех, кто не находится в этой области, могут быть визуализированы и распространены, чтобы позволить людям быть более информированными.

В будущем мы надеемся усовершенствовать исследования и создать динамичный веб-сайт, который может отображать статистику для всех данных, которые мы имеем в базе данных. Еще один способ расширить эту работу — собрать файлы журналов за промежуток времени в несколько месяцев или несколько лет, чтобы посмотреть на определенные тенденции и выяснить, не спровоцированы ли несанкционированные попытки по времени года, времени дня или времени недели.

Литература:

- Терехов В. И. Применение когнитивной компьютерной графики для визуализации актуальной информации лицам, принимающим решение // Вестник МГТУ им. Н. Э. Баумана. Сер. Приборостроение. 2012. С. 109–119.

- Монахов М. Ю., Астафьева Е. С. Анализ возможностей и методов визуализации состояния и процессов обеспечения безопасности информационной сети предприятия / Владимир. гос. ун-т им. А. Г. и Н. Г. Столетовых [Электронный ресурс]. http://izi.vlsu.ru/HTC/18.pdf (дата обращения: 25.03.2017).

- Bensalah F, El Kamoun N, Bahnasse A. Analytical performance and Evaluation of the Scalability of Layer 3 Tunneling Protocols: Case of Voice Traffic Over IP. International Journal of Computer Science and Network Security (IJCSNS). 1;17(4):361. — Apr. — 2017.