В современном мире информация является одним из самых важных ресурсов, а задача сохранения и защита этой самой информации становится не менее важной, чем защита техники на военных базах или золотых запасов в банках и казначействах. Поэтому количество специалистов информационной безопасности растет с каждым годом.

Развитие информационных технологий привело к постоянной гонке средств инструментов безопасности, защищающих закрытую информацию от доступа третьих лиц и систем, и методов обхода данных ограничений с целью получения несанкционированного доступа к информации.

Данное соперничество в настоящее время перешло в стадию выявления недоработок в системах безопасности и их исправлениях, что не является полным решением проблемы и, потенциально, может стоить траты огромных средств на восстановление систем.

Целью данной статьи является описание разработки нового решения защиты информации на основе децентрализованного агрегатора новостных публикаций (ДАНП) с использованием технологии «blockchain», в котором на уровне архитектуры отсутствует возможность произведения основных действий, приводящих к компрометации информации, хранящейся в сети — изменение и удаление.

Основное назначение системы ДАНП состоит в распределенном децентрализованном хранении текстового контента, удовлетворяющим основным принципам:

1) невозможность удаления данных — информация не может быть стерта из сети каким-либо способом;

2) иммутабельность данных — уже существующие информация внутри сети не может быть изменена;

3) безопасное добавление новых данных — создание блока данных никак не повлияет на уже существующие в системе данные.

ДАНП — это программное обеспечение для набора распределённых узлов сети, каждый из которых хранит всю цепочку блоков данных, когда-либо созданных в сети. Технология блокчейн позволяет сохранять данные в режиме, при котором сложность удаления или изменения этих данных равнозначно сложности компрометации 50 % + 1 узла сети.

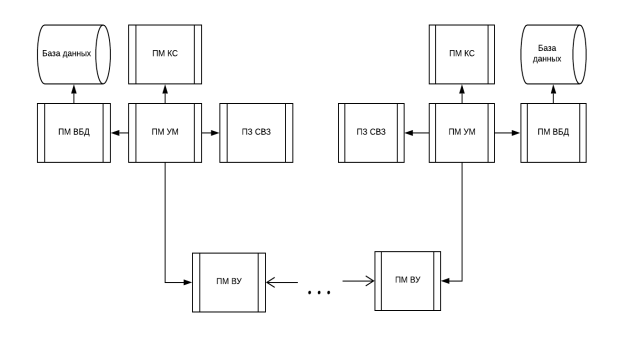

Рис. 1. Схема данных ДАНП

Разработанной программное обеспечение ДАНП имеет модульную структуру, состав которой представлен на рисунке 1:

– ПМ ВУ — программный модуль взаимодействия узлов системы;

– ПМ СВЗ — программный модуль создания и верификации записей;

– ПМ КС — программный модуль подключения командной строки;

– ПМ ВБД — программный модуль для взаимодействия с базой данных;

– ПМ УМ — программный модуль управления и мониторинга.

ПМ ВУ имеет следующие функциональные назначения:

– получение узлом IP адресов всех участников сети;

– получение новым узлом сети всех блоков данных;

– получение узлом сети только новых блоков данных;

– обеспечение передачи нового блока данных, другим участникам сети;

– проверка доступности узлов сети;

– валидация входящих данных.

ПМ СВЗ имеет следующие функциональные назначения:

– создание нового блока с содержанием, предоставленным пользователем, а также дополнительной мета-информацией;

– подписание блока данных подписью издателя, для идентификации автора блока c помощью алгоритма RSA [2];

– добавление данных для верификации, с помощью принципа Proof-of-Work [3] с использованием в качестве задачи нагрузки подсчет хеш-суммы нового блока по алгоритму sha-256 [4] с ограничениями, с учетом хеш-суммы блока данных, лежащего последним в цепочке блоков;

– верификация новых блоков данных при помощи проверки исполнения принципа Proof-of-Work с использованием в качестве задачи нагрузки подсчет хеш-суммы нового блока по алгоритму sha-256 с ограничениями;

– проверка соответствия хеш-суммы нового блока хеш-сумме блока данных, лежащего последним в цепочке блоков;

– верификация подписи издателя, для идентификации автора блока.

ПМ КС предназначен для:

– ввода данных из командной строки;

– вывода информации о состоянии системы и других значениях.

ПМ ВБД используется для управления содержимым базы данных.

ПМ УМ имеет следующие функциональные назначения:

– управление программными компонентами системы;

– получение / обработка сигналов, поступающих от ПМ КС;

– мониторинг системы путем логгирования событий.

Практическая значимость разработки ДАНП заключается в создании продукта, которое позволит улучшить защиту новостных публикаций и перевести их хранение на децентрализованные решения.

Таким образом, представленная децентрализованная система для хранения новостных публикаций решает важную задачу по защите информации от несанкционированного доступа с целью ее удаления или компрометации. Такое решение будет интересно в первую очередь для независимых новостных изданий, чья информация требует высоких стандартов защиты.

Литература:

- Nakamoto S. Bitcoin: A Peer-to-Peer Electronic Cash System [Электронный ресурс] // bitcoin.org: [сайт]. [2008]. URL: https://www.bitcoin.org/bitcoin.pdf

- Diffie W. H. M. E. New Directions in Cryptography // IEEE Trans. Inf. Theory. 1976. Vol. 22. No. 6.

- PRICING VIA PROCESSING OR COMBATTING JUNK MAIL // LECTURE NOTES IN COMPUTER SCIENCE. 1993. No. 740.

- Федеральный стандарт обработки информации FIPS PUB 180–4 [Электронный ресурс] URL: https://csrc.nist.gov/csrc/media/publications/fips/180/4/final/documents/fips180–4-draft-aug2014.pdf