Широко распространённым способом ограничения несанкционированного доступа к хранимым на носителях данным является применение мандатной защиты, которая заключается в контроле операций, выполняемых программами, и проверке их соответствия заранее определённым правилам, основанным на специальных атрибутах безопасности – признаках, по которым определяется возможность доступа к данным [1]. В современных ЭВМ он реализуется программными средствами операционных систем (ОС), что приводит к снижению стойкости защиты в связи с возможностью несанкционированной программной модификации атрибутов безопасности или обходом программных механизмов контроля полномочий.

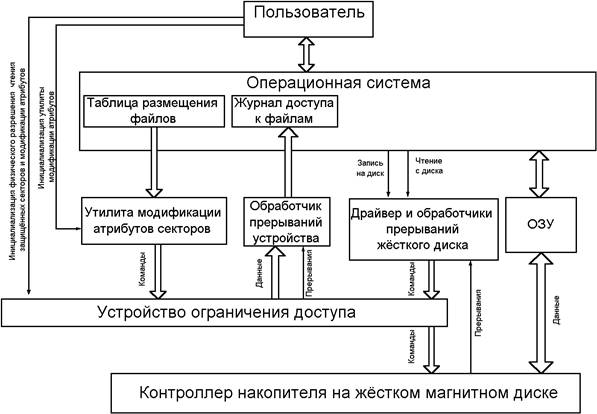

Для повышения стойкости защиты, исключения влияния возможных деструктивных программ на систему контроля операций с данными, предлагается перенести на аппаратный уровень контроль обращений к жёсткому магнитному диску (ЖМД). В компьютерную систему вводится дополнительное аппаратное средство – устройство ограничения доступа к информации (рис. 1). Оно выполняет хранение, обработку и модификацию атрибутов безопасности данных. Путём анализа потока команд, записываемых в порты контроллера ЖМД, устройство контролирует доступ со стороны программного обеспечения к каждому блоку данных, имеющему свой атрибут безопасности. Исполнение запрещённых атрибутами команд на доступ к блокам данных, блокируется устройством. Блокирование происходит путём фильтрации потока команд, то есть разрешённые команды переписываются в порты контроллера, а запрещённые нет. Минимальными блоками данных, которым присваиваются атрибуты безопасности, являются сектора ЖМД. Устройству ограничения доступа необходимо обладать информацией обо всех секторах файлов, которые поставлены пользователем под защиту. Список таких секторов определяется дополнительными программными средствами по таблице размещения файлов и передаётся в устройство. Этими же программами (утилитами) организуется интерфейс легального пользователя (рис. 1).

В персональных ЭВМ широкого назначения целесообразно ввести три типа атрибутов безопасности секторов: первый – к сектору разрешены все виды доступа; второй – запрещена модификация данных в секторе (запрещено форматирование и запись); третий – запрещены все виды доступа к сектору (чтение и модификация). Атрибуты первого типа присваиваются секторам системных файлов, которые модифицируются в процессе работы ЭВМ, а также секторам часто модифицируемых файлов пользователя и временных файлов. Секторам системных файлов, модификация которых выполняется редко или не выполняется вовсе, и файлам пользователя, хранящим важную для него информацию, целесообразно присвоить атрибуты второго типа. Такие же атрибуты можно присвоить секторам резервных копий различных файлов и таблиц размещения файлов. Атрибуты третьего типа присваиваются секторам конфиденциальных и личных файлов пользователя, которые не должны быть прочитаны или модифицированы посторонними лицами.

Рис. 1 – Архитектура системы защиты информации

Режимы работы устройства определяются пользователем путём программно–аппаратной инициализации. При наличии у пользователя специального идентификатора он может задавать различные режимы обработки атрибутов: например, полностью игнорировать атрибуты или игнорировать атрибуты, запрещающие запись [2]. Последний режим необходим для того, чтобы легальный пользователь имел возможность чтения своих собственных конфиденциальных файлов, которым он присвоил атрибуты третьего типа. В свою очередь, для модификации защищённого от записи файла необходимы следующие операции: присвоение файлу атрибута первого типа, модификация данных файла, восстановление исходного атрибута. Обусловлено это тем, что при модификации файла возможно изменение числа секторов в нём, которое потребует изменений атрибутов некоторых из них.

Устройство выполняет модификацию атрибутов, хранящихся в его памяти, под управлением инициализированной пользователем утилиты, которая записывает в порты устройства адреса секторов ЖМД, атрибуты которых должны быть изменены, и команды на установку атрибутов нового типа (рис. 1). Модификация возможна только в кратковременные интервалы времени, когда пользователем инициализирован режим модификации атрибутов. Так осуществляется защита атрибутов от несанкционированного искажения. Сам режим модификации атрибутов требует комплексного обеспечения безопасности: контроля данных, передаваемых между управляющей утилитой и устройством, контроля перехода в режим модификации атрибутов, контроля аппаратных идентификаторов пользователя при нахождении в данном режиме, контроля вносимых в атрибуты изменений, контроля целостности программных модулей утилиты. Помимо этого в данном режиме необходимо контролировать правомочность обращений к диску. Можно рекомендовать полное запрещение обмен данными между операционной системой и ЖМД во избежание возникновения конфликтных ситуаций, когда атрибуты одной части секторов файла могут быть модифицированы, а другой – нет.

Инициализация режимов работы может осуществляться различными способами. Например, можно предусмотреть подачу разрешающих сигналов на устройство пользователем вручную с переключателей на панели управления, монтируемой в системном блоке ЭВМ. На панели должны находиться разъём идентификации, клавиши и, как дополнение, индикаторы различных состояний работы устройства: штатный режим, режим модификации атрибутов, режим игнорирования атрибутов, обнаружение фактов несанкционированного доступа к данным, обнаружение попыток несанкционированной модификации атрибутов. В разъём идентификации вставляется персональный идентификатор легального пользователя, внешние разрешающие сигналы подаются при нажатии на панели управления соответствующих клавиш. Однако данный способ предполагает наличие дополнительного интерфейса между устройством и идентификатором пользователя. В альтернативном же варианте может быть использовано программное управление режимами работы устройства с обязательным условием – подключением к ЭВМ идентификатора пользователя (выполненного, например, в виде USB – устройства, подключаемого в обычный порт). Такой способ не требует организации дополнительных интерфейсов, однако для его реализации требуется одновременный контроль целостности программного обеспечения, выполняющего инициализацию, контроль идентификационных последовательностей пользователя, записанных в USB – идентификатор, и контроль сеансовых параметров работы устройства определяемых на этапе начальной загрузки ЭВМ, когда отсутствует теоретическая возможность вмешательства в этот процесс деструктивных программ.

Устройство ограничения доступа используется как интерфейсный экран, включаемый между разъёмом контроллера ЖМД и интерфейсным шлейфом, и обрабатывающий записываемые в порты контроллера ЖМД команды ЭВМ на доступ к секторам. Устройство, при записи кода команды в порты контроллера, блокирует передачу сигналов на разъём контроллера и одновременно с этим выполняет анализ кода команды, поступившего с интерфейсных линий, и чтение из памяти атрибутов секторов. Если поступивший код соответствует команде на тот вид доступа, который разрешен атрибутами, то устройство переписывает его в порт контроллера, в противном случае переписывает туда код пустой операции. Таким образом, контроллер ЖМД не сможет выполнить команды, запрещённые атрибутами секторов.

Область памяти ЭВМ, где хранятся атрибуты секторов, должна быть недоступна большинству программных средств. Описанный метод ограничения доступа позволяет хранить атрибуты в памяти введённого периферийного устройства. Объём информации, записанной в сектор жёсткого магнитного диска, обычно равен 512 байтам, поэтому, при длине кода атрибута, равной двум битам, объём памяти, требуемый для хранения атрибутов всех секторов диска, в 2024 раза меньше объёма хранимой на диске информации.

Для сохранения атрибутов безопасности секторов при выключении ЭВМ, можно использовать в устройстве энергонезависимые элементы памяти. Однако, этот метод, так же, как и метод, предусматривающий сохранение атрибутов безопасности на самом ЖМД в заранее определённой области, противоречит принципу, который используется, например, в криптографии, заключающемуся в раздельном хранении защищаемой информации и ключей доступа к ней. Для соблюдения данного принципа можно сохранять атрибуты на аппаратном идентификаторе пользователя. Ёмкость современных микросхем flash – памяти позволяет сохранить в них атрибуты всех секторов даже самых больших ЖМД. На этапе начальной загрузки ОС и инициализации устройства, атрибуты считываются в оперативную память устройства, а по окончании работы записываются обратно на идентификатор (в случае, если они были модифицированы).

Применение микросхем оперативных запоминающих устройств для хранения атрибутов секторов позволяет повысить, по сравнению с применением микросхем энергонезависимой памяти, быстродействие устройства и делает практически незаметными задержки, создаваемые им при обращении ЭВМ к ЖМД. А схема с сохранением атрибутов на отчуждаемый носитель повысит защищённость данных, так как без начальной инициализации устройства ограничения доступа и загрузки атрибутов чтение данных с диска будет невозможно

При каждой обнаруженной и предотвращённой попытке несанкционированного доступа к секторам ЖМД устройством формируется соответствующее слово состояния и генерируется аппаратное прерывание. Обслуживающая программа читает из порта устройства данное слово и на его основании делает запись в специальный системный файл – журнал (рис. 1). По содержимому этого журнала существует возможность в дальнейшем классифицировать попытки несанкционированного доступа к файлам, и несанкционированной модификации атрибутов.

Таким образом, введение в ЭВМ специальной системы аппаратного ограничения доступа к информации на ЖМД с аутентифицированной программно – управляемой модификацией атрибутов безопасности позволяет при незначительном снижении скорости обмена информацией с ЖМД существенно повысить стойкость мандатной защиты файлов и их отдельных секторов, своевременно обнаруживать попытки несанкционированного доступа к секторам и предоставлять ОС необходимые данные для классификации типа атаки на жёсткий диск.

Работа выполнена при поддержке гранта Президента РФ для государственной поддержки молодых российских ученых - кандидатов наук (Конкурс - МК-2010). Шифр МК-3642.2010

Литература:

1. Пауэр, Р. Эксперты дискутируют о настоящем и будущем систем обнаружения атак [Электронный ресурс] / Ричард Пауэр, Computer Security Journal vol. XIV, №1; перевод Алексея Лукацкого, НИП "Информзащита" // прил. к Лукацкий, А. В. Обнаружение атак: Материалы НИП "Информзащита" – СПб.: БХВ – Петербург, 2001. – 1 электрон. опт. диск (CD-ROM) : зв., цв.

2. Шураков, В.В. Обеспечение сохранности информации в системах обработки данных (по данным зарубежной печати): Учеб. пособие / В.В. Шураков. – М.: Финансы и статистика, 1985. – 224 с.: ил. 3.

3. Романец, Ю.В. Защита информации в компьютерных системах / Ю.В. Романец, П.А. Тимофеев, В.Ф. Шаныгин; под ред. В.Ф. Шаныгина. – 2-е изд., перераб. и доп. – М.: Радио и связь, 2001. – 376 с.: ил.