В конце 20 века, перейдя на новую ступень развития в области инфотелекоммуникационных технологий, человечество осознало, что для внедрения их в повседневную жизнь необходима стойкая система защиты своего автоматизированного рабочего места (АРМ), ибо утрата информации может дорого обойтись как развитию страны, так и уровню ее безопасности.

Обладая конфиденциальной информацией или информацией, содержащей сведения государственной тайны, необходимо обеспечить надежную защиту АРМ от несанкционированного доступа (НСД) в области информационной безопасности (ИБ).

Информационная безопасность — есть основа всей системы безопасности автоматизированных систем. Именно она позволяет обеспечивать конфиденциальность, целостность и доступность информации. ИБ характеризуется отсутствием недопустимого риска, связанного с утечкой информации вследствие НСД.

Поэтому помимо организации информационной защиты вычислительной техники от НСД в целом, как минимум, необходимо организовать все меры для надежного и безопасного запуска ее отдельных компонентов.

Относительно не так давно был предложен совершенно новый способ реализации данного процесса.

Аппаратно-программные модули доверенной загрузки (АПМДЗ) — основное решение данной проблемы.

На сегодняшний день их большое разнообразие позволяет подобрать АПМДЗ практически для любых целей, что является огромным достоинством к применению на разных видах АРМ.

Соответственно, для того, чтобы модули могли успешно функционировать в системе информационной безопасности РФ, необходимо пройти освидетельствование в органах ФСБ и ФСТЭК.

Некоторые АПМДЗ позволяют блокировать НСД к компьютеру еще на уровне BIOS, что не позволяет запуск ОС с внешнего носителя. Это является очень большим достоинством.

Руководящий документ Гостехкомиссии «Защита от НСД. Термины и определения» дает понятие несанкционированного доступа следующим образом:

Несанкционированный доступ — доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами.

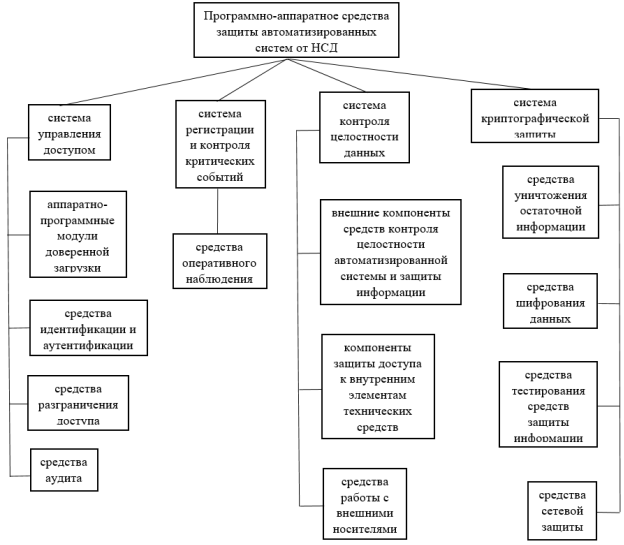

Рис. 1. Программно-аппаратное средства защиты автоматизированных систем от НСД

Исходя из этого, можно отметить, что основными причинами НСД являются:

– Ошибки конфигурации оборудования.

– Ненадежность средств идентификации и аутентификации.

– Некачественное программное обеспечение.

– Преднамеренная кража информации с защищенного компьютера, и дальнейшее ее распространение.

– Прослушивание каналов связи при использовании незащищенной (слабозащищенной) общей сети.

– Использование вредоносного ПО.

Для того, чтобы защитить информацию от НСД, существует ряд специально проводимых мер:

Применение аппаратных средств.

– установка фильтров, межсетевых экранов;

– блокировка клавиатуры;

– устройства аутентификации;

– использование электронных замков на микросхемах.

Применение программных средств.

– использование пароля для доступа к компьютеру;

– использование средств парольной защиты BIOS — как на сам BIOS, так и на ПК в целом.

Применение аппаратно-программных средств.

– использование аппаратно-программных средств доверенной загрузки

Применение шифрования.

Шифрование — это преобразование (кодирование) открытой информации в зашифрованную, для передачи закрытой информации или сведений, составляющих государственную тайну информации по незащищенным каналам связи.

Зачастую, сам алгоритм шифрования известен всем, а ключ, с помощью которого можно расшифровать данное сообщение засекречен.

Проведение организационных мероприятий.

– осуществление пропускного режима;

– хранение носителей информации в закрытом доступе;

– ограничение лиц, имеющих доступ к компьютеру.

Постоянное совершенствование технологий в области кибератак дает возможность через несовершенство средств доверенной загрузки получить доступ как к компьютеру «жертвы», так и соответственно к данным, составляющих сведения государственной тайны.

Чтобы избежать подобных случаев необходимо как минимум, постоянно искать несовершенства — уязвимости средств, тем самым, блокируя НСД в компьютер.

В настоящее время крупные коммерческие предприятия специально посредством нанятых специалистов в области информационной безопасности устраивают информационные атаки на свои же продукты, тем самым проверяя свои средства доверенной загрузки на наличие уязвимостей.

В настоящее время обработка конфиденциальной и секретной информации есть неотъемлемая часть каждой успешной организации. Технологии продвинулись до того, что вредоносные закладки могут быть вписаны во flash-память BIOS и аппаратные средства компьютера. Для того, чтобы кибератака была предотвращена, и нужная информация не смогла бы «утечь», необходимо иметь достаточно надежные и защищенные аппаратные и программные средства. Наиболее распространенными отечественными АПМДЗ, имеющими сертификацию органов ФСТЭК и ФСБ, на сегодняшний день являются АПМДЗ «Витязь», «Соболь», «Максим», «ЩИТ ЭЦП», «Аккорд-АПМДЗ», «Криптон-замок».

Проведем небольшой сравнительный анализ некоторых российских АПМДЗ и зарубежного АПМДЗ от компании Intel «Trusted Execution Technology». Все рассмотренные отечественные АПМДЗ имеют сертификацию ФСБ, что уже говорит о надежности данных средств. Средняя цена колеблется в районе 15 000 рублей, что, конечно же, является для успешных крупных предприятий не особо крупной суммой.

Модуль доверенной загрузки представляет собой комплекс аппаратно-программных средств (плата, аппаратные средства идентификации и аутентификации, программное обеспечение для поддерживаемых операционных систем), устанавливаемый на рабочее место вычислительной системы (персональный компьютер, сервер, ноутбук, специализированный компьютер и др.). Для «традиционной» установки МДЗ требуется свободный разъем материнской платы (для современных компьютеров — стандарты PCI, PCI-X, PCI Express, mini-PCI, mini-PCI Express) и незначительный объем памяти жесткого диска компьютера. А для интегрированных на уровень BIOS — любое аппаратное обеспечение компьютера (платы расширения, контроллеры и т.д.). Стоит отметить, что данной технологией, из рассматриваемых модулей, могут «похвастаться» только «Витязь» и «Криптон-замок».

Все рассматриваемые АПМДЗ обеспечивают доверенную загрузку ОС практически всех семейств Windows, MS DOC, Unix и Linux, за исключением «ЩИТ ЭЦП», здесь производитель ограничился ОС Windows XP с процессором не ниже i486 при условии расположения контролируемых объектов в файловой системе NTFS и МСВС 3.0, работающей в файловой системе EXT2.

Хоть и на сегодняшний день «Соболь», «Аккорд-АМДЗ», «Криптон-Замок» и «Витязь» занимают передовые позиции на отечественном рынке, но нельзя достаточно точно сказать, что из них лучше, т. к. у каждого есть свои достоинства и недостатки в той или иной области.

Таким образом, чтобы обеспечить безопасность компьютера посредством АПМДЗ, необходимо:

- Осуществлять контроль аппаратного обеспечения как компьютера, так и МДЗ.

- Обеспечить невозможность запуска компьютера с внешнего носителя.

- Своевременно обновлять ПО МДЗ, соблюдая при этом процедуры, обеспечивающие безопасность обновления ПО.

- Хранить идентификационные данные пользователя в закрытом виде.

- Обеспечивать дополнительную защиту компьютера при работе в общей сети.

Чем больше разработчик знает о несовершенствах СДЗ и, соответственно, устраняет их [несовершенства], тем выше степень защищенности его продукта.

Литература:

- Руководящий документ Гостехкомиссии «Защита от НСД. Термины и определения»;

- Интернет-ресурс http://www.intel.com;

- Интернет-ресурс http://www.accord.ru;

- Интернет-ресурс http://www.securitycode.ru.