В статье рассматривается проблема обеспечения защищенности информации в распределённых информационных системах и безопасности таких систем, построенных на базе современных, высокоскоростных, компьютерных сетей. Применение и возможности средств защиты информации, таких как системы обнаружения и предотвращения вторжений, антивирусные системы, межсетевые экраны, средства шифрования канала передачи информации.

Ключевые слова: защита информации, информационная безопасность, распределённые системы, компьютерная сеть, интернет, шифрование, VPN, система обнаружения и предотвращения вторжений, антивирус, межсетевой экран

С развитием интернет-технологий возрастает число, как производственных, распределённых и локальных систем, так и пользователей, использующих подключение к глобальной сети для собственных нужд. Увеличение скорости передачи информации, улучшение качества подключения, возможность доступа к любым сетевым ресурсам из любой точки мира сделали Интернет незаменимым инструментом почти для каждого человека (по состоянию на октябрь 2016 года, 59 % граждан России в возрасте от 18 лет и старше регулярно используют ресурсы Интернет) [1]. Но особенно эти характеристики важны для государственных служб и различных организаций. В связи с этим всё большее распространение получают распределённые информационные системы, позволяющие одновременно работать с одними данными с разных точек страны.

В настоящее время юридически закреплённое определение термина «распределённая система» в нормативно-правовой документации, существующей в области информационных технологий и защиты информации, отсутствует.

В своей работе Э. Таненбаум дал определение распределенной системы, как «набор независимых компьютеров, представляющийся их пользователям единой объединенной системой» [2]. С практической точки зрения, такая система может представлять собой два и более компьютера или сервера, связанных каналом передачи информации, с закрепленным за каждым из них набором функций. Таким образом, любая локальная сеть является частным случаем распределённой. Главными отличительными чертами являются количество объединённых сетью АРМ и их территориальное расположение. Зачастую, распределённые системы включают в себя значительное количество компьютеров, а также, отдельные её сегменты могут находиться на большом удалении друг от друга.

Основным уязвимым местом данной технологии является канал передачи информации между сегментами. Поскольку, по мере перемещения по общим коммуникационным линиям, данные могут быть перехвачены, что ведёт к нарушению минимум одного из трёх основных свойств информации — конфиденциальности (информация становится известной третьим лицам), а также, возможно, и других: целостности (данные могут быть как-либо модифицированы) и доступности (данные могут не дойти до адресата или дойти с задержкой).

Кроме того, существует возможность информационных атак на защищаемую систему извне, через глобальную сеть. Они могут осуществляться по разным сценариям и различными методами. Стоит выделить следующие: вирусные атаки различных видов, сетевые атаки направленные на проникновение и сетевые атаки направленные на отказ работы всей системы, её структурных элементов или конкретного оборудования.

Для создания системы защиты от вышеназванных угроз необходимо применение комплекса программных, аппаратных или программно-аппаратных средств защиты. Так, одним из эффективных инструментов для защиты канала передачи информации являются создание и использование виртуальной частной сети (VPN — virtualprivatenetwork) «поверх» сети общего доступа и шифрование данных. Для защиты от сетевых и вирусных атак применяются системы антивирусной защиты, системы обнаружения и предотвращения вторжений и межсетевые экраны.

Рассмотрим каждую из технологий более подробно.

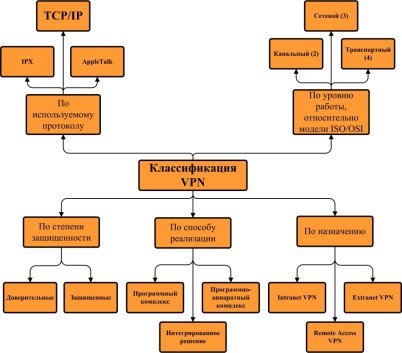

Под VPN понимают набор технологий для туннелирования и шифрования канала по различным стандартам. Туннелирование — процесс создания логического, виртуального, канала передачи информации между несколькими абонентами (от двух и более) на основе уже имеющихся физических сетей. Туннелирование осуществляется за счет инкапсуляции, «вложения» данных одного протокола в пересылаемый пакет данных другого протокола (например «вложение» UDP пакета в пакет протокола IP), на различных уровнях модели OSI (канальном, сетевом или транспортном (Рисунок 1)). Непосредственно для самой защиты пересылаемой информации в VPN применяется шифрование канала, т. е. каждый пакет данных шифруется перед отправкой, затем происходит его «вложение» в другой. Далее происходит перемещение пакета по виртуальной сети, его приём с последующей расшифровкой. Для кодирования пакетов используются симметричные алгоритмы шифрования [3], [4].

Рис. 1. классификация VPN

Также для повышения защищённости, информация может быть предварительно зашифрована отдельными средствами. Обе эти функции объединяют в себе программные и аппаратные комплексы, называемые криптопровайдерами. На данный момент на Российском рынке большинство криптопровайдеров представлены комплексами «ViPNet» от ОАО «Infotecs» и АПКШ «Континент» от ООО «Код Безопасности».

Системами обнаружения и предотвращения вторжений являются аппаратные и программные средства, служащие для выявления атак на сетевые узлы распределённой системы и противодействия им. Принцип работы данных систем базируется на анализе всего проходящего трафика как в одну, так и в другую сторону. Чаще всего применяются технологии сигнатурного анализа и метод основанный на выявлении аномалий. Наиболее распространёнными средствами защиты в данном сегменте являются: «ViPNet IDS» от ОАО «Infotecs», модуль АПКШ «Континент» от ООО «Кода Безопасности», «Cisco» «IPS Sensor» серии 4500 и «Network Security Platform» от «McAfee».

Программы антивирусной защиты применяются для предотвращения и ликвидации последствий заражения компьютеров вредоносным ПО. Главной отрицательной чертой вредоносного ПО является большая изменчивость формы и синтаксиса тела вируса, что позволяет им в некоторых случаях обходить детекторы антивирусных программ. Блок-анализатор может использовать метод статистического, эвристического анализа или их комбинацию для повышения эффективности. Также одним из немаловажных факторов применения антивирусов состоит в поддержании вирусных баз в актуальном состоянии и их регулярное обновление. Лидерами в данной отрасли являются продукты фирм АО «Лаборатория Касперского», «ESET Software», и ООО «Доктор Веб».

Межсетевые экраны служат для физического и логического отделения нескольких локальных или распределённых сетей друг от друга. Они предназначены для защиты системы от несанкционированного доступа от внешних источников и для ограничения доступа законных пользователей к каким-либо внешним ресурсам. Ограничение осуществляется по заранее определённому набору правил, настраиваемому на межсетевом экране. «TrustAccess» от «Кода Безопасности» является отличным примером программного межсетевого экрана.

Из вышесказанного можно сделать вывод, что правильная установка, настройка и обслуживание средств технической защиты информации позволяет эффективно отражать возникающие угрозы для любой распределённой системы. В тоже время, следует отметить, что использование указанных СЗИ не даёт полную гарантию защиты от заражений и атак, в связи с чем, необходимо обратить внимание не только на средства предотвращения атак, но и на минимизацию их последствий.

Литература:

- Статистика использования интернет-ресурсов населением в России

- URL:http://www.bizhit.ru/index/users_count/0-151

- Э. Таненбаум, М.ван Стеен, «Распределённые системы. Принципы и парадигмы» — СПб.: Питер, 2003. — 877 с.;

- Олифер В. Г., Олифер Н. А., «Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов» — 4-е изд. — СПб.: Питер, 2010. — 944 с.;

- Шаньгин В. Ф., «Информационная безопасность компьютерных систем и сетей: учебное пособие» — Москва: ИД «ФОРУМ»: ИНФРА-М, 2011. — 416 с.;

- Явтуховский Е. Ю., «Анализ систем обнаружения вторжений на основе интеллектуальных технологий» [Текст] — Технические науки: теория и практика: материалы III междунар. науч. конф. (г. Чита, апрель 2016 г.). — Чита: Издательство Молодой ученый, 2016. — С. 27-30. URL: http://moluch.ru/conf/tech/archive/165/10049/;

- Явтуховский Е. Ю., «Сравнение основных видов интеллектуальных технологий для использования в антивирусных программах» — Молодой ученый., 2016., № 11. — С. 254-255. URL: http://moluch.ru/archive/115/31229/.