В статье рассматриваются основные принципы построения и функционирования систем мониторинга вычислительных сетей, посредством которых осуществляется выявление уязвимостей контролируемых информационных систем. Выделены основные преимущества и недостатки систем мониторинга, которые позволят специалисту повысить эффективность своей работы на этапе реализации и эксплуатации контролируемых информационных систем.

Ключевые слова: системы мониторинга, информационные системы, уязвимости

Оценка степени защищенности информационных систем (далее по тексту — ИС) является одним из основных направлений деятельности специалиста, занимающегося обеспечением безопасности информации. В настоящее время различные компании и организации предлагают расширенный перечень специальных средств (например, средства анализа защищенности ИС (далее по тексту — САЗ ИС), системы мониторинга ИС (далее по тексту — СМ ИС)), помогающих специалисту в оценке защищенности контролируемых ИС.

Наряду с тем, что САЗ и СМ выполняют одинаковую задачу — контроль защищенности ИС, необходимо пояснить их принципиальные различия. САЗ, в общем виде, являются «статическими» средствами оценки защищенности ИС, то есть посредствам сканирования или зондирования собирают определенные параметрические данные (далее по тексту — ПД), на основе значений которых формируется образ контролируемой ИС (далее по тексту — ОКИС) с дальнейшим соотнесением его либо к нормальному, либо к аномальному [5]. Значения ПД, собираемых САЗ, постоянно (с течением времени) изменяются, тем самым сформированный ОКИС требует периодического (систематического) уточнения. С другой стороны, СМ ИС являются «динамическими» средствами, которые осуществляют непрерывное наблюдение за специфическими ПД (неоцениваемыми САЗ) [5]. Оба специальных средства обладают как положительными, так отрицательными сторонами. Например, САЗ являются наиболее простыми и понятными средствами, не требующими много времени на оценку защищенности ИС (быстро и точно обнаруживают образы известных уязвимостей), но им присущ ряд недостатков, рассмотренных в работе [6], существенным из которых является неспособность обнаружения уязвимостей ИС, образы которых отсутствуют в базе данных (далее по тексту — БД) уязвимостей САЗ. СМ ИС являются более сложными средствами, которым присуще более длительное время оценки защищенности ИС (в связи с большим количеством собираемых значений ПД, в сравнении с САЗ). Они выполняют всесторонний анализ контролируемой ИС, способны обнаруживать различные типы образов уязвимостей (в том числе и неизвестных), прогнозировать ее состояние в определенный момент времени. Следовательно, для повышения эффективности оценки защищенности ИС возникает необходимость в синтезе (структурном, функциональном, параметрическом) двух специальных средств, в результате чего взаимно компенсируются присущие им недостатки.

В работах [4, 5, 6] были рассмотрены существующие САЗ ИС, их принципы функционирования, базовые функциональные возможности и перечень основных собираемых ПД. В целях возможной реализации синтеза средств необходимо рассмотреть СМ ИС. В общем, СМ ИС классифицируются:

- По объекту проведения мониторинга.

- По направленности мониторинга.

- По уровням модели взаимодействия открытых систем (ISO/OSI) (применительно к стеку протоколов ТСР/IP).

- По времени проведения мониторинга.

- По назначению СМ.

- По объему анализируемого сетевого трафика.

- По наличию источника сбора ПД.

- По типу методов реагирования.

- По способу оповещения о выявленных уязвимостей ИС.

- По виду представления статистических ПД (отчетов).

- По возможности сопряженности.

- По степени автоматизации.

- По способу реализации.

- По принципу реализации.

- По методу анализа ПД, собираемых с контролируемой ИС.

- По принципу построения системы управления.

- По принципу сбора значений ПД.

Проведенная классификация позволяет построить два типа обобщенных моделей СМ ИС:

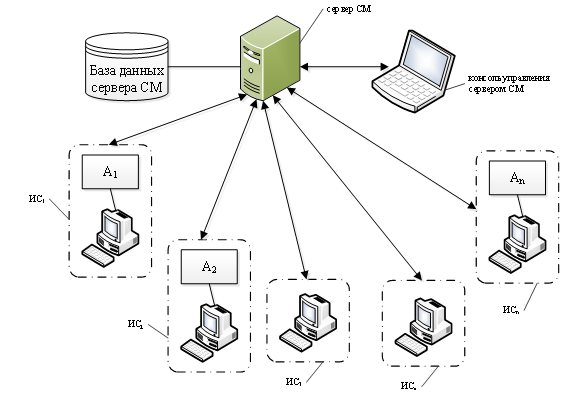

− централизованная (рисунок 1);

− распределенная (рисунок 2).

Рис. 1. Обобщенная модель централизованной СМ ИС

Представленная обобщенная модель (рис. 1) включает набор базовых программно-аппаратных компонентов (далее по тексту — ПАК):

− сервер СМ ИС, с включенной в его состав БД и консоли управления;

− множество контролируемых ИС (ИСn), на которых либо установлены агенты СМ ИС (An), либо нет.

Сервер СМ ИС является основополагающим ПАК, реализующим функции:

- Сбора значений ПД c ИСn.

- Агрегации, статистической обработки и хранения значений ПД.

- Хранения параметров конфигурации сервера СМ, контроля их доступности и целостности.

- Формирования правил фильтрации событий.

- Оповещения о возникновении проблемных событий (аномальных явлений), выработки предложений по их устранению или минимизации опасных последствий.

- Прогнозирования событий.

- Административного управления (различные проверки, корректировка объема журналирования событий (процессов), управление кэшем конфигурации и БД и т. п.).

Агенты СМ ИС(An) — это специализированные программы, установленные на ИСn, осуществляющие мониторинг различных локальных ресурсов, приложений и других заданных значений (действий), выполняющихся на подконтрольных ИСn, с последующей передачей собранных значений ПД в адрес сервера СМ. Так же стоит отметить, что An в пределах ИСn выполняют и управленческие функции для соответствующей платформы. В отдельных случаях установка An на ИСn (например, на коммутаторах, маршрутизаторах, отдельных серверах и хостах, средств защиты) может не потребоваться (нет возможности их установки), вследствие чего эффективность проведения их мониторинга снижается (например, безагентный мониторинг значений ПД, собираемых с ИС3, ИС4, реализуемый посредствам SNMP протокола (рис.1)).

Преимуществами централизованной СМ ИС являются:

− относительное сокращение времени на передачу наблюдаемых значений ПД от ИСn к серверу СМ;

− уменьшение числа процедур (операций), выполняемых СМ;

− уменьшение количества ведущихся журналов событий (операций);

− непосредственное взаимодействие сервера СМ с An, установленным на ИСn.

Недостатками централизованной СМ ИС являются:

− параметры конфигурации сервера СМ могут быть доступны для всех активных An (если не используются опции шифрования и аутентификации);

− повышенная нагрузка на сервер СМ (особенно при большом количестве ИСn), сопровождающаяся приемом (сбором, обработкой) большого количества значений ПД, с последующим их журналированием на стороне сервера СМ;

− перегрузка каналов связи управляющей информацией в той сети, где находится сервер СМ;

− при подключении ИСn, на которых установлены An, к серверу СМ требуется соответствующее количество ТСР-соединений;

− при переполнении журналов событий (операций) ИСnэлементами собираемых значений ПД и при проблемах со связью с сервером СМ возможна их потеря;

− при создании нового сервера СМ необходимо перенастраивать все An, подключаемые к нему;

− при выходе из строя сервера СМ полностью будет потерян контроль защищенности ИСn (низкий уровень надежности функционирования).

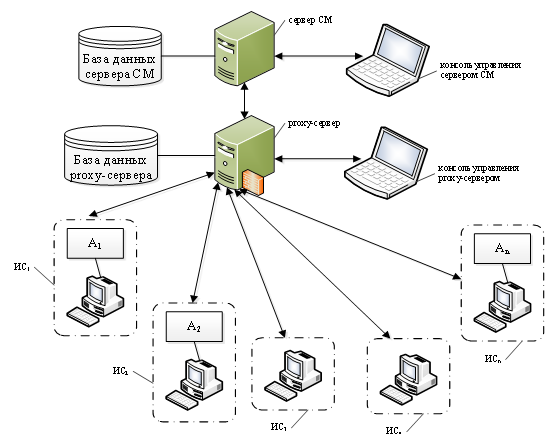

В противовес обобщенной модели централизованной СМ строится обобщенная модель распределенной СМ ИС (рисунок 2).

Рис. 2. Обобщенная модель распределенной СМ ИС

В представленной обобщенной модели (рис. 2) дополнительным ПАК является proxy-сервер, который реализует функции:

- Мониторинг удаленных ИСn от имени сервера СМ.

- Мониторинг неблагонадежных ИСn.

- Снижение нагрузки на сервер СМ при контроле за большим количеством ИСn, посредствам осуществления функций сбора значений ПД и наличия отдельной БД для их хранения.

Стоит отметить, что на proxy-сервер необходимо устанавливатьагент СМ(Aproxy) в целях организации эффективного взаимодействия с сервером СМ.

Преимуществами распределенной СМ ИС являются:

− повышенные меры безопасности при мониторинге неблагонадежных и удаленных ИСn;

− наличие отдельной БД для proxy-сервера, что позволяет не допустить потери собранных значений ПД в случаях невозможности их передачи серверу СМ по причине его недоступности из-за каких-либо проблем;

− операции сбора данных реализуются на стороне proxy-сервера;

− снижение нагрузки на центральный микропроцессор (CPU) и ввод/вывод (I/O) диска сервера СМ;

− proxy-сервер подключается к серверу СМ только через одно ТСР-соединение, тем самым упрощаются правила обхода межсетевого экрана;

− при создании нового сервера СМ необходимо перенастраивать только Aproxy, а не все An, установленные на ИСn;

− обеспечение возможности масштабируемости СМ.

Недостатками распределенной СМ ИС являются:

− параметры конфигурации сервера СМ могут быть доступны для всех активных Aproxy (если не используются опции шифрования и аутентификации);

− ведение дополнительных журналов событий (операций) на proxy-сервере;

− необходимость в установке, настройке и обслуживании proxy-сервера.

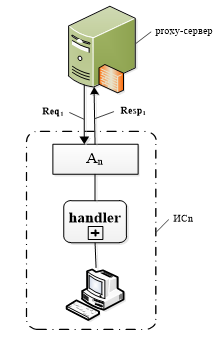

В рамках эффективного решения задач контроля защищенности, на всех ИСn необходимо предусмотреть установку активных или пассивных An, посредством которых осуществляется сбор множества значений специфических ПД, формирующих ОКИС. Для систематизации работы специалиста по сбору специфических ПД строится обобщенная модель пассивного мониторинга значений ПД в условиях распределенной СМ ИС (рисунок 3).

Рис. 3. Обобщенная модель пассивного мониторинга значений ПД

В представленной обобщенной модели (рис. 3) сбор значений специфических ПД осуществляется поэтапно:

− сервер СМ через proxy-сервер формирует в адрес An, установленного на ИСn, запрос (Req1) о каких-либо интересующих значений ПД;

− Anпосредствам однократного обработчика значений ПД (handler) осуществляет сбор интересующих значений с ИСn и формирует ответ (Resp1) с соответствующим результатом в адрес proxy-сервера;

− proxy-сервер помещает ответ (Resp1) с соответствующим результатом в БД с целью дальнейшей его передачи в адрес сервера СМ;

− сервер СМ, получив от proxy-сервера ответ (Resp1) с соответствующим результатом, помещает его в БД с целью дальнейшей обработки.

Преимуществами пассивного мониторинга значений ПД являются:

− сравнительная пониженная загрузка сетевого трафика, связанная с наличием неинтенсивных единичных Req1 и Resp1;

− высокая степень актуальности значений ПД, содержащихся в Resp1.

Недостатками пассивного мониторинга значений ПД являются:

− при большом количестве ИСn на сбор интересующих значений ПД затрачивается достаточно большой промежуток времени, вследствие чего, снижена эффективность функционирования СМ;

− необходимость в постоянном формировании Req1 в адрес множества ИСn, что снижает процесс автоматизации СМ.

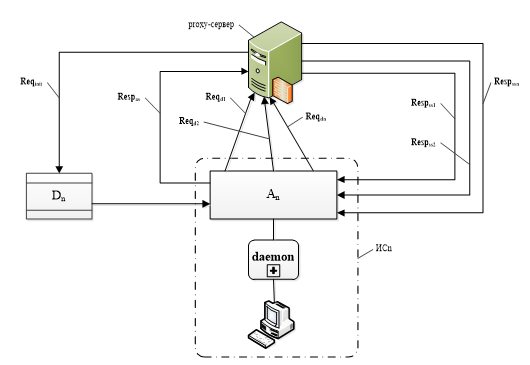

В противовес обобщенной модели пассивного мониторинга строится обобщенная модель активного мониторинга значений ПД в условиях распределенной СМ ИС (рисунок 4).

Рис. 4. Обобщенная модель активного мониторинга значений ПД

Обобщенная модель активного мониторинга значений ПД (рис. 4) реализуется так же поэтапно:

− сервер СМ через proxy-сервер формирует в адрес An, установленного на ИСn, инициализирующий запрос (Reqinit), устанавливающий An список специфических ПД (Dn), значения которых подлежат контролю и оценке;

− Anформирует ответ (Respas) в адрес proxy-сервера, который передает его серверу СМ, о успешной/неуспешной установки Dn;

− Anпосредствам многократного handler (daemon), осуществляет периодический сбор множества значений ПД, заданных согласно Dn;

− An периодически инициализирует отправку запросов (Reqdn) с соответствующими результатами значений ПД, по заданному Dn, в адрес proxy-сервера, который помещает их в БД с целью дальнейшей их передачи в адрес сервера СМ;

− сервер СМ, получив от proxy-сервера запросы (Reqdn) с соответствующими результатами значений ПД, помещает их БД с целью дальнейшей обработки и формирует в адрес An ответы (Respssn) о корректности полученных значений ПД, содержащихся в Reqdn.

Преимуществами активного мониторинга значений ПД являются:

− повышенная эффективность функционирования СМ, связанная с одновременным формированием AnмножестваReqdnв адрес сервера СМ;

− автоматизация процесса сбора значений ПД за счет заблаговременного формирования Dn.

− Недостатками активного мониторинга значений ПД являются:

− достаточно высокая загруженность сетевого трафика, связанная с формированием An множестваReqdn;

− необходимость в периодическом (своевременном) контроле за Dn, связанная с возможным снижением его актуальности, вследствие изменения обстановки или под воздействием внешних факторов.

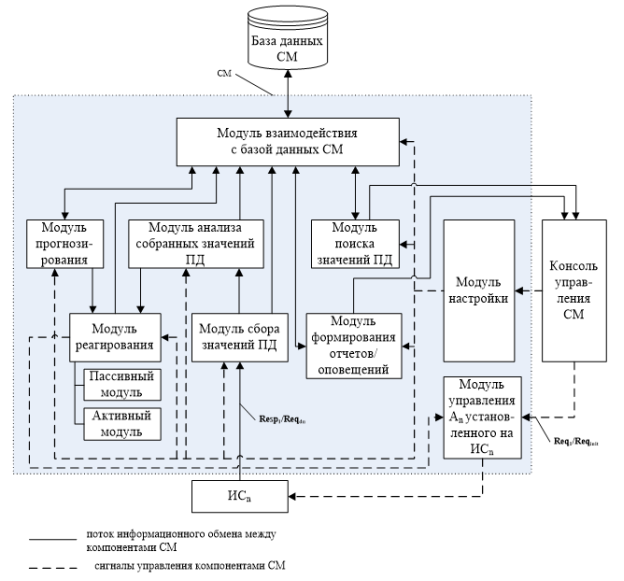

На основании обобщенных моделей (рис. 1, 2, 3, 4) строится функциональная модель СМ ИС (рисунок 5).

Рис. 5. Функциональная модель СМ ИС

Функционирование СМ (рис. 5) описывается на двух этапах жизненного цикла ИС, упомянутых в работе [5]:

- На этапе реализации ИСnспециалист осуществляет настройку СМ, в этих целях:

− на ИСn по возможности устанавливается An;

− через модуль настройки посредствам подачи сигналов управления задаются базовые (изначальные) настройки модуля формирования отчетов/оповещений, модуля сбора значений ПД, модуля анализа собранных значений ПД, модуля реагирования и прогнозирования, модуля взаимодействия с БД СМ.

- На этапе эксплуатации ИСn специалист осуществляет оценку степени ее защищенности:

− через модуль управления An формируется Req1/Reqinit в последовательности, описанной на рис. 3, 4;

− значения специфических ПД (Resp1/Reqdn) через модуль сбора поступают в БД СМ и в модуль анализа;

− результат анализа собранных значений ПД помещается в БД СМ;

− в случае если модуль анализа выявил уязвимости ИСn (например, аномальные значения ПД или отклонения от штатной работы), то он информирует об этом модуль реагирования;

− параллельно модуль прогнозирования, обрабатывая собранные значения ПД из БД СМ, осуществляет предсказывание значений ПД или состояний (поведения) ИСnчерез N-й промежуток времени, при выявлении прогнозируемых уязвимостей, результат направляется в модуль реагирования и обратно в БД СМ;

− модуль реагирования через модуль управления An, на основе базовых настроек или функциональных возможностей, оповещает и/или корректирует (блокирует) ИСn, с последующим предоставлением в БД СМ информации о выполненных действиях;

− специалист посредствам модуля формирования отчетов/оповещений получает необходимые данные (в формализованном виде) о собираемых значениях ПД, о состоянии и возможных уязвимостей ИСn, о различных аномальных и прогнозируемых отклонений, о рекомендациях по их устранению, о функционировании СМ и т. п., с целью принятия своевременного организационного решения, направленного на воздействие на ИСn через модуль управления An или на корректировку базовых настроек СМ через модуль настройки, посредствам подачи сигналов управления;

− при необходимости осуществить поиск определенных значений ПД, выполненных действий СМ или иной информации о состоянии ИСn, специалист посредствам консоли управления через модуль настройки формирует соответствующие сигналы управления в адрес модуля поиска значений ПД, получая в ответ интересующую информацию;

− через модуль управления Anи модуль взаимодействия с БД СМ специалист посредствам установленных сигналов в любой момент времени организует управление ИСn и БД СМ соответственно.

Представленные обобщенные модели (рис. 1, 2, 3, 4), анализ их преимуществ и недостатков, указывают на эффективность применения принципов распределенной СМ ИС (рис. 2) посредствам комбинированного мониторинга значений ПД, собираемых с большого количества ИСn, работающих на медленных и нестабильных каналов связи. Комбинированный мониторинг значений ПД заключается в применении непрерывного активного мониторинга (рис. 4), с внесением в него элементов пассивного мониторинга (рис. 3) наиболее важных в определенный момент времени специфических ПД, на основе значений которых ОКИС однозначно соотносится к нормальному или аномальному. Процесс выбора наиболее важных специфических ПД, подлежащих пассивному мониторингу должен быть автоматизирован и адаптирован к изменениям под воздействием внешних факторов. Разработанная функциональная модель СМ ИС (рис. 5), построенная на принципах распределенной системы управления, с учетом применения комбинированного мониторинга значений ПД, позволит специалисту повысить эффективность оценки степени защищенности ИС.

Литература:

- Аверченков В. И. Мониторинг и системный анализ информации в сети Интернет: монография [электронный ресурс] / В. И. Аверченков, С. М. Рощин. — 2-е изд., стереотип. — М.: ФЛИНТА, 2011. — 160 с.

- Дж. Скотт Хогдал. Анализ и диагностика компьютерных сетей / пер. с англ. М. Кузьмин; под ред. А. Бернштейн. — М.: Лори, 2001. — 351 с.

- Кенин А. М. Самоучитель системного администратора. — 3-е изд., перераб. и доп. — СПб.: БХВ-Петербург, 2012. — С. 267–306.

- Коноваленко С. А., Королев И. Д. Выявление уязвимостей информационных систем // Инновации в науке: сб. ст. по матер. LXI междунар. науч.-практ. конф. — Новосибирск: Изд. АНС «СибАК», № 9 (58) сентябрь 2016. — С. 12–20.

- Коноваленко С. А., Королев И. Д., Медведев А. Н. Идентификация образа контролируемой информационной системы на основе оптимизации и приоритезации параметрических данных, собираемых средствами анализа защищенности // Современные тенденции развития науки и технологий: периодич. науч. сб. ст. по матер. XIX междунар. науч.-практ. конф. — Белгород: Изд. «ИП Ткачева Е. П.», № 10, часть 1. — С. 63–70.

- Коноваленко С. А., Королев И. Д., Симонов А. В. Оценка существующих средств анализа защищенности информационных систем // Наука вчера, сегодня, завтра: сб. ст. по матер. XXXIX междунар. науч.-практ. конф. — Новосибирск: Изд. АНС «СибАК», № 10 (32) октябрь 2016. — С. 6–15.

- Лавров А. А., Лисс А. Р., Яновский В. В. Мониторинг и администрирование в корпоративных вычислительных сетях. — СПб.: Изд-во СПбГЭТУ «ЛЭТИ», 2013. — 60 с.

- Малышев Р. А. Глобальные вычислительные сети: учебное пособие/РГАТА. — Рыбинск, 2006. — С. 77–83.

- Ньюмен С. Создание микросервисов. — СПб.: Питер, 2016. — С. 197–210.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 4-е изд. — СПб.: Питер, 2010. — С. 882–886.

- Сердюк В. А. Новое в защите от взлома корпоративных систем. — М.: Техносфера, 2007. — 358 с.

- Стивен Норткат, Джуди Новак. Обнаружение нарушений безопасности в сетях, 3-е издание: Пер. с англ. — М.: Вильямс, 2003. — 448 с.

- Уилсон Э. Мониторинг и анализ сетей. Методы выявления неисправностей / пер. с англ. О. Труфанов; под ред. А. Киселева. — М.: Лори, 2002. — С. 231–288.