Ахборот хавфсизликнинг умумий моделларини тавсифи

Авторы: Халмуратов Омонбой Утамуратович, Тожиев Дилшод Куранбаевич, Хужамов Дониёр Жуманазарович

Рубрика: Спецвыпуск

Опубликовано в Техника. Технологии. Инженерия №2 (4) апрель 2017 г.

Дата публикации: 04.05.2017

Статья просмотрена: 114 раз

Библиографическое описание:

Халмуратов, О. У. Ахборот хавфсизликнинг умумий моделларини тавсифи / О. У. Халмуратов, Д. К. Тожиев, Д. Ж. Хужамов. — Текст : непосредственный // Техника. Технологии. Инженерия. — 2017. — № 2.1 (4.1). — С. 38-40. — URL: https://moluch.ru/th/8/archive/57/2340/ (дата обращения: 24.04.2024).

Ушбу мақолада ахборот хавфсизлигининг умумий моделининг тавсифи келтирилган. Бу моделдан ахборот технологияларининг ахборот хавфсизлигини башқариш ва баҳолашда фойдаланилади.

В данной статье представлено описания общей модели информационной безопасности. В данной модели используются управления и оценивания информационной безопасности в информационных технологиях.

In this article are given description of the general model of information security. This model is used in management and evaluation of information security of information technology.

Ҳимояланган ахборот тизимлари — бу ахборотларни махфийлигини, бутунлигини, ҳамда авторизациялашган мурожаатларга ахборотларнинг очиқлигини таъминлашни қўллаб-қувватловчи функцияга эга бўлган тизимдир. Тизимнинг хавфсизлигини таъминловчи фундаментал элементи бу тизим таркибига киритилган ҳимоя механизмидир. Ҳимояланганлик АТ фаолияти самарадорлигининг ишончлилик, мослашувчанлик, унумдорлик каби муҳим кўрсаткичларидан бири ҳисобланади [1].

Фойдаланилаётган АТ да ҳимояланганлигини назорат этиш, таҳлил этиш ва баҳолашни амалга ошириш учун ҳимояланганликни аниқловчи барча талаблар хавфсизликнинг умумий модели шаклида расмийлаштирилади. Хавфсизлик моделини ишлаб чиқиш қуйидаги тадқиқотларни босқичма-боқич бажарилишидан иборат бўлади:

– АТ ахборот таркибини таҳлили қилиш;

– Бошқарув (назорат) сатхлари бўйича АТни декомпозициялаш;

– АТ ни ҳар бир сатҳида ҳимояланганликни аниқловчи кўрсатгичлар тизимини ажратиш;

– Ахборот хавфсизлигини таъминлашнинг алоҳида масаласининг ечимлари бўлган тизим кўрсатгичлари ўртасидаги корреляцион боғланишларни таҳлил этиш.

АТ таркиби таҳлили ва бошқарув сатҳларини ажратиб олиш 1 бўлимда амалга оширилган. Навбатдаги бўлимда АТ барча қолган таркибий қисмларидаги кўрсатгичларни (ёки хавфсизлик функцияларини) тўғри аниқлаб олиш зарур.

Бу босқичда тадқиқот масаласи — тизим ва жараёнларга қатъий мос келувчи моделларини қуришдан иборат. Жорий масала фақат техник жиҳатларга эмас, балки тасодифий ва аниқлаш қийин бўлган факторларга боғлиқ бўлган ижтимоий — иқтисодий жиҳатларга ҳам эга.

Тизим ҳимоясига таъсир қилувчи асосий ижтимоий–иқтисодий факторларга қуйидагилар киради:

– Инсон фактори. Тизим фойдаланувчилари (ва администраторлари) кўпинча тизимнинг заиф бўғини ҳисобланади. Расмий ваколатларга эга бўлган ҳолда улар паролларга эҳтиёткорлик билан муносабатда бўлмайдилар, зарарли дастурлардан ҳимоялаш воситаларини инкор этадилар, ўзининг хусусий ресурс ва сирларини барча учун очиқ ҳолатда (кўпинча ўзи истамаган ҳолда) тармоққа жойлайдилар ва хакозолар;

– Дастурлардаги хатоликлар. Кўп йиллар давомида дастурий таъминотларда (тизимли ва амалий) хавфсизлик билан боғлиқ жуда кўп хатоликлар аниқланган. Дастурий ёки архитектуравий хатоликлардан фойдаланган ҳолда ғаразли ниятдаги инсонлар хатолик аниқлангунча тизимни ўз хохлаганларича бошқаришлари мумкин;

– Очиқ эшиклар. Дастурий таъминотнинг кўпгина компонентлари тўлиқ ёки тўлиқ бўлмаган хавфсизлик ўрнатмаларига эга. Жимликка кўра дастурий таъминотларда тўлиқ бўлган хавфсизлик режимига қўлланилади, бироқ бу режим кўпроқ функционалликни ва унумдорликни таъминлаб беради.

Хавфсизликни ҳисоблаш учун қуйидаги формула мавжуд [2]:

Хавфсизлик = 1/1. 072 * Қулайлик (тизим қанчалик хавфсиз бўлса, фойдаланувчиларга шунчалик ишлаш ноқулай бўлади).

АТ хавфсизлигини таъминлаш билан боғлиқ тадқиқот масаласининг қийинлиги АТ ни фаолият муҳитидаги катта хажмдаги ноаниқликлар туфайли мураккаблашади. Жорий тадқиқот натижаси АТ хавфсизлик функцияларига (кўрсатгичларига) бўлган талабларни расмий тавсифидан иборат бўлади. Жорий талаблар АТ таркиби сатҳлари бўйича декомпозициялашган бўлиши керак. Шу сабабли бошқарув ва назорат сатҳлари бўйича ҳам декомпозициялашган бўлиши зарур. Бу кейинги таҳлил этиш ва баҳолаш мақсадидаги тадқиқот ишларини тизимнинг минималлаштирилган ўлчами устида олиб боришга имконият яратади.

Умумий моделларнинг асосий вазифаси ахборотлари ҳимояланганлик даражасини ёки заифликларни ўлчаш нуқтаи назари билан АТ умумий ҳолатини объектив баҳоловчи инструментни яратишдан иборатдан.

Ахборот технологиялари хавфсизлигининг умумлашган моделини қуриш

АТ компонентларининг хусусий хавфсизлик моделларини қуриш натижасида АТ ҳимояланганлигини аниқловчи қуйида келтирилган сатҳда кўрсатгичлар ажратиб олинди:

– маълумотлар базаси сервирининг операцион тизими (сервер ОТ);

– маълумотлар базасини бошқариш тизми (МББТ);

– сервер ва мижоз ўртасидаги коммуникациялар (тармоқ сервислари);

– мижоз ишчи станциясини бошқарувчи операцион тизим (мижоз ОТ);

– сервер ва мижоз томонида ишловчи амалий ДТ модели (логика приложений);

– АТ ҳужжат таъминоти.

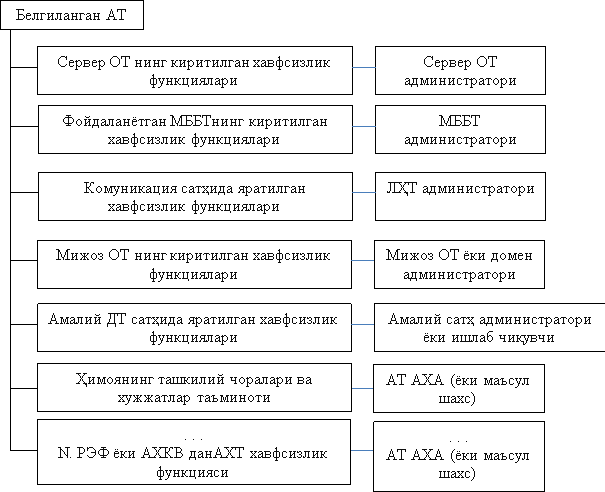

Ҳар бир келтирилган поғона хавфсизлик моделига кирувчи хусусий хавфсизлик функцияларига эга. Келтирилган сатҳларга бўлишнинг асосий мезони шундан иборатки. Ҳар бир сатҳ функионал мустақил бўлиши ва АТ ҳимояланганлигини назорат этишда мустақил объект бўлиши мумкин. Бундан ташқари ҳар бир келтирилган сатҳ ташкилотнинг турли бўлимлари ходимлари бўлган турли жавобгар шахслар (ОТ администратори, МББТ администратори, ЛҲТ администратори, амалий ДТ администратори, АТ ахборот хавфсизлиги администратори ва х. к.) томонидан бошқарилади. Юқорида келтирилган сатҳларга ажратиш жавобгарлик зоналари бўйича хавфсизликни назорат этишга имконият яратади.

АТ ни хавфсизлик моделини мижоз–сервер технологияси бўйича амалга оширилган бошқарув сатҳларига декомпозициялаш 2.2 расмда келтирилган. Структурага боғлиқ равишда АТ таркибий компонентлари ва бошқарув сатҳлари ўзгариши мумкин. Масалан, АТ таркибиги рухсат этилмаган фойдаланиш (РЭФ) (SecretNet, DallasLock, Аккорд ва б.) дан ҳимояловчи қўшимча дастурий — аппарат воситалари ёки ахборот криптографик ҳимоялаш воситалари киритилган бўлса, у ҳолда бошқарув ва назоратнинг қўшимча сатҳларини киритиш зарур бўлади. Чунки хавфсизлик функциялари ва бошқарувчи персонал (администратор) қўшилади.

Шундай қилиб АТ ни умумлашган хавфсизлик модели АТ компонентларининг хусусий хавфсизлик моделларидан ташкил топади ва унинг таркибига ташкилотнинг хавфсизлик сиёсати ва АТ га қўйилган норматив талаблар билан ифода этилган хавфсизлик функцияларининг амалга оширилганлигини акс эттирувчи назорат параметрлари (ёки ҳимояланганлик кўрсатгичлари) киради. Ҳимояланганлик кўрсатгичлари функционал синфларга бирлаштирилган. Синф ҳимояланганлик кўрсатгичларнинг хавфсизлик мақсадларига эришишдаги иштирокини умулаштиради ва ахборотларни ҳимоялаш воситаларидан бирига тегишлилигини акс эттиради.

Бундан ташқари АТ хавфсизлигининг умумлашган моделида кўрсатгичлар бажарилишининг тўлиқлигига таъсир қилувчи хавфсизлик функцияларининг барча ички ва сатҳлараро боғлиқликлари ҳисобга олинган бўлиши керак. Моделни ахборот ҳимоялашнинг қўшимча воситалари (АТ компонентларининг хусусий хавфсизлик моделлари) ҳисобига кенгайтириш жорий бўлимда тавсифланган ёндошувлар асосида амалга оширилади.

2. 2 расм. АТнинг умумлашган хавфсизлик модели

Адабиётлар:

- Ғаниев С. К., Каримов М. М., Ташев К. А. Ахборот хавфсизлиги. Ахборот-коммуникацион тизимлари хавфсизлиги. Т-2008.

- Немеет Э., Снайдер Г., Сибасс С., Хейн Т. Р. UNIX: руководство системного администратора. Для профессионалов. Пер. с англ. — СПб.: Питер; Киев: Издательская группа BHV, 2002. — 928с.

Похожие статьи

Моделирование систем защиты информации. Приложение теории...

Автор останавливает внимание на применении математической теории графов к моделированию СЗИ и предлагает собственную модель, реализующую подход управления рисками информационной безопасности (ИБ).

Подход к моделированию процессов функционирования систем...

информационная безопасность, частная модель угроз, защита информации, программа, сканер уязвимостей, система защиты, баз данных, NASL...

Методы анализа защищённости программного обеспечения

требование, ошибка, информационная безопасность, процесс тестирования, средство защиты информации, экспоненциальная модель роста надежности, сетевой трафик, прикладное программное обеспечение...

Защита информации в информационных системах

Ключевые слова: политика безопасности, информационная безопасность, субъект, объект.

Значит, модель безопасности выступает в качестве инструмента для выработки политики безопасности.

Аналитические методы оценки защищенности информации...

Кроме того, Xspider применяется не только под управлением операционных систем семейства Windows, но и на Unix-подобных системах.

Основные термины (генерируются автоматически): информационная безопасность, частная модель угроз, защита информации, программа...

Модель для объединения корпоративной и информационной...

Есть две разные области безопасности, которые называются корпоративной и информационной безопасностью. Обе эти области были организованы во многих отношениях. Отсутствие общего согласия функций безопасности и компонентов вызвало конфликты между...

Информационная безопасность в компьютерных сетях

Информационная безопасность в компьютерных сетях. Авторы: Абраров Ринат Динарович, Курязов Дилшод Атабоевич.

Учебное пособие 2-издание. СПб.: BHV, 2004. — 752с.

Применение экспертных систем для анализа и оценки...

Ключевые слова: экспертная система, информационная безопасность, база знаний, интерфейс, диалог, алгоритм.

В сфере информационных технологий экспертные системы рассматриваются в совокупности с базами знаний как модели поведения экспертов в...

Состав и структура дисциплины основы информационной...

Поэтому в начале третьего тысячелетия информационная безопасность (ИБ) выходит на первое место в системе национальной безопасности

Информационная безопасность и защита информации. Концептуальная модель информационной безопасности.

Похожие статьи

Моделирование систем защиты информации. Приложение теории...

Автор останавливает внимание на применении математической теории графов к моделированию СЗИ и предлагает собственную модель, реализующую подход управления рисками информационной безопасности (ИБ).

Подход к моделированию процессов функционирования систем...

информационная безопасность, частная модель угроз, защита информации, программа, сканер уязвимостей, система защиты, баз данных, NASL...

Методы анализа защищённости программного обеспечения

требование, ошибка, информационная безопасность, процесс тестирования, средство защиты информации, экспоненциальная модель роста надежности, сетевой трафик, прикладное программное обеспечение...

Защита информации в информационных системах

Ключевые слова: политика безопасности, информационная безопасность, субъект, объект.

Значит, модель безопасности выступает в качестве инструмента для выработки политики безопасности.

Аналитические методы оценки защищенности информации...

Кроме того, Xspider применяется не только под управлением операционных систем семейства Windows, но и на Unix-подобных системах.

Основные термины (генерируются автоматически): информационная безопасность, частная модель угроз, защита информации, программа...

Модель для объединения корпоративной и информационной...

Есть две разные области безопасности, которые называются корпоративной и информационной безопасностью. Обе эти области были организованы во многих отношениях. Отсутствие общего согласия функций безопасности и компонентов вызвало конфликты между...

Информационная безопасность в компьютерных сетях

Информационная безопасность в компьютерных сетях. Авторы: Абраров Ринат Динарович, Курязов Дилшод Атабоевич.

Учебное пособие 2-издание. СПб.: BHV, 2004. — 752с.

Применение экспертных систем для анализа и оценки...

Ключевые слова: экспертная система, информационная безопасность, база знаний, интерфейс, диалог, алгоритм.

В сфере информационных технологий экспертные системы рассматриваются в совокупности с базами знаний как модели поведения экспертов в...

Состав и структура дисциплины основы информационной...

Поэтому в начале третьего тысячелетия информационная безопасность (ИБ) выходит на первое место в системе национальной безопасности

Информационная безопасность и защита информации. Концептуальная модель информационной безопасности.