Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях

Авторы: Вердиев Сакит Гамбай оглу, Нагиева Абабил Фахраддин гызы, Гусейнов Закир Насиб оглу

Рубрика: 1. Информатика и кибернетика

Опубликовано в

Дата публикации: 31.10.2017

Статья просмотрена: 891 раз

Библиографическое описание:

Вердиев, Сакит Гамбай оглу. Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях / Сакит Гамбай оглу Вердиев, А. Ф. Нагиева, Закир Насиб оглу Гусейнов. — Текст : непосредственный // Технические науки в России и за рубежом : материалы VII Междунар. науч. конф. (г. Москва, ноябрь 2017 г.). — Москва : Буки-Веди, 2017. — С. 5-7. — URL: https://moluch.ru/conf/tech/archive/286/13125/ (дата обращения: 19.04.2024).

В статье рассматриваются методы и средства защиты информации в компьютерных сетях путем симметричного шифрования в секретных каналах связи при передаче информации, проблемы внедрения. Приводится сравнительный анализ их преимуществ и недостатков.

Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование

Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

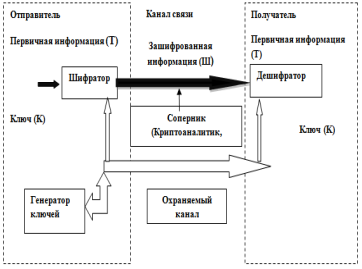

Важным элементом систем с криптографическим шифрованием является наличие «строго засекреченного канала связи» для передачи секретного ключа (рис.1). Как видно из рисунка, согласно криптографической системе с секретным ключом, лицо передающее информацию, используя секретный ключ алгоритма шифрования, передает незащищённый, «открытый» текст по назначению лицу принимающему.

Для акцентирования внимания на факте использовании отправителем и получателем одного и того же ключа, обычно метод шифрования с секретным ключом называется одноключевым или симметрическим шифрованием.

Ключ шифрования, как правило, формируется генератором ключей и строго предохраняется от соперников (криптоаналитик или злоумышленник) и передается получателю по специальному предохраняемому каналу связи.

Получатель в свою очередь, используя этот же ключ, расшифровывает принятую шифрограмму в открытый текст. Здесь ключ шифрования ![]() представляет собой последовательность символов условленного алфавита. В качестве подобного алфавита часто используется двоичная 0,1.

представляет собой последовательность символов условленного алфавита. В качестве подобного алфавита часто используется двоичная 0,1.

![]()

Согласно предлагаемому методу отправитель создает открытый текст ![]() и шифрует его с помощью шифратора.

и шифрует его с помощью шифратора.

Рис. 1. Общая схема криптографического симметричного шифрования

Как отмечено выше, процедуру шифрования

![]()

можно представить с помощью функции преобразования.

Очевидно, что криптографическая функция шифрования применяется с использованием ключа ![]() к открытому тексту

к открытому тексту ![]() .

.

Как видно из схемы на рис.1 алгоритм, имеющийся у получателя, способен выполнить обратное преобразование. Однако в распоряжении получателя должен быть секретный ключ ![]() . Получатель, обладающий этим ключом, дешифрирует шифротекст с помощью функции

. Получатель, обладающий этим ключом, дешифрирует шифротекст с помощью функции

![]()

получая, таким образом первичный текст.

При этом предполагается, что соперник (криптоаналитик или злоумышленник) обладает, кроме первичного текста и ключа ![]() , всеми деталями процесса шифрования. Другими словами, даже если соперник сумеет перехватить шифротекст, из-за отсутствия у него ключа

, всеми деталями процесса шифрования. Другими словами, даже если соперник сумеет перехватить шифротекст, из-за отсутствия у него ключа ![]() , не сумеет раскрыть его [1].

, не сумеет раскрыть его [1].

В зависимости от вида преобразований, выполняемых при шифровании открытых текстов, симметричные системы шифрования реализуются на основе таких методов шифрования, как подмена, перестановка и комбинирование.

Недостатком метода симметричного шифрования является то, что секретный ключ должен быть известен как отправителю, так и получателю, это означает, что перед началом пользования криптографической симметричной системы шифрования обе стороны обязательно должны обладать секретным ключом. В это время возникает проблема передачи ключа получателю по строго предохраняемому секретному каналу связи. Передача ключа должна производиться в условиях максимальной конфиденциальности так, чтобы потенциальный противник (злоумышленник) не смог перехватить его.

Другим недостатком является то, что получатель, располагая шифрованным и открытым текстами не имеет возможности доказать получение информации от какого-то конкретного лица (отправителя), а также возможность получателя собственноручно генерировать какую угодно информацию и его шифротекст и утверждать получение информации от другого лица. Т. е. получатель, обладая секретным ключом, не завися от отправителя, может генерировать аналогичную информацию, шифровать и расшифровывать её.

К криптографическим одноключевым системам можно отнести стандарты DES, DES3, AES и др. Рассмотрим стандарт DES.

Стандарт DES (Data Encryption Standard) был разработан и принят к использованию в качестве криптографического шифрования информации в 1978 г. в Америке. Реализация DES алгоритма позволяет использование его как аппаратного, так и программного обеспечения при скорости шифрования в нескольких мегабайтах в секунду [2].

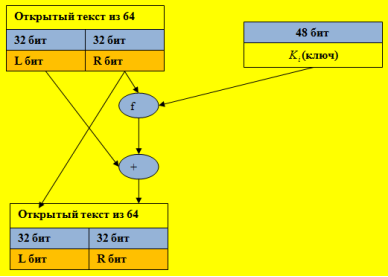

В основе шифра DES лежит сеть Фейстеля. Основу же сети Фейстеля (обычно называют F функцией) составляет метод превращения перемещения во множестве блоков. F функция состоит из отрицаний итераций текста, производимых над блоками.

Если ![]() -шифруемый текст, а

-шифруемый текст, а ![]() его блок, то одну итерацию сети Фейстеля и полученный в его конце результат можно выразить следующим образом

его блок, то одну итерацию сети Фейстеля и полученный в его конце результат можно выразить следующим образом

![]()

Здесь ![]() –ключ шифрования,

–ключ шифрования, ![]() — операция,

— операция, ![]() -операция по суммированию (и, или) побитному на базе модуля 2.

-операция по суммированию (и, или) побитному на базе модуля 2.

Для осуществления шифрования с помощью алгоритма DES используются 4 рабочих режима: электронная книга кодирования — ECB (Electronic Code Book), установка шифровых блоков — CBC (Cipner Block Chaining) обратная связь по зашифрованному тексту CFB (Cipner Feed Back) и обратная связь по выходу — OFB (Output Feed Back).

Алгоритм DES при шифровании использует множество комбинаций операций замены и перестановки. DES оперирует блоками длиной 64 бит и основывается на их 16-ти кратные перестановки [3].

Для шифрования используется ключ, длиной в 56 бит (8 символов ASC по семь бит). На самом же деле длина ключа равняется 64 бит, однако только 56 из них имеют значение, а остальные 8 используются для контрольно-проверочных целей. Другими словами, длина паролей не может быть больше 8 символов. Если в паролях используются только буквы и цифры, тогда количество вариантов пароля будет значительно меньше максимально возможного количества (256). В качестве примера стандарта DES можно рассмотреть метод Vijiner. Ниже показан пример одноразового превращения 64 битного текста, т. е. его шифрование.

Рис. 2. Структурная схема алгоритма DES (или структура итерации сети Фейстель)

DES делит информацию в 64 бит на 2 части по 32 бит. Одна из них называется левый (left) бит, а другая — правый (right) бит. Правый бит после превращения преобразуется в левый, а левый бит в правый бит. Но при преобразовании левого бита в правый, он (левый бит) объединяется с функцией и операцией expansion, в итоге чего получается правый бит в 32 бит. Этот процесс повторяется 16 раз и таким образом вся информация шифруется. Следует отметить, что при шифровании с помощью алгоритма DES приходится использовать множество таблиц. Для максимального усложнения процесса раскрытия шифра путем вычисления ключа, эти таблицы, очень тщательно составленные авторами, должны восприниматься как стандартные и должны быть использованы при реализации алгоритма DES без каких-либо изменений. Как было отмечено ранее, при практическом использовании систем симметричного шифрования, одной проблем возникающих перед пользователями системы является передача (получателю) хранимого в условиях строгой секретности ключа [4].

Если в системе имеются ![]() абонентов, то для обеспечения безопасности обмена информацией между ними необходимо разработать для каждого пользователя свой собственный ключ.

абонентов, то для обеспечения безопасности обмена информацией между ними необходимо разработать для каждого пользователя свой собственный ключ.

Из этого следует, что для возможности каждого пользователя осуществлять обмен информацией с другими пользователями, он должен обладать секретными ключами в количестве ![]() , хранить и оберегать их от посторонних лиц. В целом же, в системе должно генерироваться

, хранить и оберегать их от посторонних лиц. В целом же, в системе должно генерироваться ![]() секретных ключей, которые должны быть доставлены своему «хозяину» и строго оберегаться от злоумышленников.

секретных ключей, которые должны быть доставлены своему «хозяину» и строго оберегаться от злоумышленников.

Литература:

- Нагиева А. Ф. Корпоративные сети и проблемы безопасности. Молодой ученый Международный научный журнал № 29 (133) // г. Казань, 2016. 34–36 стр.

- В. Ф. Шаньгин. Информационная безопасность компьютерных систем и сетей. Москва, ИД «форум» — инфра-м, 2011. 356 стр.

- Əliquluyev R. M., İmamverdiyev Y. M. Kriptoqrafiyanın əsasları. Bakı, “İnformasiya texnologiyaları” 2006–192 s.

- Firewalls and Internet security www.anatoy.su.oz.au. //http://www.anatoy.su.oz.au/danny/book-review/h/firewals_and_Internet Security.html.

Ключевые слова

Информационная безопасность, шифрование данных, генератор ключей, канал связи, симметричное шифрованиеПохожие статьи

Применение стандарта криптосистем DES для шифрования...

Шифр DES преобразует открытый текст следующим образом.

Симметричное (одноключевое) шифрование данных при защите... ...тексту CFB (Cipner Feed Back) и обратная связь по выходу — OFB (Output Feed Back).

Реализация алгоритма RC4 на CBuilder | Статья в журнале...

секретный ключ, алгоритм, пользователь, ключ, открытый ключ, шифрование данных, симметричное шифрование, потоковое...

Некоторые аспекты криптографического взлома и повышения...

DES, ключ, алгоритм, способ шифрования, тройное шифрование, блочный алгоритм, метод шифрования, открытый текст, XOR, CBC. Похожие статьи.

Алгоритмы шифрования данных | Статья в журнале...

алгоритм, секретный ключ, симметричное шифрование, потоковое шифрование, пользователь, открытый ключ, ключ, блочное шифрование, шифрование данных, асимметричное шифрование.

Исследование криптосистем с открытым ключом на основе...

открытый ключ, DES, RSA, схема Эль-Гамаля, шифрованный текст, алгоритм Эль-Гамаля, КРИПТОСИСТЕМа ЭЛЬ-ГАМАЛЯ, секретный ключ, дискретное логарифмирование, квадратичный вычет.

Обзор видов атак по побочным каналам на криптографические...

Каждый участник создаёт свой открытый и секретный ключ самостоятельно. Шифрование и криптоанализ | Статья в журнале «Молодой...»

Симметричное (одноключевое) шифрование данных при защите...

Шифрование и криптоанализ | Статья в журнале «Молодой...»

Сторона шифрует сообщения с применением очередного открытого ключа каждого пользователя. открытым ключом, шифрования rsa, секретной экспоненты, секретную экспоненту, открытый ключ, открытой...

Особенности оценки качества и оптимизации алгоритмов...

Скорость инициализации блочных симметричных шифров зависит, в основном, от алгоритмической сложности операций, выполняемых при генерации подключей раундов (начальном развертывании ключа шифрования).

Пост-квантовый алгоритм электронно-цифровой подписи на...

Секретный ключ криптографии, также известный как секретный ключ или симметричный ключ шифрования, имеет. криптосистема с открытым ключом, криптосистема Эль-Гамаля, стойкость алгоритма.

Похожие статьи

Применение стандарта криптосистем DES для шифрования...

Шифр DES преобразует открытый текст следующим образом.

Симметричное (одноключевое) шифрование данных при защите... ...тексту CFB (Cipner Feed Back) и обратная связь по выходу — OFB (Output Feed Back).

Реализация алгоритма RC4 на CBuilder | Статья в журнале...

секретный ключ, алгоритм, пользователь, ключ, открытый ключ, шифрование данных, симметричное шифрование, потоковое...

Некоторые аспекты криптографического взлома и повышения...

DES, ключ, алгоритм, способ шифрования, тройное шифрование, блочный алгоритм, метод шифрования, открытый текст, XOR, CBC. Похожие статьи.

Алгоритмы шифрования данных | Статья в журнале...

алгоритм, секретный ключ, симметричное шифрование, потоковое шифрование, пользователь, открытый ключ, ключ, блочное шифрование, шифрование данных, асимметричное шифрование.

Исследование криптосистем с открытым ключом на основе...

открытый ключ, DES, RSA, схема Эль-Гамаля, шифрованный текст, алгоритм Эль-Гамаля, КРИПТОСИСТЕМа ЭЛЬ-ГАМАЛЯ, секретный ключ, дискретное логарифмирование, квадратичный вычет.

Обзор видов атак по побочным каналам на криптографические...

Каждый участник создаёт свой открытый и секретный ключ самостоятельно. Шифрование и криптоанализ | Статья в журнале «Молодой...»

Симметричное (одноключевое) шифрование данных при защите...

Шифрование и криптоанализ | Статья в журнале «Молодой...»

Сторона шифрует сообщения с применением очередного открытого ключа каждого пользователя. открытым ключом, шифрования rsa, секретной экспоненты, секретную экспоненту, открытый ключ, открытой...

Особенности оценки качества и оптимизации алгоритмов...

Скорость инициализации блочных симметричных шифров зависит, в основном, от алгоритмической сложности операций, выполняемых при генерации подключей раундов (начальном развертывании ключа шифрования).

Пост-квантовый алгоритм электронно-цифровой подписи на...

Секретный ключ криптографии, также известный как секретный ключ или симметричный ключ шифрования, имеет. криптосистема с открытым ключом, криптосистема Эль-Гамаля, стойкость алгоритма.