В статье автор исследует распространённые способы хранение закрытого ключа, в частности, HSM-модуль, анализирует пути развития данной технологии.

Ключевые слова: электронная подпись, хранение закрытого ключа, HSM, криптография.

Обеспечение конфиденциальности закрытого ключа на протяжении всего его жизненного цикла является критически важным для его безопасного использования. [1] Один из лучших методов хранения электронного закрытого ключа — использование защищённого носителя, с которого невозможно скопировать данные. Примеры таких носителей включают определённые виды смарт-карт и устройства Hardware Security Module (HSM). Специализированные смарт-карты и HSM оснащены механизмами для выполнения асимметричных и симметричных криптографических операций. Наиболее защищённые носители позволяют генерировать и использовать закрытый ключ исключительно внутри чипа. В асимметричной криптографии применяются два типа ключей: публичный и закрытый. Все данные, зашифрованные публичным ключом, могут быть расшифрованы только соответствующим закрытым ключом.

Обычно закрытый ключ сохраняется на ключевом носителе (токене) и защищается паролем, известным только владельцу. Существуют различные методы хранения закрытого ключа:

– Запись и хранение в реестре компьютера;

– Сохранение на электронном носителе (USB-ключ, смарт-карта), например, в EEPROM с установленным флагом «Неизвлекаемость контейнера из носителя», что предотвращает извлечение ключа при любых манипуляциях (введение PIN-кода пользователя, PIN-кода администратора и т. д.);

– Генерация и гарантированная неизвлекаемость в SSCD-устройстве (Secure signature creation device).

В таблице 1 представлены наиболее распространённые устройства для хранения закрытого ключа, их достоинства и недостатки.

Таблица 1

Достоинства и недостатки устройств хранения закрытого ключа

|

Достоинства |

Недостатки | |

|

USB-брелоки (USB-ключи) |

Простота подключения, удобство передачи, изолированность от основной системы, возможностью проводить криптографические вычисления «на борту». |

Возможный риск кражи, потери, поломки. |

|

Смарт-карты |

Возможный риск кражи, потери, поломки, относительно высокая стоимость, специальное оборудования для считывания. | |

|

Таблетки Touch-Memory |

Прочный металлический корпус, активизируется в момент контакта со считывателем, операции чтения и записи осуществляются практически мгновенно, низкая стоимость. |

Время жизни встроенной батареи питания ограниченно 5 годами, специальное оборудования для считывания. |

|

Flash-накопители |

Простота подключения, удобство передачи, широкий выбор моделей. |

Абсолютно незащищены от копирования. |

|

Hardware Security Module (HSM) |

Установлен в устройство, высокая защита от несанкционированного доступа, изолированность от основной системы, возможностью проводить криптографические вычисления «на борту». |

Высокая стоимость, наличие поддержки в устройстве, невозможность передачи |

В настоящее время использование персональных устройств, таких как смартфоны и ноутбуки, является общепринятой практикой. В большинстве современных моделей уже установлены чипы HSM, которые позволяют осуществлять операции авторизации и работы с закрытыми ключами без использования сторонних решений. В данной работе подробно рассматривается устройство HSM как системы, наиболее близкой к обычному пользователю.

HSM ( Hardware security module )

Представим себе сценарий, в котором данные, отправляемые на сервер, подписываются с использованием закрытого ключа, потеря которого недопустима для владельца. Как можно защитить такой важный ключ от утечки при удаленном взломе системы?

HSM (аппаратно-программный комплекс) предназначен для хранения ключей и других конфиденциальных данных. Он управляет этими данными, генерирует их и выполняет криптографические операции с их использованием. Все операции с данными происходят внутри HSM, а пользователь может инициировать их и получать доступ к результатам. Внутренняя память HSM защищена от физического и программного доступа, а при попытке несанкционированного проникновения все секретные данные уничтожаются. [2]

Все операции шифрования и дешифрования входящих данных выполняются внутри устройства. Это означает, что криптографические ключи никогда не покидают защищенную среду, в которой они были созданы.

HSM защищают транзакции, идентификационные данные и приложения, предотвращая несанкционированный доступ к критически важным криптографическим ключам, используемым для шифрования данных. Приложения взаимодействуют с HSM для получения ключей, необходимых для шифрования, дешифрования данных и создания электронной подписи.

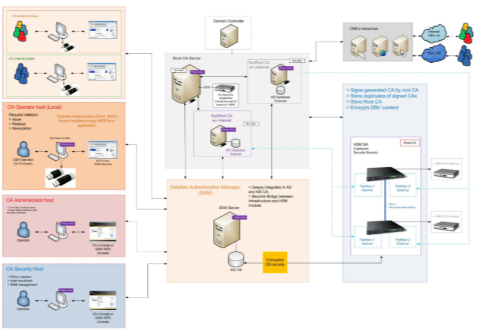

Рис. 1. Один из вариантов применения HSM в информационной системе

HSM делятся на два основных типа: HSM общего назначения и специализированные HSM для защиты электронных финансовых транзакций, которые можно назвать платежными HSM. HSM общего назначения обладают очень высокой производительностью (тысячи операций в секунду), мощными системами управления, и обеспечивают отказоустойчивость, что характерно для инфраструктурных систем. Эти устройства часто используются в PKI-системах, поддерживающих электронный документооборот.

HSM также находят широкое применение в инфраструктурах, основанных на взаимодействии устройств (Internet of Things). Примеры включают системы контроля потребления коммунальных услуг (Smart Metering), управление транспортом и электросетями. Также в связи с хранением все большего числа чувствительной к краже информации (такой как пароли или персональные данные), HSM все чаще начинают встраивать в потребительские устройства (ноутбуки, планшеты, смартфоны и т. д.). Примерами таких потребительских чипов являются система Secure Enclave (Apple), Titan M (Google) и TPM от различных производителей. [3]

Для иллюстрации работы HSM можно рассмотреть схему функционирования Сертификационного Центра (СЦ), используемого для выпуска электронных паспортов. Эта схема наглядно демонстрирует важную роль HSM в обеспечении безопасности и целостности процесса.

Рис. 2. Роль HSM в схеме СЦ для обеспечения выпуска электронных паспортов

Платежные HSM, хотя и незначительно отличающиеся от HSM общего назначения по производительности, предназначены для использования в сфере электронных финансов (эквайринг, персонализация карт). Такие системы, как Visa, MasterCard, МИР и SWIFT, активно применяют HSM в своих операциях. Платежные HSM с низкой производительностью (от десятков до сотен операций в секунду) широко используются в системах персонализации пластиковых карт.

Основным барьером в использовании большинства реализаций HSM является их высокая стоимость. [4]

Недостаток использования HSM заключается в том, что потеря или поломка устройства приводит к безвозвратной утрате закрытого ключа, что делает невозможным расшифровку сообщений, зашифрованных с использованием соответствующего открытого ключа. Важно отметить, что согласно постановлению Правительства Москвы No 997-ПП от 19 декабря 2006 года «Об утверждении порядка использования электронной цифровой подписи органами исполнительной власти города Москвы и государственными заказчиками при размещении государственного заказа города Москвы», ключи электронной подписи вводятся в обращение с даты выдачи сертификата ключа подписи. Обычно срок действия закрытого ключа не превышает 13 месяцев. Однако при использовании смарт-карт с неизвлекаемым закрытым ключом, срок действия может быть продлён до 3 или более лет, в соответствии с сертификатами, выданными ФСБ России.

В соответствии со ст. 10 закона «ОБ ЭЛЕКТРОННОЙ ПОДПИСИ» ответственность за хранение закрытого ключа владелец несет сам. [5]

Рассмотрим популярные HSM, устанавливаемы в потребительские устройства.

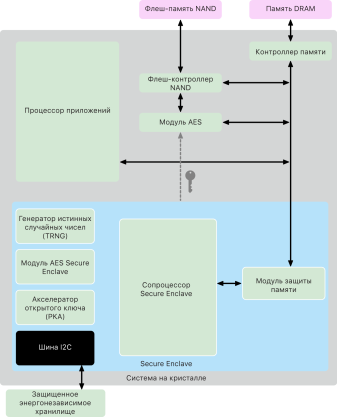

Secure Enclave от Apple

Secure Enclave — это встроенная система на кристалле (SoC), присутствующая во всех современных устройствах Apple. Эта технология обеспечивает безопасное создание и хранение ключей для шифрования данных, находящихся на устройстве, а также защищает и обрабатывает биометрические данные для Face ID и Touch ID, обеспечивая надежную аутентификацию и защиту конфиденциальной информации. Безопасный анклав имеет архитектуру, схожую с общей архитектурой системы на кристалле, включая собственное загрузочное ПЗУ и отдельный модуль AES. Ключевые данные передаются через специальный защищенный канал из Secure Enclave в модуль AES, при этом они не раскрываются центральному процессору или операционной системе. Эта технология позволяет системе защиты данных и FileVault от Apple обеспечивать безопасность пользовательских файлов, не раскрывая долгосрочные ключи шифрования. [6]

Рис. 3. Внутреннее устройство Secure Enclave

Предшественником Secure Enclave является отдельный чип безопасности Apple T2. Основным преимуществом данного решения — изоляция внутри системы на кристалле, что вносит дополнительный элемент безопасности.

Рис. 4. Внешний вид чипа Apple T2 на плате

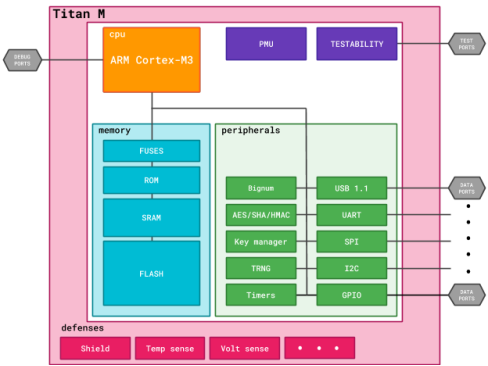

Titan M от Google

Titan M — это специализированный чип безопасности, который выполняет множество важных функций, таких как хранение данных счётчика отката для Android Verified Boot, поддержка модуля Android Strongbox Keymaster и предотвращение попыток разблокировки загрузчика и установки устаревших версий программного обеспечения. Этот чип имеет собственную оперативную память и кэш, что исключает доступ к ним со стороны центрального процессора. Обмен данными между чипом и основным процессором происходит через шину SPI. Кроме того, Titan M размещает flash-память при загрузке компонентов, таких как контроллер управления основной платой (BMC) или концентратор контроллера платформы (PCH), что позволяет тщательно отслеживать каждый байт загрузочной прошивки устройства. [7]

Чип Titan M включает следующие компоненты:

– Процессор приложений с высоким уровнем безопасности;

– Криптографический сопроцессор;

– Аппаратный генератор случайных чисел;

– Сложную систему управления ключами;

– Встроенное статическое ОЗУ (SRAM);

– Встроенную Flash-память;

– Память только для чтения (ROM);

– Шину последовательного периферийного интерфейса (SPI);

– Контроллер управления основной платой (BMC) или концентратор контроллера платформы (PCH).

Рис. 5. Внутреннее устройство чипа Titan M

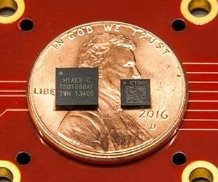

Предшественником чипа Titan M является серверный чип Titan, разработанный компанией Google. Этот чип интегрирован в Google Cloud Platform (GCP) и применяется для уникальной идентификации серверов, обеспечивая безопасность собственных сервисов Google. Он также обеспечивает шифрование данных, гарантируя высокую степень безопасности в облачных сервисах. [8]

Рис. 6. Внешний вид чипа Titan для серверов (слева) и чипа Titan M (справа) в сравнении с 1 центом США

Контроллер управления основной платой (BMC) и концентратор контроллера платформы (PHC)

Контроллер управления основной платой (BMC) и концентратор контроллера платформы (PHC) играют ключевую роль в управлении аппаратными компонентами и обеспечении надежной работы системных функций.

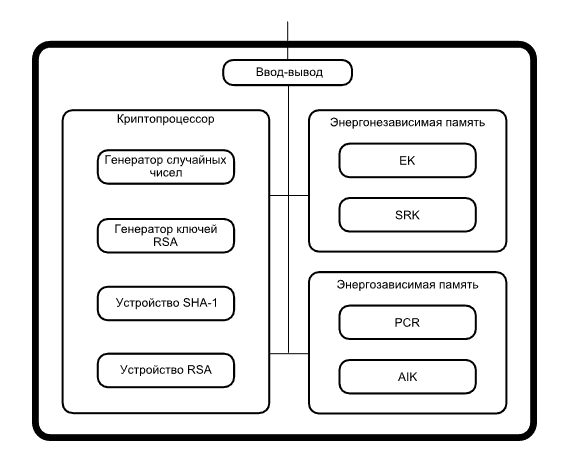

TPM: Доверенный Платформенный Модуль

Доверенный Платформенный Модуль (TPM) — это стандарт, определяющий функции специализированного процессора, разработанного для безопасного хранения криптографических ключей и защиты информации. TPM используется для хранения шифровальных ключей, применяемых такими технологиями, как BitLocker, обеспечивая надежное шифрование жестких дисков и высокий уровень безопасности данных.

Рис. 7. Пример конструкции модуля TPM по спецификации TCG

Модуль TPM (Доверенный Платформенный Модуль) описан в спецификации Trusted Computing Group (TCG), и его реализация может варьироваться в зависимости от производителя. Он может быть выполнен в виде отдельного аппаратного процессора, установленного на материнскую плату или подключенного как внешнее устройство, либо в виде программной эмуляции на базе прошивки BIOS. [9]

Эмуляция TPM 2.0 на программном уровне доступна на большинстве современных материнских плат, совместимых с процессорами Intel и AMD. Эти решения включают AMD fTPM (модуль доверенной платформы на базе прошивки) и Intel PTT (технология доверия платформы).

Основные функции Доверенного Платформенного Модуля (TPM) включают:

– Создание, хранение и ограничение использования криптографических ключей;

– Проверка подлинности устройства с помощью уникального RSA-ключа, хранящегося в чипе TPM;

– Обеспечение целостности платформы через принятие и сохранение измерений безопасности процесса загрузки устройства.

Рис. 8. Внешний вид внешнего модуля TMP 2.0 от компании Gigabyte

Современные встроенные HSM позволяют повышать уровень безопасности потребительских устройств без необходимости дополнительных действий со стороны пользователя. Такой подход «из коробки» возможен благодаря тесной интеграции программного обеспечения операционной системы с компонентами устройства, которую обеспечивает производитель.

Будущее развития систем электронной подписи

В данный момент в России действуют несколько стандартов, описывающих алгоритмы шифрования (ГОСТ 34.10–2018, ГОСТ 34.11–2018) которые основаны на работе ассиметричного шифрования на эллиптической кривой. Большинство экспертов в области криптографии считают, что такие алгоритмы не будут иметь достаточную криптографическую стойкость с появлением квантовых компьютеров. [10]

Квантовый компьютер — это вычислительное устройство, в котором центральный процессор работает на основе законов квантовой механики. В отличие от традиционных компьютеров, которые используют кремниевые чипы, квантовые компьютеры применяют квантовые биты (кубиты) и могут выполнять вычисления, существенно превосходящие возможности классических компьютеров.

Разработкой квантовых компьютеров занимаются многие мировые лидеры, такие как Google, IBM, Tohiba и другие. В России этим занимается Госкорпорация «Росатом». [11] Несмотря на то, что квантовые компьютеры с большим количеством кубитов (более десятка тысяч) пока находятся в разработке, но исходя из исследований компании IBM их появление вполне вероятно в этом десятилетии. [12]

Осуществление кибератак на ассиметричные алгоритмы шифрования относится к задачам категории BQP (bounded-error quantum polynomial) и за полиномиальное время могут быть решены на квантовом компьютере. Первым атака уже была осуществлена в 2022 китайскими ученым в рамках исследования стойкости алгоритма RSA. [42] Таким образом, появление таких мощных вычислительных машин делает невозможным использование сложивших методов криптографии. Решением данной ситуации является разработка новых алгоритмов — квантовой и постквантовой криптографии.

Постквантовая криптография — это набор новых криптографических алгоритмов, разработанных для защиты от кибератак, проводимых с использованием квантовых компьютеров. Эти алгоритмы не относятся к классу задач BQP, поскольку для них не существует эффективных методов решения, ни классических, ни квантовых. [13]

Сегодня наиболее популярными направлениями развития постквантовой криптографии, различающимися по типу решаемых математических задач, являются:

– Криптография на линейных кодах (code-based cryptography);

– Криптография на решетках (lattice-based cryptography);

– Криптография на хэш-функциях (hash-based cryptography).

Крупные компании уже занимаются разработкой и внедрением постквантовых алгоритмов в серверные решения, такие как Cloudflare. [14]

Квантовая криптография представляет собой метод защиты информации, основанный на законах квантовой физики. В отличие от постквантовой криптографии, которая зависит от математических подходов, квантовая криптография применяет физические явления и квантово-механические элементы для обмена данными.

Постквантовая криптография уже сейчас внедряется в системы защиты данных и может быть использована в технологии электронной подписи без существенной доработки, так как используемые ей методы существенно не отличатся от традиционной криптографии. Использование квантовой криптографии предлагает совершенно другой подход в построении системы обмена защищенной информации, поэтому при ее использовании в технологии электронной подписи требует существенного изменения подхода и разработке новых решений.

Вывод

Изучение существующих способов хранения закрытых ключей и анализ технологий HSM позволяет сделать несколько важных выводов.

Во-первых, безопасность хранения закрытых ключей играет критически важную роль в обеспечении целостности и конфиденциальности данных. Различные методы хранения, такие как использование USB-ключей, смарт-карт, flash-накопителей и устройств HSM, имеют свои преимущества и недостатки. Наиболее защищёнными и надёжными являются устройства HSM, которые обеспечивают максимальную защиту ключей от несанкционированного доступа и физического взлома.

Во-вторых, современные технологии HSM, такие как Secure Enclave от Apple и Titan M от Google, интегрированы в персональные устройства, что позволяет пользователям осуществлять криптографические операции без необходимости использования внешних решений. Это значительно упрощает процесс использования и повышает уровень безопасности.

В-третьих, развитие квантовых компьютеров ставит под угрозу существующие асимметричные алгоритмы шифрования. В связи с этим важным направлением является разработка постквантовых криптографических алгоритмов, которые смогут обеспечить защиту данных в условиях новых угроз.

В заключение, будущее технологий хранения закрытых ключей и криптографии связано с внедрением новых методов и устройств, обеспечивающих высокий уровень безопасности, а также с развитием квантовых и постквантовых алгоритмов, которые станут основой для защиты данных в ближайшие десятилетия.

Литература:

1. https://www.eos.ru/eos_delopr/eos_delopr_intesting/detail.php?ID=30647 — системы электронного документооборота.

2. https://habrahabr.ru/company/spbau/blog/251243/ — интернет-ресурс лучших публикаций за сутки.

3. https://www.anti-malware.ru/analytics/Technology_Analysis/Data-security-in-iOS-Android — сайт компании AM.

4. https://www.demos.ru/vendors/crypto/hsm/ — компания «Демос».

5. Федеральный закон от 06.04.2011 N 63-ФЗ (ред. от 23.06.2016) «Об электронной подписи».

6. https://support.apple.com/ru-ru/guide/security/sec59b0b31ff/web — сайт компании Apple.

7. https://blog.google/products/pixel/titan-m-makes-pixel-3-our-most-secure-phone-yet/ — блог компании Google.

8. https://cloud.google.com/blog/products/identity-security/titan-in-depth-security-in-plaintext — сайт «облачного» подразделения компании Google

9. https://trustedcomputinggroup.org/work-groups/trusted-platform-module/ — спецификация TPM от компании Trusted Computing Group.

10. https://www.ncsc.gov.uk/whitepaper/preparing-for-quantum-safe-cryptography — сайт Национального центра кибербезопасности Великобритании.

11. https://www.ruscrypto.ru/resource/archive/rc2022/files/09_googlya_grebnev_kot.pdf — Доклад компании QApp «Постквантовая криптография и российские вычислительные системы: первый подход».

12. https://singularityhub.com/2021/11/22/ibms-127-qubit-eagle-is-the-biggest-quantum-computer-yet/#:~:text=Progress %20in %20quantum %20computing %20is,of %20a %20127 %2Dqubit %20processor. — Новость компании IBM «127-кубитный процессор «Eagle» компании IBM — самый большой квантовый компьютер на сегодняшний день».

13. https://qapp.tech/help/post-quantum — cайт компании QApp.

14. https://blog.cloudflare.com/post-quantum-for-all/ — сайт компании Cloudflare.