В статье приведён механизм авторизации в корпоративной локальной сети из глобальной сети Интернет.

Ключевые слова: авторизация, гипервизор, honeypot.

В современном мире взаимодействие между различными информационными объектами происходит как на уровне локальной сети, так и на уровне глобальной сети Интернет. В рамках локальной сети для обеспечения безопасности при информационном обмене данными используются более простые механизмы защиты информации, которые являются лишь частью мер при информационном обмене в глобальных сетях. Частным примером взаимодействия информационных объектов является взаимодействие между одной локальной сетью с другой локальной сетью через глобальные сети Интернет. Одним из механизмов защиты такого взаимодействия является VPN соединение, которое представляет собой туннель между одной локальной сетью и другой, доступ к которому ограничен лицами, имеющими соответствующие ключи доступа. Однако такой способ не всегда является эффективным (часто VPN подключение может замедлять скорость информационного обмена, некоторые VPN-провайдеры могут рассекретить конфиденциальную информацию, кроме того, хороший и надежный VPN-сервис стоит денег). Кроме того, авторизация в различных сервисах может проходить по различным сетевым протоколам, таким как ssh, telnet, http, и т. д., однако все они могут быть подвергнуты различным видам атак [1–4].

Одним из способов защиты информации по локальной сети — это применение сетевых приманок, или honeypot [5]. Задача honeypot — имитация реальной сети и отвлечение внимание злоумышленника от ресурсов корпоративной сети. Сетевые приманки намеренно создают уязвимыми, чтобы повысить их привлекательность для злоумышленников. К примеру, используют пароли с низкой надёжностью, или порты, обнаруживаемые при помощи сканирования, оставляют открытыми. Так возрастает вероятность срабатывания приманки для отвлечения злоумышленника от защищаемых реальных информационных систем. Однако, большинство сетевых приманок — это программные средства, которые лишь имитируют действие реальных объектов, что рано или поздно приведет к их компрометации и неактуальности.

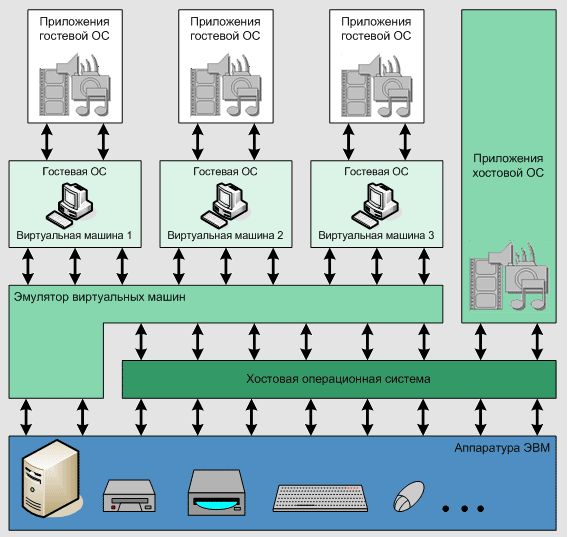

Одним из вариантов построения сетевой приманки — применение средств виртуализации, для чего применяется гипервизоры. Гипервизор это программа, которая управляет физическими ресурсами вычислительной машины и позволяет управлять виртуальными машинами. Виртуальная машина — это полноценная операционная система, которая управляется по средствам гипервизора, которая не является программной эмуляцией. Таким образом, при попадании в виртуальную машину создается впечатление, что пользователь находится на полноценном компьютере в сети. Принцип функционирования гипервизора приведён на рисунке 1.

Рис. 1. Принцип работы гипервизора

В контексте рисунка хостовая операционная система — это операционная система, которая установлена на реальной вычислительной машине. Гостевая операционная система устанавливается непосредственно на виртуальную машину. Таким образом эмулируемая сеть (сеть из виртуальных машин) подключаются к сети Интернет, к которой может получить доступ злоумышленник, а хостовая машина к Интернет доступ не имеет.

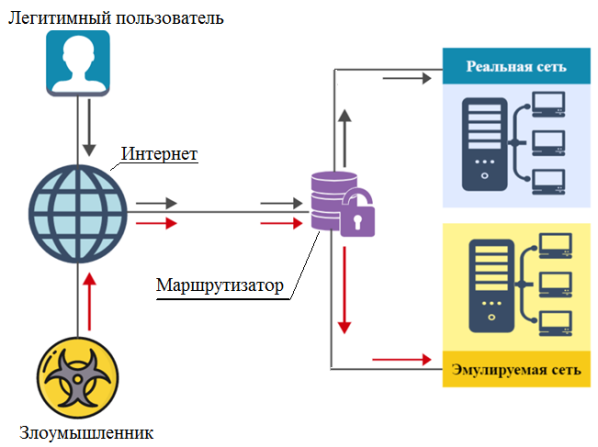

На основании вышеизложенного схема авторизации будет выглядеть следующим образом (рисунок 2).

Рис. 2. Схема авторизации

В соответствии со схемой и реальная и эмулируемая сеть подключаются к устройству маршрутизации, которое подключено к сети Интернет. В эмулируемой сети виртуальным машинам назначаются аналогичные ip-адреса, что и у машин в реальной сети. К маршрутизатору подключается сервер авторизации, который принимает весь трафик из внешней сети Интернет.

У легитимного пользователя устанавливается клиент авторизации, в котором он указывает логин и пароль для доступа в корпоративную сеть. Для каждого клиента настраивается уникальный ключ аутентификации, который хранится на самой машине. Сервер авторизации содержит базу данных пользователей и их ключей.

По умолчанию весь трафик из сети Интернет направляется в эмулируемую сеть, и как только на сервер авторизации приходит пакет с корректными данными авторизации, то маршрутизатор этот трафик начинает перенаправлять в реальную сеть. Таким образом, злоумышленник, у которого отсутствует клиент авторизации, попытается обратиться в реальную сеть, но попадет только в эмулируемую. Даже зная ip-адреса машин из реальной сети злоумышленник не сможет понять, что он находится в виртуальной сети.

Основным преимуществом данной схемы то, что становится невозможным сделать доступ в корпоративную сеть с применением любого другого оборудования путем установки на него клиентской программы (даже в случае подмены MAC-адреса), так как ключ аутентификации не передается по сети и недоступен для чтения пользователем на самой клиентской машине.

Литература:

1. Власенко А. В. Анализ уязвимостей и моделирование атак на данные трафика «https» / Власенко А. В., Дзьобан П. И. — Текст: непосредственный // Вестник АГУ. — 2017. — № 2. — C. 109–115.

2. Акулов А. А. Подмена SSL-серитификатов как средство перехвата зашифрованного трафика / Акулов А. А., Галушка В. В. — Текст: непосредственный // Символ науки. — 2018. — № 1–2. — С. 19–21.

3. Telnet должен быть закрыт. — Текст: электронный // Хабр: [сайт]. — URL: https://habr.com/ru/company/kaspersky/blog/424259/ [дата обращения 01.12.2022).

4. Как перехватить SSH пароль. Текст: электронный // HackWare: [сайт]. — URL: https://hackware.ru/?p=10308 [дата обращения 01.12.2022).

5. Подробное руководство по Honeypot. — Текст: электронный // Хабр: [сайт]. — URL: https://habr.com/ru/company/alexhost/blog/528796/ [дата обращения 01.12.2022).