Мониторинг и радиоконтроль информационной безопасности испытаний

Авторы: Суюндукова Алина Аликовна, Куршиева Мария Валерьевна

Рубрика: 7. Технические науки

Опубликовано в

II международная научная конференция «Исследования молодых ученых» (Казань, июль 2019)

Дата публикации: 02.07.2019

Статья просмотрена: 80 раз

Библиографическое описание:

Суюндукова, А. А. Мониторинг и радиоконтроль информационной безопасности испытаний / А. А. Суюндукова, М. В. Куршиева. — Текст : непосредственный // Исследования молодых ученых : материалы II Междунар. науч. конф. (г. Казань, июль 2019 г.). — Казань : Молодой ученый, 2019. — С. 14-17. — URL: https://moluch.ru/conf/stud/archive/340/15223/ (дата обращения: 20.04.2024).

На сегодняшний день для того, чтобы обеспечить информационную безопасность испытаний необходим современный подход построения системы информационной безопасности (СИБ).

Структура многоуровневой системы информационной безопасности испытаний достигается благодаря идее многоуровневого иерархичного принципа, а также адаптивного управления безопасностью. Последнее включает в себя контроль и мониторинг состояния информационной безопасности. Многоуровневость обеспечения СИБ достигается за счет создания функционально-логической структуры семиуровневой сетевой модели OSI. Вследствие этого, создание механизмов защиты также должно носить многоуровневый характер.

Для более полной картины необходимо рассмотреть механизм работы многоуровневой системы. Для того, чтобы осуществить только защиту конфиденциальности и целостности данных в приложениях, необходимо использовать верхние уровни (приложения или представления данных). Для того, чтобы обеспечить важную доставку, акценты смещаются к транспортному уровню. Для того, чтобы обмен информацией между участниками испытательного комплекса скрывал внутреннюю сетевую структуру, необходимо применить для защиты сетевой уровень. Для того, чтобы обеспечить безопасность широковещательных сообщений (угроза пассивного прослушивания сети) — используются канальные уровни. Для того, чтобы защититься от побочных электромагнитных излучений или физического внедрения противника в канал связи, используются физический уровень. К средствам многоуровневой защиты СИБ относят: защищенные операционные системы, виртуальные защищённые сети, межсетевые экраны, протоколы защиты на канальном, транспортном, прикладном и сетевом уровня, системы обнаружения атак и анализа защищенности, системы управления комплексом СИБ и другие.

Адаптивное управление безопасностью представляет собой процесс обеспечения информационной безопасности путем реализации системой управления информационной безопасностью испытаний (СУИБ). Наиболее эффективная работа систем безопасности достигается благодаря созданию единой управляемой системой информационной безопасности как функционально самостоятельной подсистемой.

Работа СУИБ основывается на анализе рисков и необходима для проектирования, реализации, контроля, сопровождения и модернизации мер в данной отрасли. Система дает возможность достигнуть необходимую ступень состояния ИБ испытаний благодаря снижению рисков информационной безопасности и соединяет различные инструменты для того, чтобы надежно управлять системой информационной безопасностью испытаний. СУИБ состоит из следующих элементов: средства контроля за состоянием защищаемых объектов, механизм сравнения текущего состояния с требуемым, запросы к созданию, внедрению, эксплуатации, контролю, обслуживанию и постоянной обновлению систем управлений информационной безопасности.

Создание мониторинга и радиоконтроля информационной безопасности испытаний.

Для проведения мероприятий по управлению информационной безопасности испытаний нужно организовать контроль исследуемых состояний ИБ, которые представлены в виде контроля безопасности связи и информации, реализующегося осуществлением мониторинга и радиоконтроля функционирования данных средств во время исследований.

Под задачами радиоконтроля испытаний понимают определённый набор действий:

– Контроль безопасности связи и данных. Результатом выполнения данной задачи является- установка действительности (факта), сущности и времени нарушения безопасности.

– Контроль параметров радиоизлучения. Результатом выполнения данной задачи является- анализ соответствия характеристик заданным нормам.

– Анализ загруженности радиочастот в диапазонах работы ИК. Результатом выполнения данной задачи является- анализ занятости радиочастот.

– Анализ радиоэлектронной ситуации в зоне исследований. Результатом выполнения данной задачи является- создание карт реального размещения радиоэлектронных станций, а также их характеристики применения.

– Анализ электромагнитной обстановки в зоне исследований. Результатом выполнения данной задачи является- создание карт уровней загруженности поля на заданных частотах в указанных точках площади.

– Анализ помехоустойчивости в зоне исследований. Результатом выполнения данной задачи является- создание карт уровней помех.

– Поиск, определение места, а также идентификация ресурсов радиоизлучений и помех. Результатом выполнения данной задачи является- отображение действительного расположения источников радиоизлучения и помех.

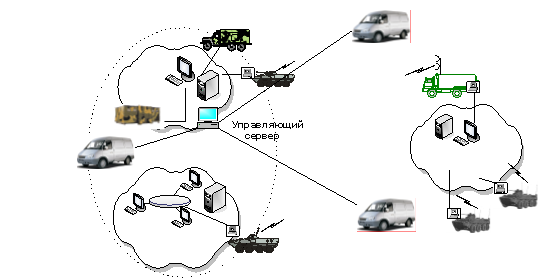

Простейшая организация радиоконтроля представляет собой структуру, состоящая из сервера управления, которая развернута на месте силами информационной безопасности, а также подвижных станций, например «Барс-МПИ-2». Данная структура приведена на рис. 1.

Рис. 1. Структурная схема организации радиоконтроля состояния информационной безопасности испытаний

В свою очередь станции контроля содержат посты регистрации радиосигналов, преобразование характеристик, первичной обработки исследуемых параметров и передачи результирующей информации на общий управляющий сервер, который является основным системообразующим элементом, содержащим необходимое ПО. Сервер управления необходим для определения обширного круга задач, описывающего его функциональное предназначение, а также предусматривающего рациональное использование ресурсов.

Задачи сервера управления обширны, поэтому их стоит разделить на несколько условных групп:

– Управление аппаратно-программными инструментами

– Информационное обеспечение

– Повторная обработка информации

– Обеспечение координации

Задачи управления, которые в результате определения большей степени принятыми алгоритмами функционирования, в свою очередь также подразделяются на уровни:

– Создание поручений на выполнение определений благодаря аппаратно-программными средствами пунктов контроля в разных режимах.

– Проверка режимов работы аппаратно-программных средств, удаленно расположенных друг от друга, анализ их технического состояния и эффективность функционирования.

Задачи информационного обеспечения представлены в виде:

– Хранение и регулярное обновление в базе данных об теоретически идеальных характеристиках стандартных радиосигналах разных систем связи и радиочастотного ПО.

– Хранение и регулярное обновление в базе данных о характеристиках действительной радиоэлектронной ситуации в пространстве действия оборудований с учетом временного эквивалента.

– Хранение и регулярное обновление в базе данных обнаруженных несанкционированных радиоизлучений и несоблюдение регламента использования частотного спектра с предписанием о нарушениях параметров и их значений.

– Хранение и регулярное обновление в базе данных о структуре, расположении, функциональном и техническом потенциале компоненты радиоконтроля.

Задачи повторной обработки представляют собой:

– Исследование практических характеристик ИРИ для приобретения их координат.

– Определение решения вопроса идентификации санкционных ИРИ.

– Изучение вопроса идентификации несанкционных ИРИ с целью их классификации.

– Решение теоретически временной, частотной, пространственной обработки результатов исследований техническим оборудованием станции контроля.

– Создание теоретических характеристик радиоэлектронной обстановки на заранее установленном временном интервале.

Задачи обеспечения координации осуществляется благодаря создания взаимообмена данными между элементами в общепринятых форматах для сохранения технических процедур и процессов управления. Они осуществляются в результате ряда задач:

– Отправка требований на осуществление исследований аппаратно-программным оборудованием контрольной станции и управление им дистанционно.

– Осуществление синтеза между контрольными станциями для обмена полученными результатами выполненных задач.

– Связь с системой информационной безопасности испытательного комплекса с вероятным шансом оказания любой информации по согласованным ранее протоколам.

– Собрание результатов исследований, осуществляемых согласно решаемым задачам и их функциональным возможностям.

Правильное определение функций, приводит к успешному решению задач сервера управления, что в свою очередь исходит из задач радиоконтроля, структуры, используемых элементов, этапов действий и результатов их выполнения. Вследствие этого, алгоритм решения задач сводится к следующему:

– Исследование (измерение) определенного ряда характеристик радиосигналов.

– Обработка исследуемых характеристик для уменьшения объема данных, а также их стандартизация.

– Внесение результатов первичной обработки в базу данных измерителя.

– Отправка результатов на сервер управления.

– Получение данных сервером управления и внесения в базу данных.

– Повторная обработка полученного материала для обобщения и стандартизации.

Литература:

- Величко В. М., Сагдеев А. К. Контроль безопасности связи в сети связи с подвижными объектами военного назначения. Наука и образование: проблемы и тенденции развития: материалы Международной научно-практической конференции (Уфа, 20–21 декабря 2013 г.):в 3-х ч. Часть II. — Уфа: РИЦ БашГУ, 2013. — 412 с. С. 119–125.

- Вьюговская Н. А., Сагдеев А. К. Алгоритм функционирования и предложения по составу аппаратной контроля безопасности связи в сетях связи военного назначения. 68-я региональная научно-техническая конференция студентов, аспирантов и молодых ученых «Студенческая весна — 2014»: сб. научных статей/под ред. С. М. Доценко. — СПб.: СПбГУТ. 2014. — 463 с. С. 330–335.

- Козырев В. М., Новак А. В. Информационная война в аспекте проблемы обеспечения защищенности ИТКС ВН. В сборнике: Актуальные проблемы инфотелекоммуникаций в науке и образовании III Международная научно-техническая и научно-методическая конференция: сборник научных статей. 2014. С. 837–840.

- Горбачева М. А., Сагдеев А. К. Проблемы обеспечения защищенности инфотелекоммуникационной сети военного назначения при ведении информационной войны. Труды Северо-Кавказского филиала Московского технического университета связи и информатики, часть I. — Ростов-на-Дону.: ПЦ «Университет» СКФ МТУСИ, 2015, 552с. С. 426–429.

- Суюндукова А. А., Катунин Р. Э. Способы наблюдения информационно-телекоммуникационной сети военного назначения во время техносферной борьбы. Наука и общество в условиях глобализации. 2018. Т. 2. № 1 (5). С. 14–16.

Похожие статьи

Основные аспекты управления рисками информационной...

Статья посвящена процессу управления рисками информационной безопасности. Описываются основные компоненты безопасности, их взаимодействие, а также возможные сценарии реализации инцидента информационной безопасности. Рассматриваются этапы...

Информационная безопасность вчера и сегодня

Вопросы обеспечения информационной безопасности возникли с появлением вычислительных машин, используемых для обработки и

Информационно-документационное обеспечение управления кибернетической безопасностью в России: анализ, проблемы.

Анализ проблем обеспечения информационной безопасности...

Уровень системы управления базами данных (СУБД), отвечающий за хранение и обработку данных информационной системы.

Есть понятие — адаптивная безопасность сети. Она позволяет обеспечивать защиту в реальном режиме времени, адаптируясь к постоянным...

Применение интеллектуальных технологий в процессе...

Сертификация программного обеспечения (ПО) на соответствие требованиям безопасности является мощнейшим инструментом управления безопасностью. Базовые требования, характеризующие безопасность ПО, изложены в руководящих документах Федеральной...

Современные проблемы в области информационной...

Так как процесс обеспечения информационной безопасности – это непрерывный процесс, то и существующая методология проектирования защищенной системы представляет собой итеративный процесс устранения найденных слабостей, некорректностей и неисправностей.

Разработка программного средства управления системой защиты...

Например, разработка программы управления системой защиты информации.

Систему управления ИБ можно считать внедренной и эффективно функционирующей на практике тогда, когда все ее

Информационная безопасность — есть основа всей системы безопасности...

Обеспечение безопасности информационных систем

Ключевые слова: информационная безопасность, информационные технологии, доступ, базы

Безопасность повторного использования объектов защищает от преднамеренного или случайного

Информационная безопасность — есть основа всей системы безопасности...

Алгоритм управления системой защиты информации

На сегодняшний день во многих организациях используются информационные системы. В информационных системах (ИС) хранится, обрабатывается, циркулирует различная информация...

Базовая структура интегрированной системы защиты информации

Ключевые слова: информационная безопасность, системы защиты информации, моделирование, теория графов.

Для обеспечения информационной безопасности предприятия использую различные средства и методы защиты информации.

Похожие статьи

Основные аспекты управления рисками информационной...

Статья посвящена процессу управления рисками информационной безопасности. Описываются основные компоненты безопасности, их взаимодействие, а также возможные сценарии реализации инцидента информационной безопасности. Рассматриваются этапы...

Информационная безопасность вчера и сегодня

Вопросы обеспечения информационной безопасности возникли с появлением вычислительных машин, используемых для обработки и

Информационно-документационное обеспечение управления кибернетической безопасностью в России: анализ, проблемы.

Анализ проблем обеспечения информационной безопасности...

Уровень системы управления базами данных (СУБД), отвечающий за хранение и обработку данных информационной системы.

Есть понятие — адаптивная безопасность сети. Она позволяет обеспечивать защиту в реальном режиме времени, адаптируясь к постоянным...

Применение интеллектуальных технологий в процессе...

Сертификация программного обеспечения (ПО) на соответствие требованиям безопасности является мощнейшим инструментом управления безопасностью. Базовые требования, характеризующие безопасность ПО, изложены в руководящих документах Федеральной...

Современные проблемы в области информационной...

Так как процесс обеспечения информационной безопасности – это непрерывный процесс, то и существующая методология проектирования защищенной системы представляет собой итеративный процесс устранения найденных слабостей, некорректностей и неисправностей.

Разработка программного средства управления системой защиты...

Например, разработка программы управления системой защиты информации.

Систему управления ИБ можно считать внедренной и эффективно функционирующей на практике тогда, когда все ее

Информационная безопасность — есть основа всей системы безопасности...

Обеспечение безопасности информационных систем

Ключевые слова: информационная безопасность, информационные технологии, доступ, базы

Безопасность повторного использования объектов защищает от преднамеренного или случайного

Информационная безопасность — есть основа всей системы безопасности...

Алгоритм управления системой защиты информации

На сегодняшний день во многих организациях используются информационные системы. В информационных системах (ИС) хранится, обрабатывается, циркулирует различная информация...

Базовая структура интегрированной системы защиты информации

Ключевые слова: информационная безопасность, системы защиты информации, моделирование, теория графов.

Для обеспечения информационной безопасности предприятия использую различные средства и методы защиты информации.