Беспилотные летательные аппараты впервые были использованы в военной сфере в качестве крылатых ракет и разведчиков, занимающихся аэрофотосъёмкой. Их преимуществом было то, что они позволяли избежать людских потерь при выполнении опасных заданий, а также их меньший размер за счёт отсутствия кабины пилота, что уменьшало затраты на производство и вероятность обнаружения во время полёта.

Важным является получение информации с аппарата в реальном времени, поэтому нельзя просто отказаться от передачи информации в процессе полёта, но следует защитить канал передачи и сами данные от компрометации оптимальным способом, который бы отвечал всем требованиям безопасности и производительности. В данной работе предполагается, что канал связи между БПЛА и базой уже использует такие способы защиты, как периодическая псевдослучайная перестройка рабочей частоты, перестройка рабочей частоты в случае потери связи, автоматическое приземление БПЛА в случае долгого разрыва связи.

Целью работы является повышения надёжности канала путём добавления к уже используемым методам защиты канала цифровых алгоритмов шифрования данных.

Задачами данной работы являются: выбор оптимальных способов шифрования различных типов данных, передаваемых по защищённому каналу связи; разработка информационной системы, которая будет применять выбранные методы для моделирования передачи зашифрованной информации по каналу между БПЛА и радиостанцией.

Методы цифрового шифрования можно разделить на симметричные и ассиметричные.

Методы симметричного шифрования [1, 2] используют один ключ как для шифрования, так и для расшифрования, в то время как методы ассиметричного щифрования используют два ключа: один для шифрования, другой для расшифрования. Эти ключи называются закрытым и открытым соответственно.

Недостатками этого метода шифрования можно считать проблемы передачи ключа собеседнику и невозможность установить подлинность и автора сообщения.

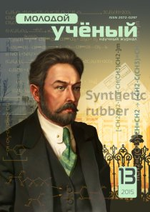

Схема симметричного шифрования представлена на рисунке 1.

Рис. 1. Общая схема шифрования с закрытым ключом

В асимметричных системах [1, 2] используются два ключа – открытый и закрытый, находящиеся в математической зависимости друг от друга. Открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для шифрования сообщения и для проверки ЭЦП. Для расшифровки сообщения и для генерации ЭЦП используется секретный ключ. В данной работе для того, чтобы БПЛА мог удостовериться, что передаваемые команды исходят от верного отправителя, можно отправлять вместе их цифровой подписью.

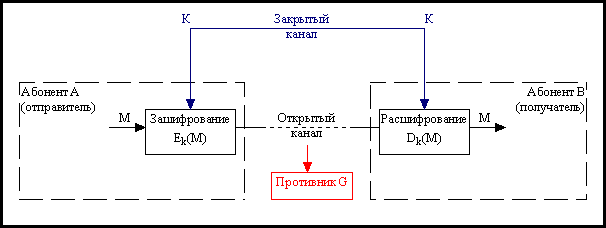

Общая схема асимметричного шифрования показана на рисунке 2.

Рис. 2. Схема криптосистемы с открытым ключом

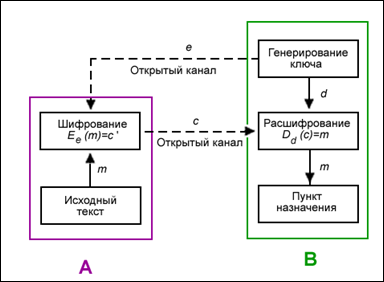

В работе реализована система, общая схема которой представлена на рисунке 3.

Рис. 3. Концептуальная схема системы

Таким образом, в статье представлены следующие результаты работы:

- изучены типовые структуры НСУ и БПЛА, а также канала связи;

- изучены типовые угрозы безопасности канала связи;

- проведён анализ защищённости существующей системы;

- сформулированы требования для модуля, повышающего безопасность канала связи;

- выбраны оптимальные методы передачи и шифрования данных.

Результат разработки показал практическую полезность и возможности для его доработки или использования его компонентов и кода для разработки системы, организующей защиту реального канала НСУ-БПЛА в виде встроенного решения на стороне БПЛА и программы на стороне НСУ.

Литература:

1. Панасенко С. Алгоритмы шифрования. Специальный справочник. – СПб: БХВ-Петербург, 2009 – 576 с.

2. Земор Ж. Курс криптографии. – М: Регулярная и хаотическая динамика, Институт компьютерных исследований, 2006 – 256 с.

3. Р.А. Алешко, А.Т. Гурьев, К.В. Шошина, В.С. Щеников Разработка методики визуализации и обработки геопространственных данных // Научная визуализация. – 2015. - №1. – С. 20 – 29.

4. Алешко Р.А. Система мониторинга и управления пространственными гетерогенными объектами (на примере Соловецкого архипелага) / Бекмешев А.Ю., Васендина И.С., Гурьев А.Т., Карлова Т.В., Шошина К.В., Щеников В.С. // Вестник БГТУ. - 2014. - №3(43). - С.104-108.

5. Гурьев А.Т. Разработка геоинформационной системы на базе программного обеспечения с открытым исходным кодом / Алешко Р.А., Васендина И.С., Шошина К.В., Щеников В.С. // Вестник БГТУ. - 2014. - №3(43). - С.114-118.

6. Алешко Р.А., Гурьев А.Т. Структурное моделирование взаимосвязей дешифровочных признаков спутниковых снимков и таксационных параметров лесных насаждений // Труды СПИИРАН. Вып. 29 (2013). С. 180–189.

7. Алешко Р.А., Гурьев А.Т. Методика тематического дешифрирования спутниковых снимков лесных территорий на основе структурных моделей // Известия Вузов. Приборостроение. 2013. Т.56. №7. С. 76–77.

8. Абрамова Л.В., Алешко Р.А., Батраков Н.М., Гурьев А.Т., Шошина К.В., Щеников В.С. Разработка методов и алгоритмов тематической обработки спутниковых снимков на основе структурного моделирования // Международный студенческий научный вестник. – 2014. – № 4; URL: www.eduherald.ru/121-11929 (дата обращения: 19.12.2014).

9. Абрамова Л.В., Алешко Р.А., Батраков Н.М., Гурьев А.Т., Шошина К.В., Щеников В.С. Разработка геопортала как сервиса публикации картографических данных // Международный студенческий научный вестник. – 2014. – № 4; URL: www.eduherald.ru/121-11930 (дата обращения: 19.12.2014).