В статье рассмотрены вопросы обеспечения неприкосновенности частной жизни при использование беспроводных медицинских датчиков нательных вычислительных сетей, так как они являются ключевым элементов в развитии электронного здравоохранения.

Ключевые слова: интернет вещей, RFID, нательные вычислительные сети, беспроводные медицинские датчики, протокол аутентификации ND-PEPS, безопасность.

Введение

Интернет вещей стремительно набирает популярность в мире современных технологий. Интернет вещей имеет много перспектив развития и применения, среди которых особое внимание необходимо уделить новым научным разработкам в области медицины [1].

Беспроводные медицинские нательные вычислительные сети

В современном мире вычисления становятся повсеместными и проникают как в деловые, так и в личные среды жизни. Повсеместными они становятся в основном благодаря беспроводным технологиям. Среди всего многообразия научных решений, стоит выделить новые разработки в области здравоохранения на основе технологии «интернет вещей». Однако с появлением новых решений, появляются и новые угрозы безопасности. Так как мы говорим о здравоохранение, то здесь вопросы неприкосновенности частной жизни имеют первостепенное значение.

Необходимо заметить, что такой технологии как интернет вещей обычно не хватает вычислительных и энергетических ресурсов и поэтому обеспечение должного уровня безопасности становится трудной проблемой.

Что такое интернет вещей? Интернет вещей (англ. Internet of Things, IoT) — концепция вычислительной сети физических объектов («вещей»), оснащённых встроенными технологиями для взаимодействия друг с другом или с внешней средой, рассматривающая организацию таких сетей как явление, способное перестроить экономические и общественные процессы, исключающее из части действий и операций необходимость участия человека [2, 3].

Среди таких вычислительных сетей можно выделить нательные вычислительные сети. Уже сегодня для области здравоохранения такие системы разрабатываются на основе беспроводных медицинских датчиков. Целесообразность интегрирования таких систем в медицину обуславливается эффективностью наблюдения за пациентами хроническими заболеваниями (например, астмой), которые в последнее время становятся угрозой устойчивости системы здравоохранения из-за роста частоты их встречаемости.

Основными требованиями к таким системам являются:

1. Дешевизна системы, так как они должны быть широкодоступными.

2. Минимальное вмешательство в частную жизнь пациента.

В мире интернета вещей таким требованиям отвечает технология RFID. В теории, медицинские датчики, использующие радиочастотную идентификацию должны обеспечивать беспрепятственный сбор медицинских данных в автоматическом режиме, без вмешательства пациента в работу системы. Однако, в контексте информационной безопасности, существует ряд проблем, которые затрудняют использования нательных вычислительных сетей в медицине. Одна из них — нарушение прав на неприкосновенности частной жизни.

В данной работе рассматриваются вопросы обеспечения неприкосновенности частной жизни при использование беспроводных медицинских датчиков нательных вычислительных сетей, так как они являются ключевым элементов в развитии электронного здравоохранения [7].

Беспроводные медицинские нательные вычислительные сети (БМНВС) должны принимать и передавать жизненно-важную информацию о пациентах, и перебои в работе системы, вызванные сбоем батареи или вмешательством злоумышленника могут привести к серьезным проблемам [6].

Для решения таких проблем, можно использовать процедуры аутентификации, так как она является базовым алгоритмом для обеспечения безопасности. В данной работе предлагается использовать алгоритм аутентификации, при котором устройства могут быть аутентифицированы перед передачей данных о пациенте.

RFID сети являются элементарным примером беспроводных сетей. Они работают используя дуплексный канал связи между ридером и меткой, где чаще всего применяются пассивные метки, которые получают энергию от ридера [8]. Данная работа специально сфокусирована на самой слабой архитектуре с ограниченными вычислительными ресурсами. Причин этому несколько. Во-перовых, если способы обеспечения неприкосновенности частной жизни подходят для вычислительно слабых архитектур, их будет проще реализовать на системах, где вычислительные ресурсы не ограничены. Во-вторых, расширение функциональности увеличивает цену, но затраты на решение должны быть как можно ниже. В-третьих, решение должно обеспечивать минимальное вмешательство в деятельность пациентов, интегрированные датчики должны быть настолько маленькими, насколько это возможно.

Протоколы аутентификации RFID

Основным протоколом обеспечения неприкосновенности частной жизни в среде RFID является протокол, разработанный Окубо, Сузуки и Киношита [4]. Алгоритм работает следующим образом:

1. Метка и ридер используют две криптостойкие односторонние хеш-функции h1 и h2.

2. Метка имеет начальный идентификатор (ID), а ридер ведет базу данных идентификаторов меток.

3. Когда ридер опрашивает метку, эта метка вычисляет h2 (ID) и сохраняет это значение в качестве нового ID, в то время как она посылает ридеру значение h1 (ID).

4. По получению, ридерхэширует все идентификаторы в базе данных функцией h1 и ищет совпадения. Как только совпадение найдено, он заменяет ID метки на значение h2 (ID).

В мире RFID этот протокол является одним из самых безопасных. Однако, очень большим недостатком является практический вопрос реализации, так как данный протокол может быть принужден к рассинхронизации с базой данных. Рассинхронизация происходит в результате вмешательства в работу алгоритма злоумышленника, который может просто блокировать или изменять сообщения метки и ридера. Следовательно, в то время как метка уже обновила свой ID, ридер сохраняет старый ID этой метки в базе данных. Поэтому, при следующем опросе метки, ответы будут рассинхронизированы с последовательностью, ожидаемой базой данных.

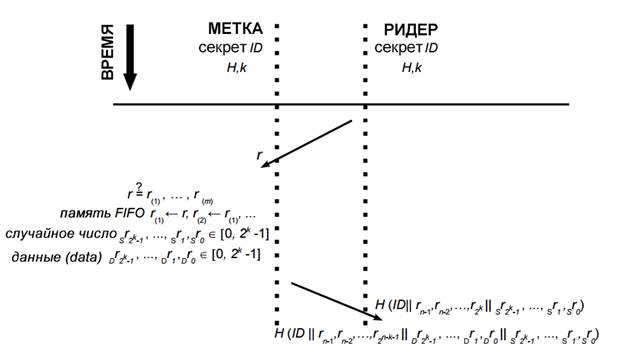

Для решения таких проблем, был разработан новый протокол non-deterministic privacy and security enabling protocol (ND-PEPS). Он предусматривает асимметрию вычислительных мощностей между меткой и ридером. Пока метка генерирует случайные запросы, которые относятся к определенному интервалу возможных запросов (не требующие вычислений), ридер должен вычислить все возможные запросы и использовать их чтобы найти соответствие (данная операция требовательна к вычислительным ресурсам).

Такой алгоритм работает по следующему принципу:

1. Ридер и метка разделяют секрет s (может быть номером метки), имеют общий параметр k и криптостойкую одностороннюю хеш-функцию H.

2. Когда ридер хочет аутентифицировать метку, он посылает ей случайную n-битную последовательность r (это типичный подход в схемах ответа на запрос).

3. По получению, метка сравнивает пришедшую r со всеми пришедшими ранее с целью предотвращения атак, основанных на отправке «несвежих» сообщений («свежесть» сообщений — одно из ключевых требований безопасности). Если сообщение «свежее», оно ставится в память метки, устроенную по принципу FIFO (при этом самое старое сообщение удаляется).

4. Затем метка генерирует случайное значение  , заменяет им последние биты сообщения от ридераи добавляет результат к разделяемому секрету s. Полученная таким образом последовательность бит хешируется и отправляется ридеру.

, заменяет им последние биты сообщения от ридераи добавляет результат к разделяемому секрету s. Полученная таким образом последовательность бит хешируется и отправляется ридеру.

5. По получению, ридер генерирует значение в интервале [ ] для всех меток, которые он отслеживает в своей базе данных чтобы получить все возможные значения хеша. Затем, используя эти значения, ридер осуществляет среди них поиск на соответствие с полученным значением, и, по нахождении идентифицирует метку.

] для всех меток, которые он отслеживает в своей базе данных чтобы получить все возможные значения хеша. Затем, используя эти значения, ридер осуществляет среди них поиск на соответствие с полученным значением, и, по нахождении идентифицирует метку.

С точки зрения безопасности, основной принцип обеспечения безопасности в этом протоколе такой же, как и в протоколе Окубо, Сузуки и Киношита. Однако, здесь угрозы рассинхронизации устранены. Секрет S зашифрован с помощью криптостойкой односторонней хеш-функции, и никогда не пересекает среду в незашифрованном виде. В дополнение, можно ввести в алгоритм таймер, который будет мешать злоумышленникам посылать большое количество сообщений, чтобы получить множество пар открытого-зашифрованного текстов, для проведения криптоанализа [5].

Протокол Аутентификации и БМНВС

Для применения такого протокола к беспроводным медицинским нательным вычислительным сетям, необходимо добавить ко второму сообщению (от метки к ридеру) второй этап — передачу конфиденциальных данных о пациенте захваченных датчиком. Со стороны безопасности, как в первом сообщение, так и в первом этапе второго сообщения ничего не меняется. Что касается второго этапа второго сообщения (передача значения захваченного датчиками), характер применяемой криптостойкой односторонней хэш-функции не позволяет злоумышленнику идентифицировать строку, которая является входным параметром хэш-функции. Однако, ридер зная все исходные данные, может беспрепятственно расшифровать данные полученные от датчика. Принцип работы протокола ND-PEPSв беспроводных медицинских нательных вычислительных сетях изображен на рисунке 1.

Рис. 1. Принцип работы протокола ND-PEPS в БМНВС

Заключение

ИТ-решения в области здравоохранения должны обеспечивать максимальную гибкость для пациентов, они должны быть ненавязчивыми и доступными в общественных организациях, в частности государственных медицинских учреждениях. Однако, необходимо учесть, что обеспечение неприкосновенности частной жизни является первостепенной задачей. И в этом случае, беспроводные медицинские нательные вычислительные сети являются перспективным вариантом, в особенности, когда они реализованы на такой архитектуре как RFID.

Литература:

1. Интернет вещей. Режим доступа. http://iotconf.ru/ru/about/.Интернет вещей.

2. ВикиПедия. Режим доступа. https://ru.wikipedia.org/wiki/Интернет_вещей/. Интернет вещей.

3. Gartner IT glossary. Режим доступа. http://blogs.gartner.com/it-glossary/ru/. Интернет вещей.

4. M. Ohkubo, K. Suzuki, S. Kinoshita, “Cryptographic approach to “privacy-friendly” tags,” Proc. of RFID Privacy Workshop, MIT, Nov. 2003;

5. Hard and Soft Security Provisioning for Computationally Weak Pervasive Computing Systems in e-Health;

6. G. Avoine, “Radio Frequency Identification: Adversary Model and Attacks on Existing Protocols,” Technical Report LASEC-REPORT-2005–001, Swiss Federal Institute of Technology in Lausanne, School of Computer and Communication Sciences, Sept. 2005;

7. Варгаузин В. Радиосети для сбора данных от сенсоров, мониторинга и управления на основе стандарта IEEE 802.15.4. // ТелеМультиМедиа. 2005. № 6;

8. Учебное пособие по курсу «Беспроводные сенсорные сети»//МИЭТ, 2007.