Современное управление информационной безопасностью (ИБ) (Information Security Management — ISM) — это целостный подход к регулированию защитными механизмами, которые внедряет организация для гарантирования конфиденциальности, доступности и целостности данных в условиях существующих угроз и уязвимостей. В эпоху цифровой трансформации, когда информация превратилась в ключевой актив, эффективный менеджмент безопасности данных становится не просто технической задачей, а стратегической функцией, непосредственно влияющей на устойчивость бизнеса, его репутацию и конкурентные позиции [1].

Для компаний любого масштаба внедрение всеобъемлющей системы безопасности позволяет не только обезопасить критически важные сведения, но и обеспечить соответствие регуляторным нормам, минимизировать операционные риски и укрепить доверие клиентов и контрагентов. Центральная цель управления ИБ заключается в менеджменте рисков. Этот процесс включает идентификацию и оценку угроз, с которыми сталкивается организация при защите активов, а также информирование всех заинтересованных сторон о выявленных рисках. Для этого необходимо последовательно выполнять шаги по определению и оценке активов, включая анализ ценности их конфиденциальности, целостности, доступности и возможности восстановления.

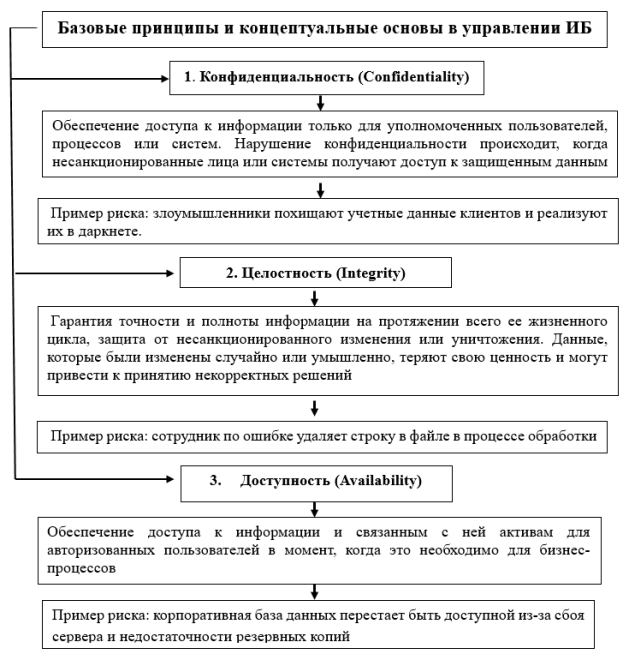

Рассмотрим базовые принципы и концептуальные основы в управлении ИБ. Фундаментальной концепцией в управлении ИБ выступает триада CIA (Confidentiality, Integrity, Availability) — три ключевых принципа, образующих основу любой программы защиты информации (рис.) [2].

Рис. 1. Основные принципы организации производственных процессов

В условиях роста изощренности кибератак и ужесточения нормативных требований компаниям следует переходить от реактивных к проактивным методам управления безопасностью информации.

Управление ИБ превратилось в неотъемлемый элемент современных организационных структур, поскольку оно обеспечивает защиту масштабных баз данных, характерных для крупных компаний. В таких базах часто содержится конфиденциальная информация, включая персональные идентификаторы и финансовые записи. Компрометация этих данных способна подорвать репутацию компании или поставить под угрозу сведения миллионов людей. По этой причине управление ИБ часто рассматривается в контексте практик кибербезопасности, многие из которых тесно связаны или напрямую применяются в системах управления информационной безопасностью (ISMS) [3].

Рассмотрим процесс управления рисками ИБ. Управление рисками является ядром ISM и состоит из нескольких взаимосвязанных этапов, представленных в табл.1.

Таблица 1

Процесс управления рисками информационной безопасности

|

Этап |

Содержание |

Методы и инструменты |

|

Идентификация активов |

Выявление и каталогизация всех информационных активов организации |

Инвентаризация систем, классификация данных, карты информационных потоков |

|

Оценка угроз и уязвимостей |

Анализ потенциальных источников угроз и существующих уязвимостей |

Анализ угроз. сканирование уязвимостей, пантест-тестирование |

|

Оценка вероятности и воздействия |

Определение вероятностей реализации угроз и масштаба последствий |

Матрицы рисков, количественные и качественные методы оценки |

|

Выбор мер контроля |

Разработка и внедрение мер и снижению рисков до приемлемого уровня |

Политики безопасности, технические средства защиты, обучение сотрудников |

|

Мониторинг и переоценка |

Постоянное отслеживание эффективности и контроля и изменения рисков |

Аудит безопасности, пересмотр политик, анализ инцидентов |

Существует ряд широко признанных международных стандартов и фреймворков, предлагающих организациям методологии для построения эффективного управления ИБ [4].

·Серия ISO/IEC 27000: Наиболее известный международный стандарт для систем управления ИБ (ISMS). ISO/IEC 27001 определяет требования к ISMS, а сопутствующие стандарты (например, ISO/IEC 27002) содержат рекомендации по внедрению средств контроля. Соответствие ISO/IEC 27001 свидетельствует о том, что организация внедрила систему для менеджмента рисков, связанных с безопасностью данных, и что эта система соответствует лучшим практикам и принципам, закрепленным в данном стандарте.

– Фреймворк ITIL: Набор концепций, политик и лучших практик для эффективного управления ИТ-инфраструктурой, услугами и безопасностью, имеющий определенные сходства с ISO/IEC 27001.

– COBIT: Фреймворк, разработанный ISACA, который помогает специалистам разрабатывать и внедрять стратегии управления информацией и рисками, минимизируя негативные последствия и усиливая контроль.

– NIST Cybersecurity Framework: Добровольный фреймворк, состоящий из стандартов, рекомендаций и лучших практик для управления кибербезопасностью.

Управление ИБ по своей сути означает управление и снижение различных угроз и уязвимостей для активов, балансируя усилия, затрачиваемые на противодействие им, через оценку вероятности их реализации. Эту логику можно обобщить в Теории защиты мотивации (Protection Motivation Theory — PMT), которая «стремится объяснить, почему люди принимают protective поведение». В PMT выделяются два ключевых механизма: оценка угрозы и оценка совладания.

Оценка рисков включает анализ следующих элементов:

– Угрозы: Нежелательные события, способные вызвать умышленную или случайную потерю, повреждение или неправомерное использование информационных активов. Угрозы могут исходить из различных источников: киберпреступники, недовольные сотрудники, природные катастрофы или человеческие ошибки.

– Уязвимости: Слабые места в системах защиты, которые могут быть использованы угрозами. Уязвимости бывают техническими (неустановленные обновления), процедурными (отсутствие политик управления паролями) или человеческими (недостаточная осведомленность).

– Воздействие и вероятность: Оценка потенциального ущерба от реализации угроз через уязвимости и серьезности возникающего риска; анализ затрат и выгод может быть частью этой оценки или проводиться отдельно.

Для количественной и качественной оценки рисков используются различные методы. Пример матрицы оценки рисков ИБ представлен в табл.2.

Таблица 2

Пример матрицы оценки рисков информационной безопасности

|

Вероятность / Воздействие |

Незначительное (1) |

Умеренное (2) |

Серьезное (3) |

Критическое (4) |

|

Очень высокая (4) |

Средний (4) |

Высокий (8) |

Очень высокий (12) |

Критический (16) |

|

Высокая (3) |

Низкий (3) |

Средний (6) |

Высокий (9) |

Очень высокий (12) |

|

Средняя (2) |

Низкий (2) |

Средний (4) |

Средний (6) |

Высокий (8) |

|

Низкая (1) |

Очень низкий (1) |

Низкий (2) |

Низкий (3) |

Средний (4) |

На основе такой матрицы организация может классифицировать риски и определить приоритеты для их обработки. Риски с оценкой «критический» и «очень высокий» требуют немедленного внимания и разработки мер по снижению.

После идентификации и оценки рисков организация может выбрать одну из четырех основных стратегий:

- Снижение риска: Внедрение соответствующих средств контроля для уменьшения вероятности или воздействия риска до приемлемого уровня. Это наиболее распространенный подход.

- Принятие риска: Осознанное решение принять риск без внедрения дополнительных мер контроля, обычно когда затраты на обработку превышают потенциальные потери.

- Избегание риска: Решение об отказе от деятельности, связанной с риском, или о внесении изменений в деятельность, чтобы полностью исключить риск.

- Передача риска: Передача ответственности за риск третьей стороне, например, через страхование киберрисков или соглашения об уровне обслуживания.

Успешное внедрение управления ИБ требует сильной поддержки со стороны высшего руководства и интеграции во все бизнес-процессы. Исследования показывают, что неудачи в ISMS часто могут быть связаны с неэффективным управлением рисками, поверхностным пониманием проблем или рассогласованностью целей с руководством.

Именно поэтому некоторые компании выбирают найм или введение должности Главного руководителя по ИБ (Chief Information Security Officer — CISO). CISO часто отвечает за руководство политикой, согласование безопасности с бизнес-целями, управление рисками и соответствием, а также за коммуникацию между руководством и техническими командами.

Внедрение комплексной системы управления, основанной на признанных стандартах (таких как ISO 27001) и адаптированной к специфике бизнеса, позволяет компаниям не только защитить критически важные активы, но и продемонстрировать стейкхолдерам свою приверженность ИБ.

В конечном счете, эффективное управление ИБ — это не просто техническая необходимость, а стратегическое преимущество в современной цифровой экономике.

Как отмечается в исследованиях, «компании, принимающие холистический подход, описанный в ISO/IEC 27001, обеспечивают встраивание ИБ в организационные процессы, информационные системы и средства управления. Они достигают высокой эффективности и часто становятся лидерами в своих отраслях.

Литература:

- Литература Жидко Е. А., Леонов П. М., Попова Е. С. Разработка модели идентификации конфликтного компонента и метода ситуационного управления информационными ресурсами информационно-телекоммуникационной системы критически важного объекта в условиях информационного противоборства: монография / Воронеж, 2019. — 117 с.

- Хади М. А., Абдулредха М. Н. «Универсальная система управления информационной безопасностью: организационно-правовые принципы» // Journal of Digital Technologies and Law. — 2025. — Т. 3. — № 1. — С. 125–142.

- Разиньков С. Н., Жидко Е. А., Лукин М. Ю. Экспериментальное местоопределение источников радиоизлучения по многократным оценкам угловых координат в беспилотных комплексах мониторинга // Информационно-измерительные и управляющие системы. -2018. -Т. 16. -№ 6. -С. 57–63

- Давыдов А. Е., Максимов Р. В., Савицкий О. К. Защита и безопасность ведомственных интегрированных инфокоммуникационных систем. М.: Воентелеком, 2017. -536 с.